Buradan başlayın

Zaman sıkıntısı mı çekiyorsunuz? Baskıyla mücadele etmek ve daha iyi bir dünya inşa etmek için çok mu meşgulsünüz? Muhteşem! Burada bahsedeceğimiz kolay adımlarla kendinizin ve çevrenizdeki herkesin sayısal hayatını daha güvenli kılabilirsiniz.

- Yazışma disiplinine giriş yapın: Saldırıların çoğu e-posta kutunuza veya telefonunuza gelir. E-posta ve anlık yazışma kullanırken uygun önlemleri nasıl alacağınızı öğrenin.

- Parola yöneticisi ve Zarola kullanın: Parola yöneticisi kullanarak kendinizi pek çok tehlikeden koruyabilirsiniz. Parola yöneticinizi, Zarola ile koruyarak güvenliğinizi artırabilirsiniz.

- Cihazlarınızı şifreleyin: Tam disk şifreleme kullanması çok kolay, pek çok işletim sisteminde dahili olarak gelen ve cihazlarınızdaki verilerin korunmasında çok etkili bir sistemdir.

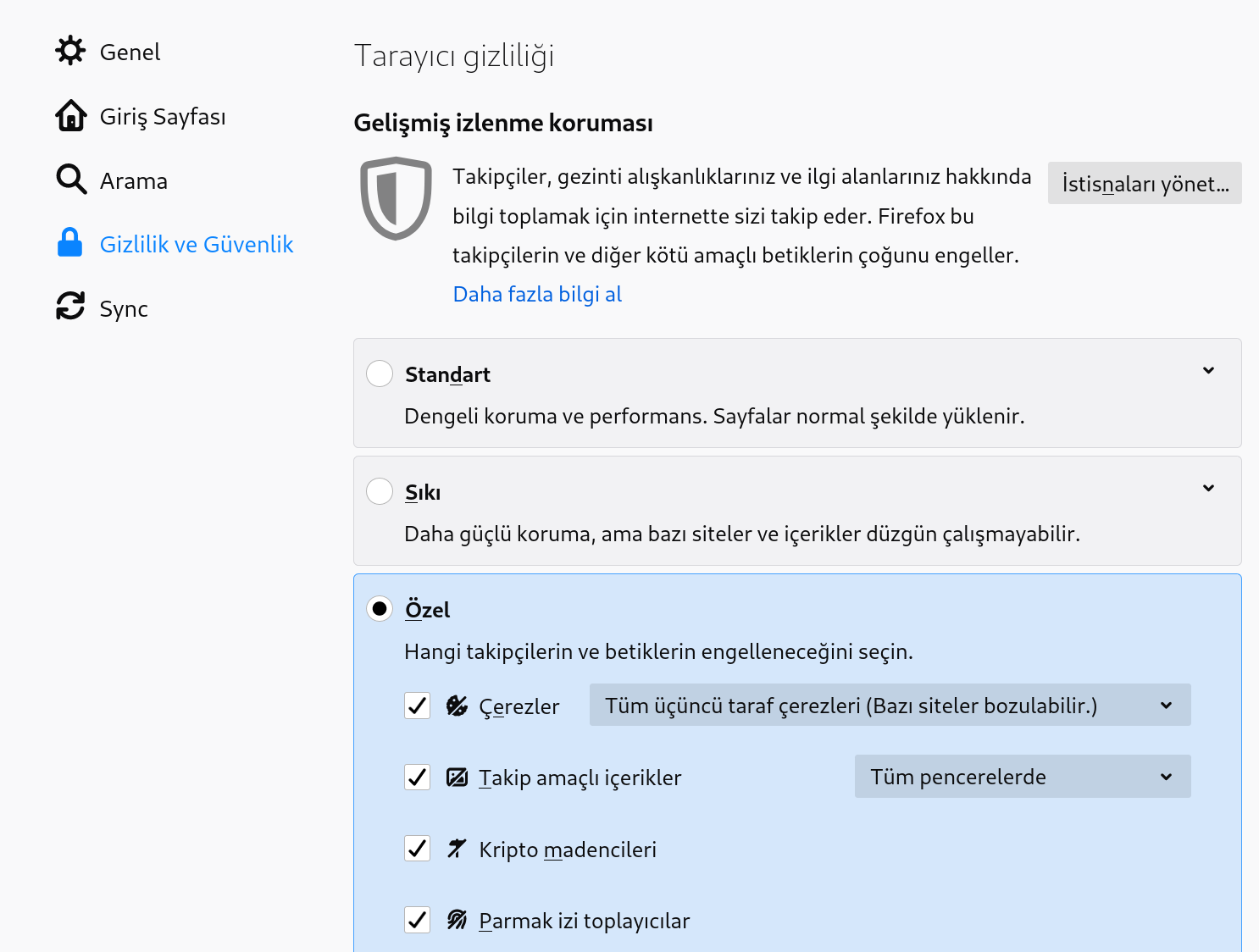

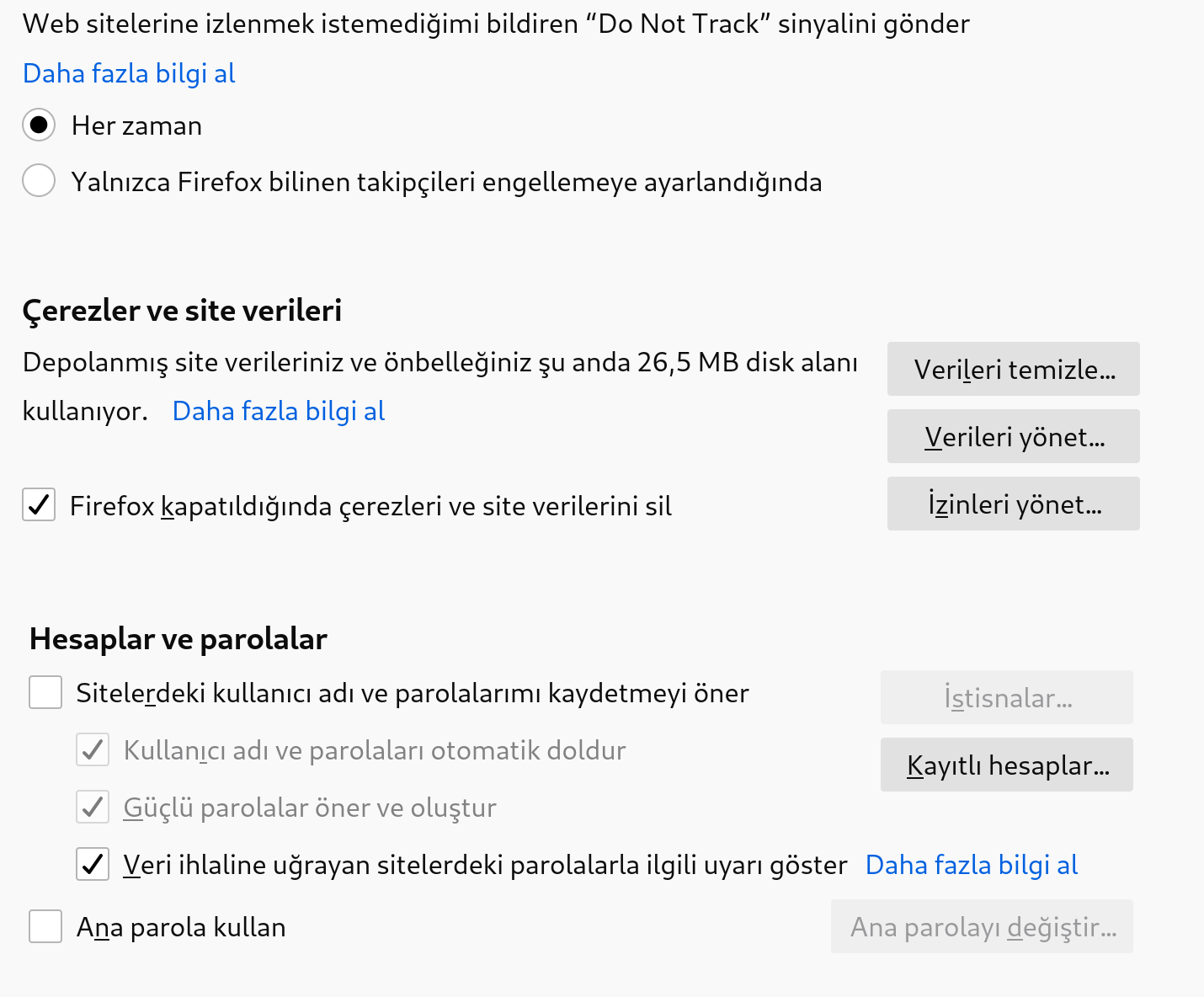

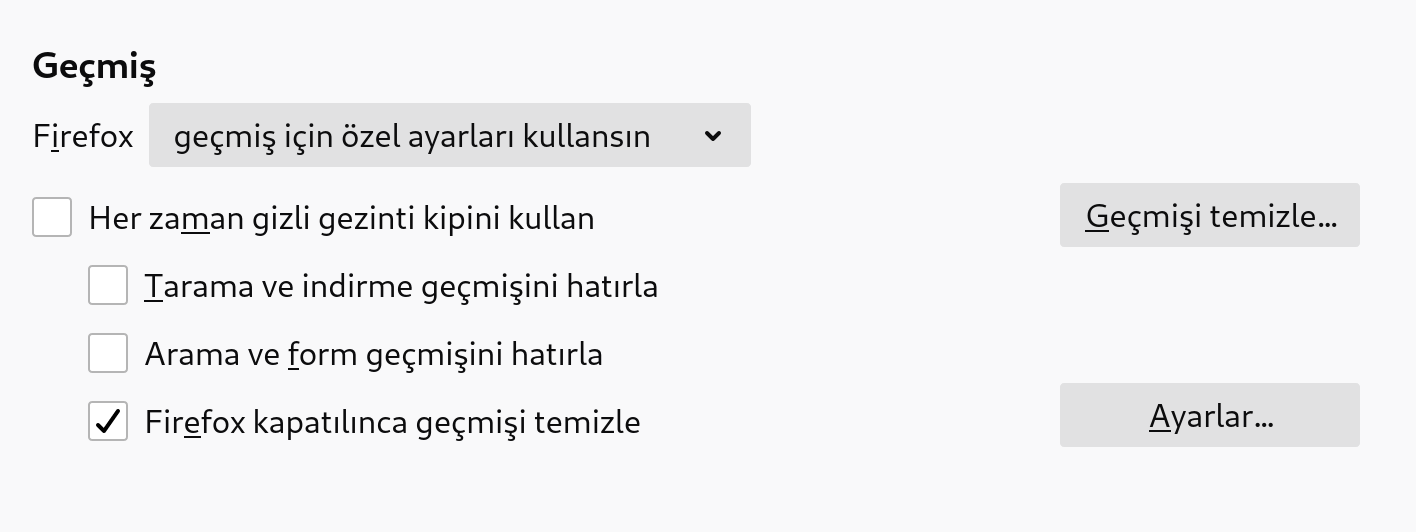

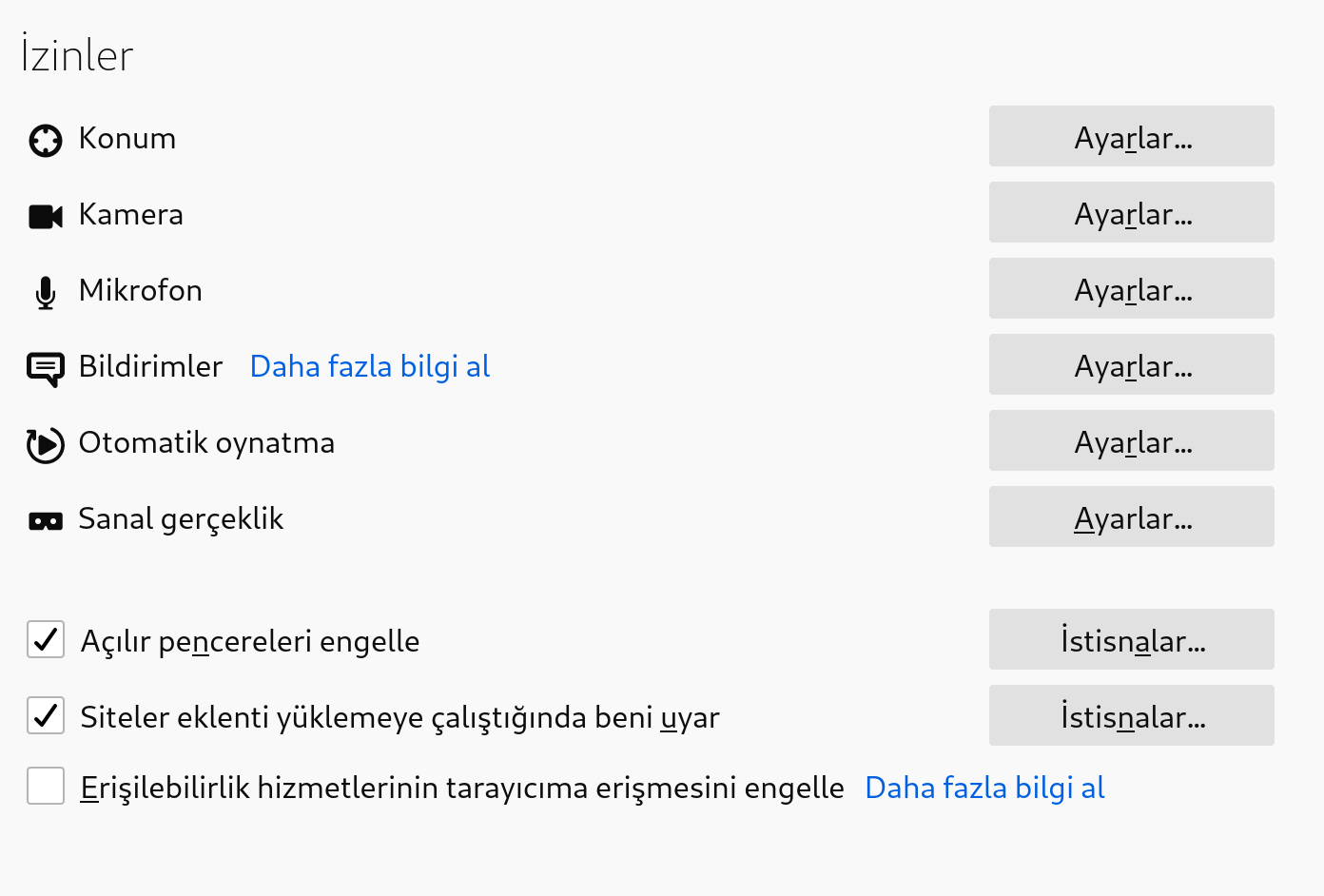

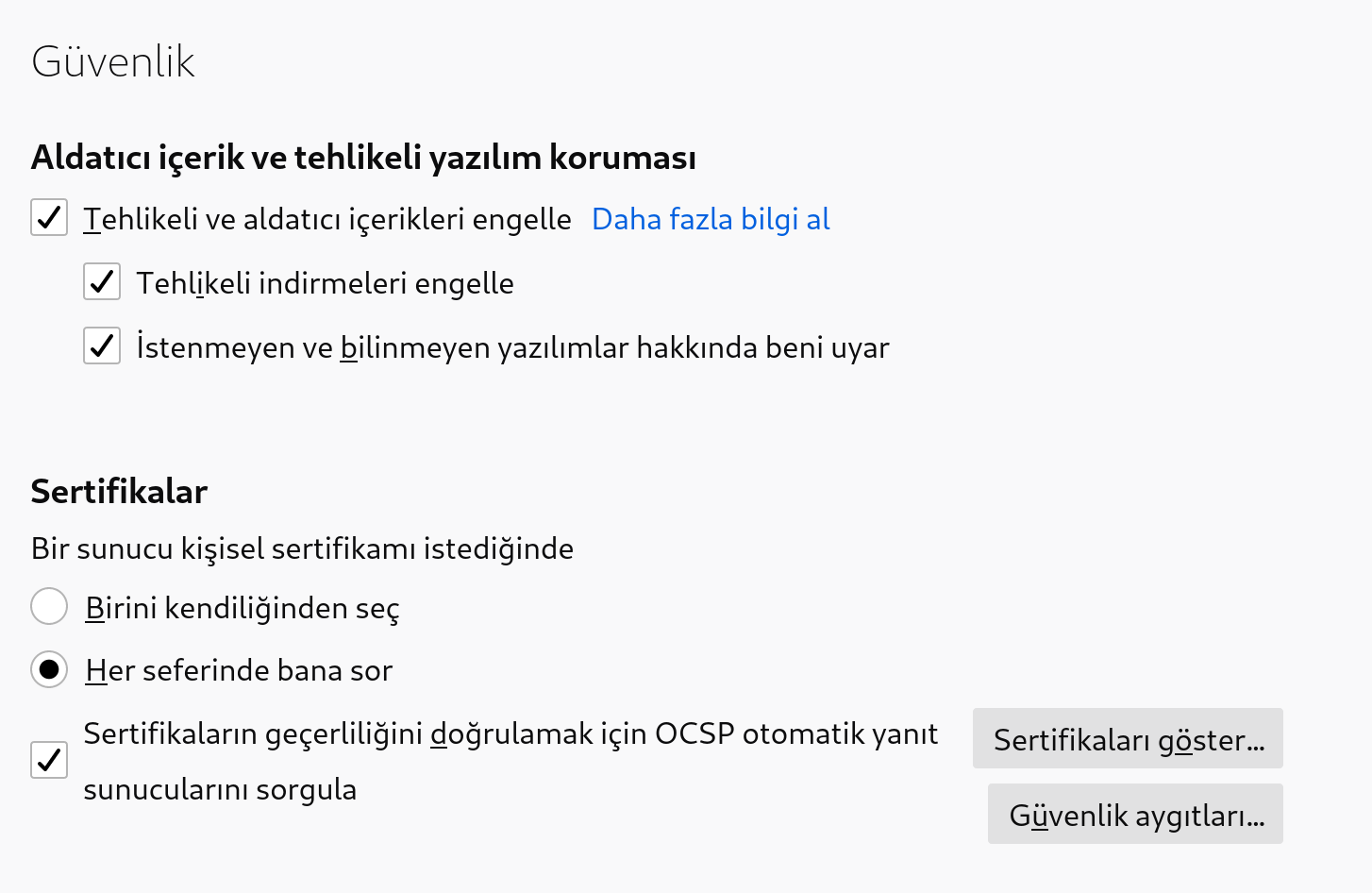

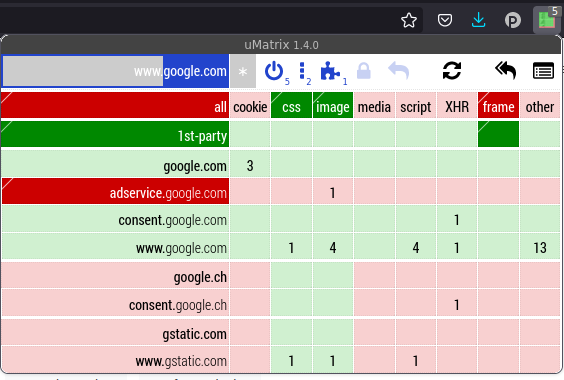

- Web sitelerini daha güvenli gezin: Varsayılan tarayıcınızı ve birkaç küçük ayarı değiştirip iki-üç eklenti kurarak web üzerindeki güvenliğinizi ve keyfinizi fazlasıyla artırabilirsiniz.

- Yazılımlarınızı güvenli çalıştırın: Özgür yazılımlar kullanmak ve yazılımları güncellemek, güvenliğiniz için basit ama etkin adımlardır.

Güvenlik neden önemlidir?

Bilgi ve iletişim (bilişim) teknolojilerinin giderek yükselen önemi bir başka olguyu daha hayatımıza getirdi: gözetim toplumunun yükselişi. Gözetimi, güç sahiplerinin hakimiyetlerini korumak için iletişim üzerinde kontrol kurması olarak düşünebilirsiniz.

Devletler; yeni bilişim teknolojilerine, iletişimi ve kitleleri topluca kontrol etmek için gerekli altyapıları geliştirerek tepki vermiştir. Keza, daha önce yapamayacakları gözetim, İnternet'ten anlık olarak akan verilerle mümkün olmuştur. Pek çok devlet, insanların ve sivil toplumun iletişimini dinlemek ve cihazlarına girmek için ahlaki değerleri olmayan özel şirketlerle iş birliği yapmaktadır.

Şirketler; İnternet sayesinde ortaya çıkan veriye dayalı düzende, rekabette sağ kalabilmek için insanların kişisel verilerini toplayıp, inceleyip sonuç çıkarmanın ve bu sonuçları kullanmanın çok fazla kar getirdiğini gördü. Özellikle reklamcılık sektörü, tamamen bireylerin takip edilmesi ve davranışlarının incelenmesi üzerine kurulu bir sisteme geçiş yaptı. Bunun da sonucu, ortaya saçılmış kişisel veriler ve tarihin bugüne kadar hiç görmediği toplu bir gözetim oldu.

Kötü niyetli kişiler; kişilerin cihazlarına ve hesaplarına yaptıkları saldırılar ile elde ettikleri verileri kullanarak şantaj yapmanın ve sahteciliğin karlı bir iş olduğunu fark ettiler. Devletler de pek kadir olmalarına rağmen, bu kişileri bahane ederek toplu gözetim sistemlerini meşrulaştırmaya çalışmaktadır.

Bu bağlamda, sayısal güvenlik bireylerin yaşamı için hayati bir öneme sahiptir.

- Devlet gözetiminin, sosyal hareket ve ilerlemeyi bastırdığı gerçeği tarihi olarak bilinen bir gerçektir.

- Dolaylı bile olsa, kontrolsüz gözetimin sosyal hareketler ve insanlar üzerinde olumsuz etkileri vardır.

- Şirket gözetimi de devletlerinki kadar ciddi bir tehlikedir. Sadece şirketlerin insanlar hakkında topladığı sınırsız bilginin devletler tarafından başka amaçlarla kullanılması değil, şirketlerin insanlar üzerinde ve dolayısı ile sosyal düzen üzerinde hiç olmadığı şekilde kontrol sahibi olması da tehlikenin bir parçasıdır.

İnsanlar toplu gözetimin yükselişi ve boyutları hakkında bilgi edinmeye başladıklarında çoğunlukla yenik hissetmektedirler. Kimi bu durumdan kurtuluş olmadığına karar verip tüm benliklerini gözetim altında yaşamaya razı gelmekte veya tüm sayısal iletişimlerini kendilerini korumak adına sonlandırmaktadırlar. Biz üçüncü bir yol olduğuna inanıyor ve güvenlik ile mahremiyetin herkese erişilebilir olması için çalışıyoruz.

Güvenlik önizlemi

| Güvenlik Tipi | Bu nedir? | Ne zaman Faydalıdır? |

|---|---|---|

| Beşeri Güvenlik | Davranışlarınız ile ilgili yapabileceğiniz küçük değişiklikler. | İnsan hatalarının bir güvenlik sistemindeki zayıf halka olmasını engeller. |

| Cihaz Güvenliği | Bilgisayar ve telefonlarınızı saldırılara daha dayanıklı kılacak adımlar. | Cihazınızın fiziksel olarak saldırganların eline geçmesi durumunda bilinen saldırılara karşı dayanıklı kılmak yararlıdır. |

| Yazışma Güvenliği | her mesajı gönderir veya alırken şifrelenin yolları. | Eğer belirli bir mesajın gönderilir ve depolanırken mahremiyetini teminat altına almak için gereklidir. |

| Ağ Güvenliği | Sizi takip eden siteleri engellemek ve İnternet trafiğinizi şifrelemek. | Davranışsal takiplere, hesap çalınmalarına, sansüre, sosyal ağ takibine, dinlemlere ve reklamlara karşı korunmaya yardımcı olur. |

Ayrıca daha fazla güvenlik rehberi için güvenlik okuma listesi sayfasını inceleyebilirsiniz.

Beşeri Güvenlik

Her sistemin en zayıf halkası insandır

Dünyanın en iyi algoritmaları, şifreleme yazılımları, güvenlik duvarları veya çelik kapıları, kullanan kişilerin dikkati ve özeni kadar güvenlidir. Parolanız "1234" ise veya gelen her e-postayı açıp içindekilere tıklayıp bilgisayarınıza kuruyorsanız sizi hiçbir şey koruyamaz.

Güvenlik insanda başlar. Her sistemin güvenliğinin insanda başlayıp insanda bittiğinin farkındalığı ile donanıp kullandığınız sistemleri bu disiplin içinde korumalısınız. Unutmayın sizi güvende tutacak bir sihirli değnek yok! Güvenliğinizi, güvenebileceğiniz tek kişi olarak kendiniz sağlamalısınız.

Sadece mahremiyetinizi koruyor olsanız da dünyanın en önemli haberlerini savaş bölgelerinden de geçiriyor olsanız güvenlik amacını yerine getirebilmenin koşulu öğrenmek ve eğitimden geçmektedir. İhtiyaçlarınızı ve tehlikeleri belirledikten sonra hiç aksatmadan planınıza sağdık kalmak ve değişimlere uyum sağlamak zorundasınız. Aksi halde bugün değil ise yarın güvenliğiniz aşınacaktır.

Birkaç basit adımla çok ciddi tehlikeleri bertaraf edebilirsiniz. Aşağıdaki rehberlerimiz size bu konuda yol göstermeye hazırdır.

Mesaj Disiplini

- Gönderene asla güvenmeyin

- E-postalardaki bağlantılardan sakının

- Bir bağlantıya tıkladıktan sonra asla hesaplarınıza giriş yapmayın

- Dosya eklerinden uzak durun

- Ek Okumalar

Gönderene asla güvenmeyin

Yaşanan çoğu saldırının temel kaynağının e-postalar olmasının nedeni gönderenin kimliğini doğrulama imkanı olmamasıdır.

Tekrar edelim; Herhangi biri, bir e-postanın gönderen bilgisini başka birinden gelmiş gibi taklit edebilir.

Gönderenin doğrulanması zor olduğundan, e-posta kutusu oltalama ve kötücül yazılımlarla yapılan saldırıların habitatıdır.

-

Oltalama Saldırısı: Bir kişinin olmadığı biri gibi kendini tanıtıp, bu aldatma ile bilgi elde etmesidir. Saldırgan bu yöntem ile kimlik bilgilerinin, bankacılık bilgilerinin, parolaların veya diğer hassas verilerin peşinde olabilir.

-

Kötücül yazılım saldırısı: Bir saldırganın sizi, bilgisayarınıza bir bağlantı veya eklenti aracılığı ile kötücül bir yazılımı yüklemeniz için kandırmasıdır.

Genel olarak e-posta kutunuzda gördüğünüz beklenmedik her e-postaya şüpheyle yaklaşmalısınız. Sizden bir bağlantıya tıklamanızı, bir eklentiyi indirmenizi veya bir bilgiyi göndermek gibi bir şey yapmanızı isteyen her e-posta -tanıdığınız birinden bile olsa- şüphe uyandırmalıdır.

Eğer hesabınıza başka biri tarafından girildiyse; hatırlamadığınız yanıtlar, yeni girdiler, yeni dizinler, oluşturmadığınız filtreler veya ayarlarınızda değişiklikler görmeniz mümkündür. Bunun gibi şüpheli durumlarda teknik destek almalı ve önleyici bir çözüm olarak parolalarınızı değiştirmelisiniz.

E-postalardaki bağlantılardan sakının

Bağlantılar (linkler), çoğunlukla masum görünümlü, hatta kimi zaman e-postanın içinde gizli olan, saldırganların sizden bilgi çalmalarının veya cihazlarınızı ele geçirmelerinin en yaygın yollarından biridir.

En iyisi, e-postalarla gelen bağlantılara asla tıklamamaktır. Eğer e-posta ile gelen bir bağlantının mutlaka açılması gerekiyorsa şunlara dikkat edilmelidir:

- E-posta bekliyor muydunuz? Gelen adres tanıdığınız birinden gibi görünse bile, beklemediğiniz e-postalara dikkatle yaklaşmakta fayda vardır.

- Gelen bağlantıya tıklamak yerine elle yazabilir misiniz? Gönderilen bağlantı göründüğü gibi olmayabilir. Alan adları, aslına benzer eşyazımlar veya farklı harfler içeriyor olabilir (Ör. rakam olan "0" ile büyük "O", veya Latin ile Kiril alfabesi gibi). Size gelen bağlantı, https://depo.oyd.org.tr gibi görünüyor olabilir fakat aslında sizi saldırganın web sitesi olan https://deρo.οyd.org.tr adresine yönlendiriyor olabilir (İkinci bağlantıda Yunan alfabesindeki "ο/omicron" harfi var.). Bu tip saldırıları önlemenin en güvenli yolu, ilgili bağlantıyı adres çubuğuna elle yazmaktır.

- Alan adını tanıyor musunuz? Çoğu e-posta istemcisi, web tarayıcılarında olduğu gibi, imleci bağlantıların üzerinde tuttuğunuzda gittiği URL'i gösterir. Eğer bağlantının gittiği yer beklenmedik veya yabancı ise, gönderenin gerçek olup olmadığını teyit edin. Bağlantılar her zaman "https://" ile başlamalıdır. Eğer "data://" ile başlıyorsa bu kesinlikle bunun bir oltalama saldırısı olduğuna işarettir.

Bilinmeyen kişilerden veya şüpheli görünen e-postalarla gelen bağlantıları ve dosyaları asla açmayın. Tanıdığınız kişilerin aksine bilinmeyen kimseler size gerçekten ihtiyacınız olacak bir bağlantı veya dosya göndermeyecektir. Eğer bilinmeyen bir gönderenin bağlantısı gerçekten gerekli bir bilgi içeriyorsa, bu bilgiye webte yapılacak bir arama gibi daha güvenilir bir yolla ulaşmak mümkündür.

Bir bağlantıya tıkladıktan sonra asla hesaplarınıza giriş yapmayın

Eğer e-posta ile gelen bir bağlantıya tıklarsanız, açılan sayfada herhangi bir hesabınızın bilgileri ile giriş yapmamanız önemlidir. Eğer bir web sayfası sizden giriş yapmanızı isterse şu adımları takip edin:

- Tarayıcınızda yeni bir sekme açın ve alan adını elle tekrar girin.

- Yeni açtığınız sekmeden hesabınıza giriş yapın.

- E-postadaki bağlantıya geri dönüp tekrar tıklayarak açın.

- Bağlantı açıldığında sizden giriş yapmanızı istemiyor olması gerekir. Eğer yine de giriş yapmanızı istiyorsa bu e-posta muhtemelen oltalama saldırısıdır.

Bu yöntem sizi çoğu oltalama saldırısından koruyacaktır.

Dosya eklerinden uzak durun

E-posta ekleri, oltalama saldırıları için aracı olmak dahil ciddi tehlikeler içerir. Dosya eklerinin gönderen ile alıcı arasında takip edilmediği veya değiştirilmediğine dair güvence yoktur. Haliyle gönderdiğiniz ekin alıcıya ulaşan ek ile aynı dosya olduğuna emin olamazsınız. Sizin ile alıcınız arasındaki kötücül bir sunucu, gönderinizi istediği gibi bir virüs veya kötücül yazılım ile değiştirebilir. Ek olarak gönderilen dosyalar alıcının, kontrol edilmesi kolay olmayan e-posta kutusunda kalmaktadır. Örneğin, kredi kartı bilgilerinizi içeren bir ödeme formunu satıcıya göndermeniz durumunda satıcı silmediği sürece o bilgi kendilerine ait e-posta sunucusunda duracaktır. Bir ihlal olması durumunda, sunucuya giren saldırganlar gönderdiğiniz bilgiye de erişecektir.

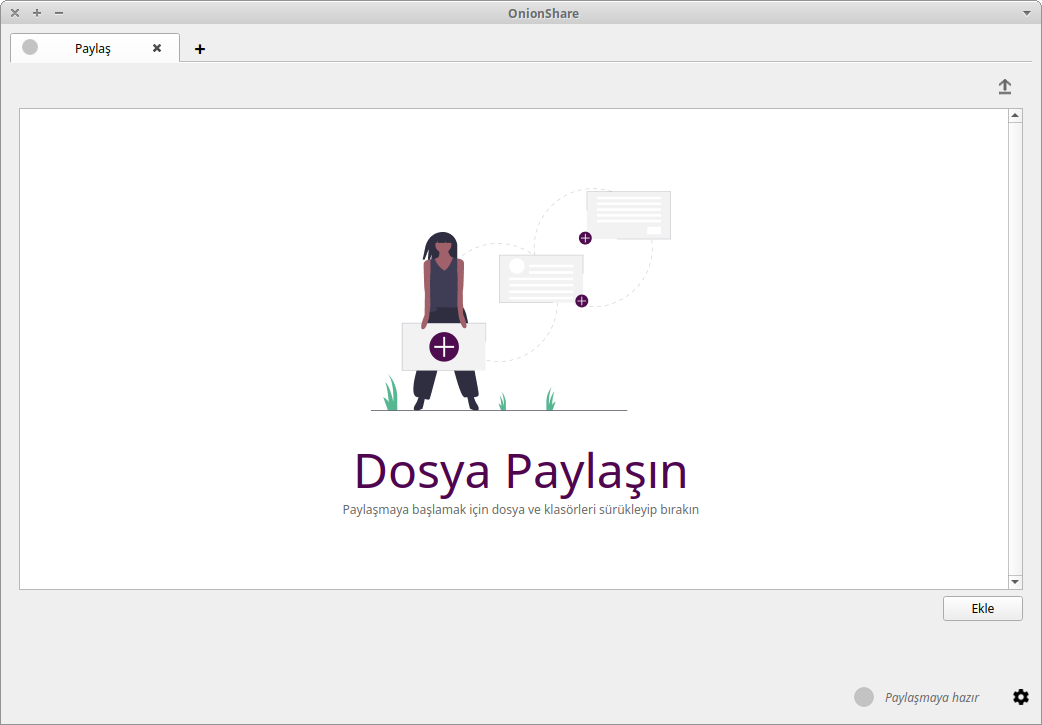

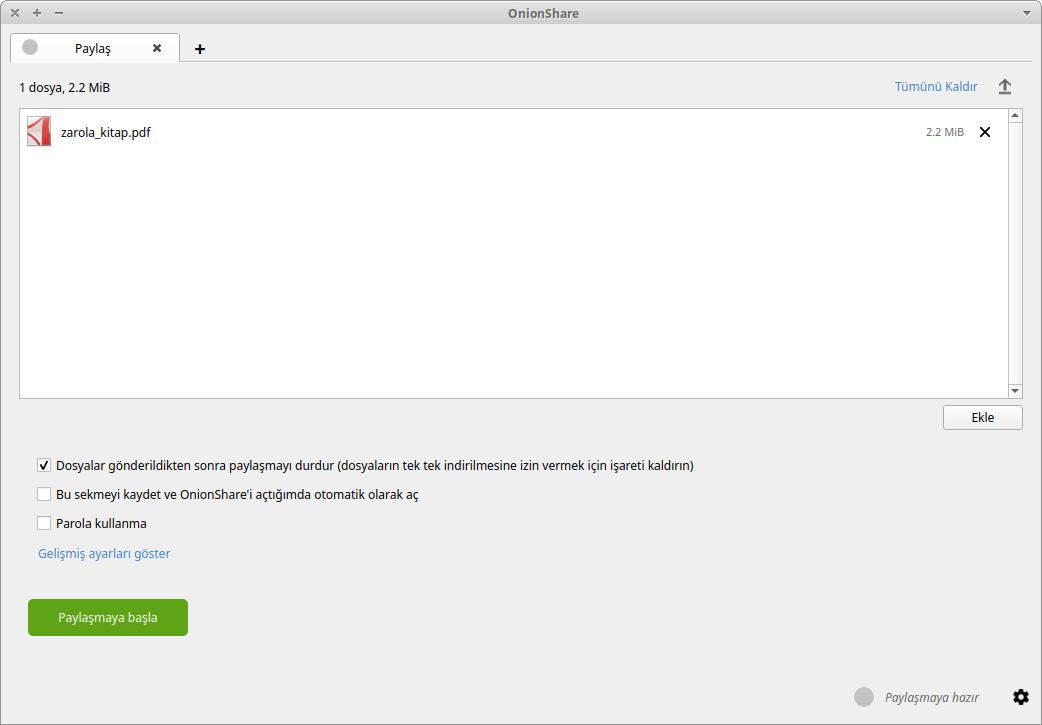

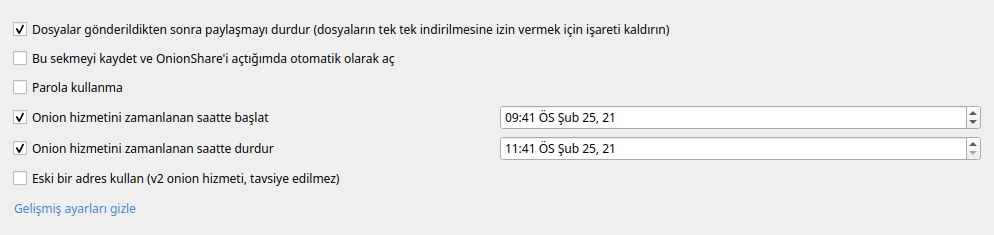

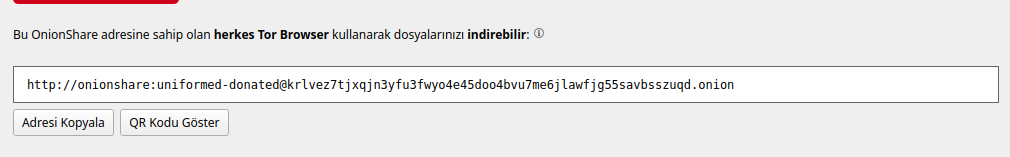

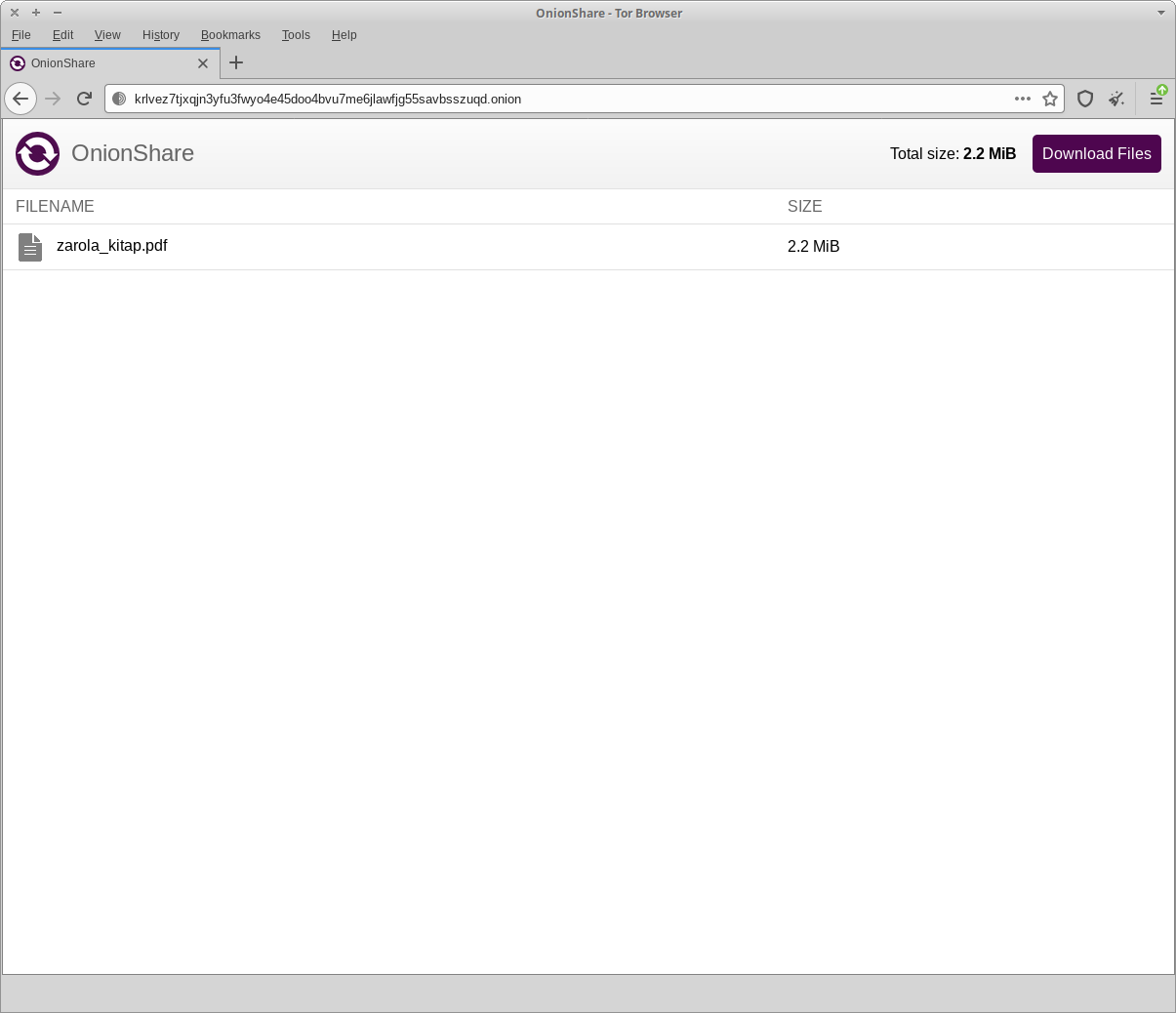

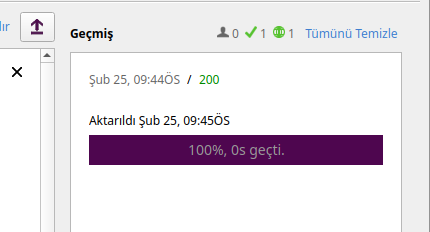

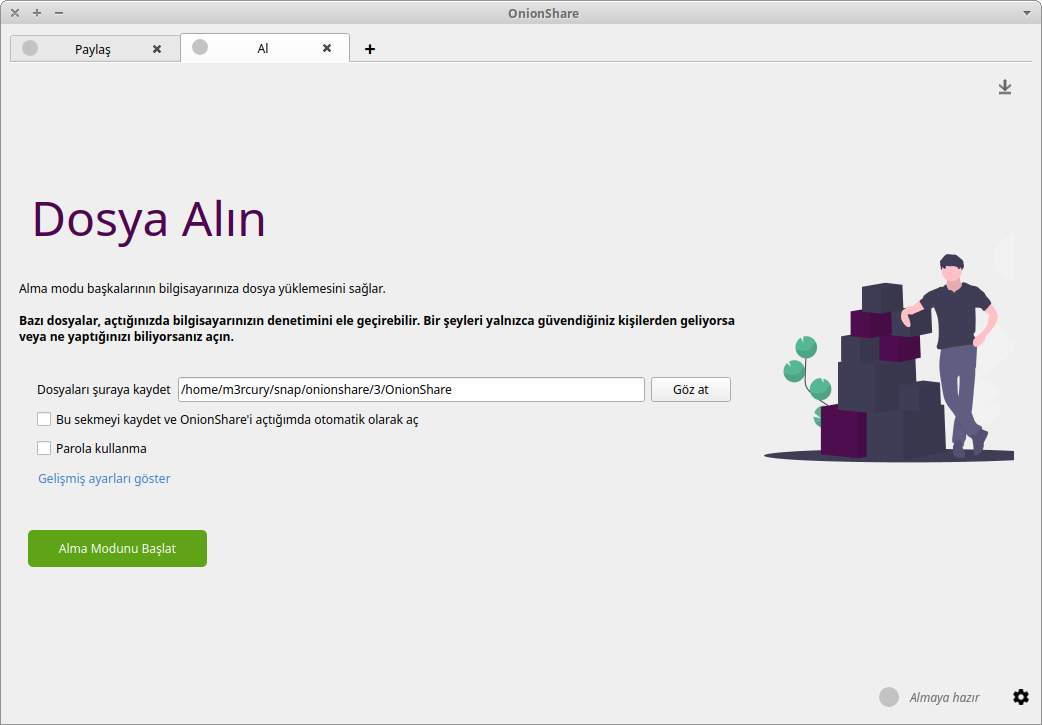

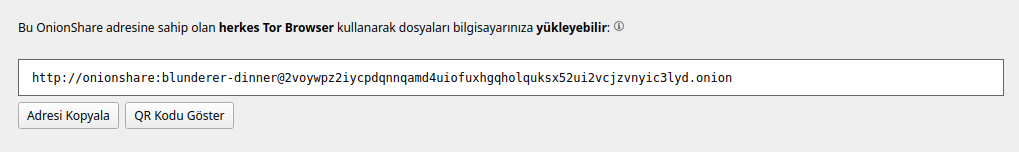

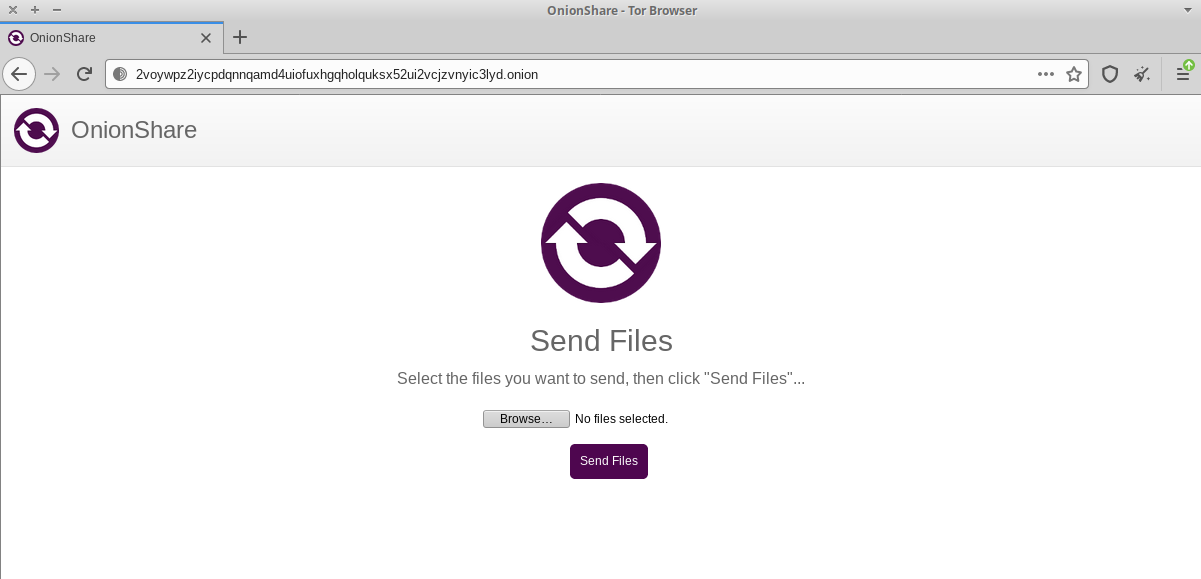

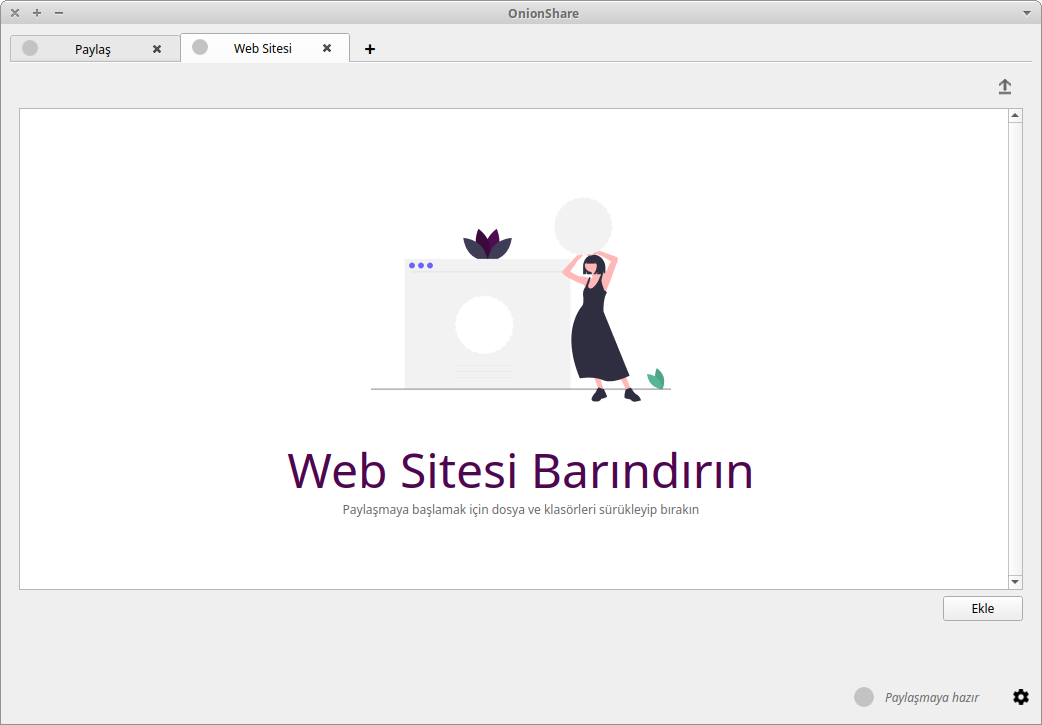

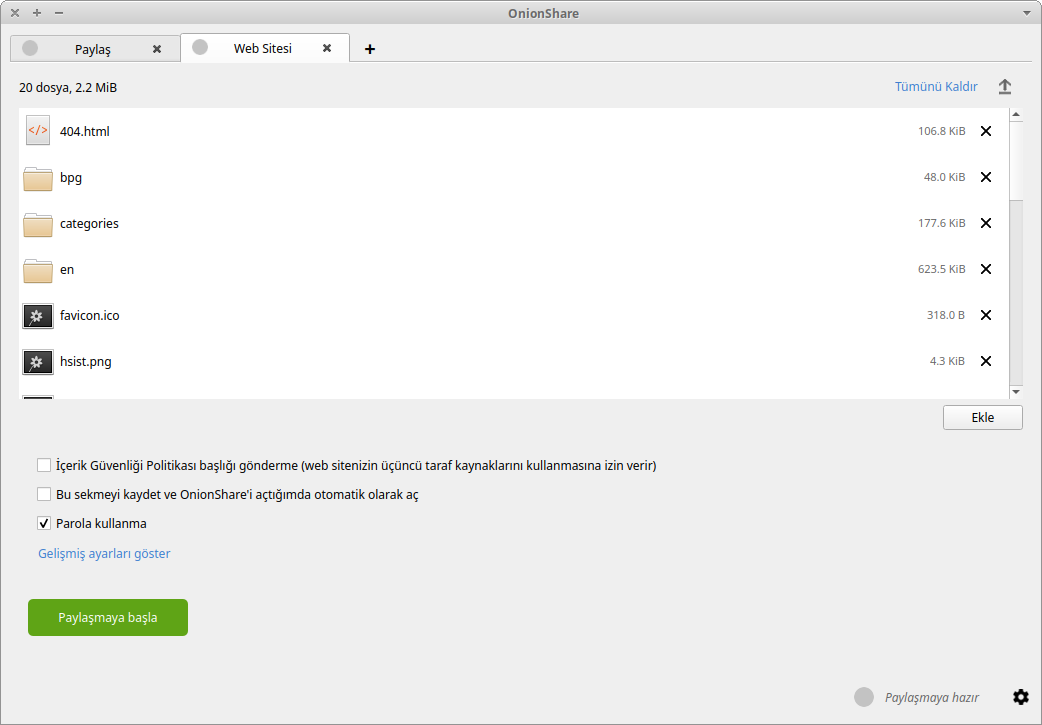

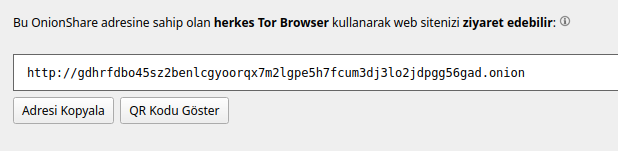

Dosyaları e-posta eki olarak göndermek yerine, bir sunucuda tutup bağlantılarını e-posta ile göndermek daha iyi bir çözümdür. İdeali, bu bağlantıların dosyaları bir parola ile koruduğu veya bir tür yetkilendirme sistemi ile giriş yapılan ve bir süre sonra süresi geçen sistemlerle sunulmasıdır. Bu bağlantılar, çoğu veri depolama sistemi tarafından kolaylıkla üretilebilmektedir. Kendi sunucunuzda duran veya uzak sunucularda bizzat çalıştırdığınız sistemler bu imkana sahip olabilir. (Örn. Nextcloud)

Geçici bir bağlantı ile dosya göndermek istiyorsanız, https://share.riseup.net servisini kullanabilirsiniz.

Ek Okumalar

- Security Self-defense / How to Avoid Phishing Attacks

- Security Education Companion / Phishing and Malware

- Security In-a-box / Protect Your Device From Malware and Hackers

- Security In-a-box / Keep Your Online Communications Private

- Security Planner / Spot Suspicious Emails

Parolalar

- Parola yöneticisi kullanın

- Güçlü Parolalar Kullanın

- Eşsiz parolalar kullanın

- Parolalarınızı gizli tutun

- Kurumsal ve kişisel parolalarınızı ayırın

- Ek okuma listesi

Parola yöneticisi kullanın

Parola yöneticisi kullanmak, kişisel güvenliğinizi arttırmak için yapabileceğiniz en önemli değişikliktir.

Bilgisayarların işlem güçlerinin giderek arttığı ve sızıntılar dolayısı ile çokça kişinin parolaları İnternet'e saçıldığı için insanların kafalarından uydurduğu parolalar artık yetersiz kalmaktadır. Güvenli parolalar artık xoo|Z'eetohth3Zoaph^ gibi göründüğünden insanların hatırlaması mümkün değildir.

Bir parola yöneticisi, size hem güçlü hem de eşsiz parolalar kullanma imkanı sağlar. Parola yöneticisi ile her hesabınız için benzersiz parolalar atar ve tüm hesaplarınızın parolalarına erişmenizi sağlayacak sadece bir adet parola hatırlarsınız. Özetle siz bir tane güvenli parola hatırlarsınız, parola yöneticisi sizin için yüzlerce!

İyi bir parola yöneticisinde dikkat edilmesi gereken üç önemli özelliği vardır:

- Yerel Uygulama: Parolalarınızı, bir ana parola ile şifreleyerek saklayan özel bir uygulamadır. Bu oldukça güvenilir bir seçenek olmakla birlikte birden fazla cihaz arasında eşitlemeyi güçleştirecektir.

- Bulut Hizmetleri: Genellikle ücretli olmakla parolalarınızı cihazlarınızdan bağımsız olarak saklayan bir hizmeti ifade eder. Bulut hizmetleri aracılığı ile parolalarınıza her yerden ulaşmanın kolaylığı olmakla birlikte dezavantajı daha az güvenliğe sahip olmasıdır.

- Tarayıcı Eklentileri: Hem yerel uygulama hem de bulut hizmeti olarak sunulan parola yöneticileri çoğunlukla, parolalarınıza kolaylıkla erişebilmeniz için bir tarayıcı eklentisine sahiptirler. Bu eklentiler rahatlık sağlar fakat daha az güvenlidirler.

- Özgür Yazılım: Kullanacağınız parola yöneticisi muhakkak özgür bir yazılım olmalıdır. Nasıl çalıştığını bilemediğiniz bir yazılıma parolalarınızı teslim etmek güvenli değildir.

Hangi aracı seçtiğinize bakmaksızın gerçekten önemli olan bir parola yöneticisi kullanmanızdır. Lütfen aşağıdaki önerileri aklınızda tutun:

- Ana Parola: Bir parola yöneticisi kullanırken, ana parolanızı kaybetmemeniz hayati önem taşır. Ana parolayı unutma ihtimaline karşı bir yere bu parolayı not edebilirsiniz. Ama güçlü ve unutulması zor bir ana parola üretmek için Zarola kullanmanızı öneriyoruz. Bilgisayarlar için zor ama hatırlamanız için kolay bir parola tüm sayısal hayatınızın dayanacağı bir parolayı unutmamak için en garanti yoldur.

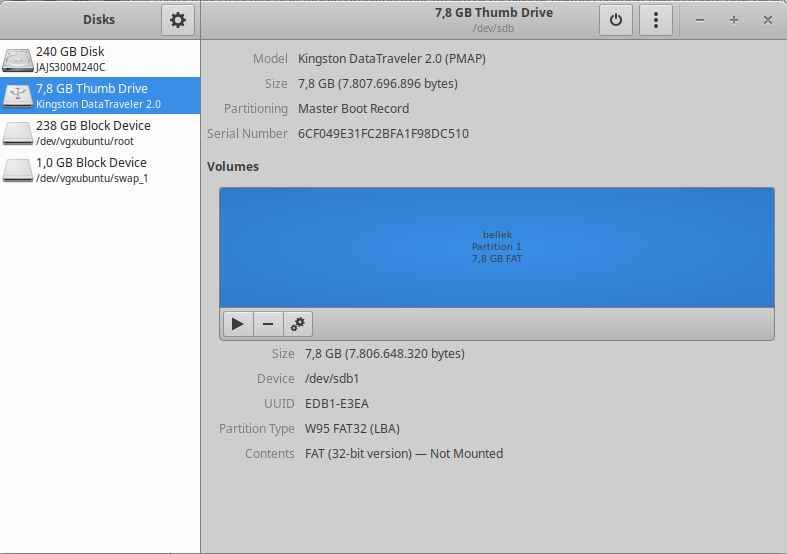

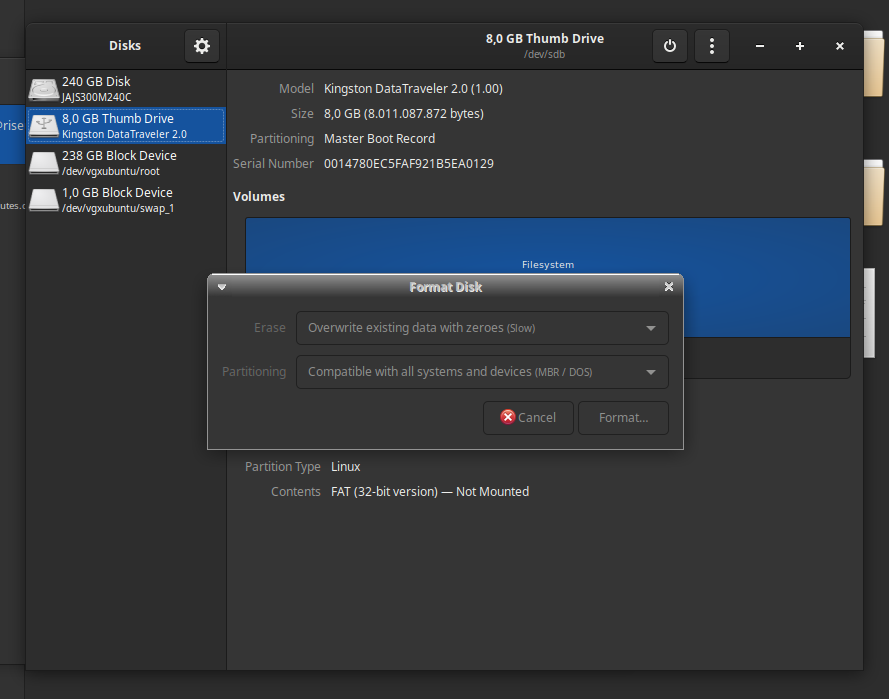

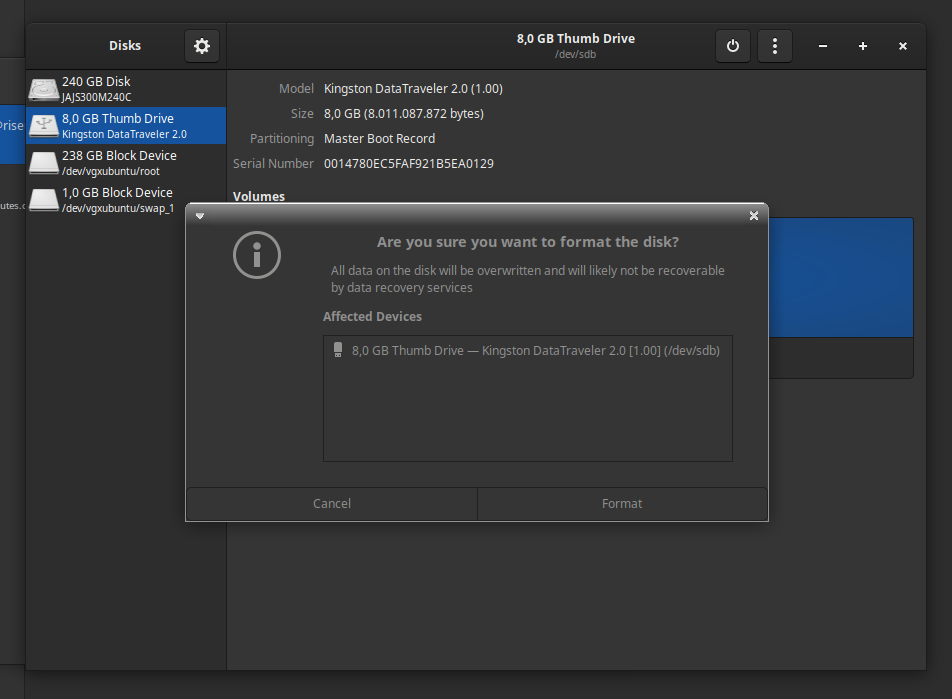

- Yedekler: Parola yöneticinizin verilerini düzenli olarak yedeklemeniz de bir o kadar önemlidir. Bulut hizmeti yedekleme işini sizin için yaparken yerel yedeklerinizi düzenli olarak almanız yararınıza olacaktır. Yerel uygulamalar için veri dosyasının yedeğini almak yeterlidir. Ara sıra parola yöneticinizin parolaları sakladığı küçük dosyayı bir USB belleğe koyup kenara kaldırmak sizi çokça baş ağrısından kurtarabilir.

Yaygın özgür parola yöneticileri;

- KeePassXC: (yerel uygulama) Kullanım kolaylığı açısından tavsiye edilen yerel parola yöneticisidir. Neredeyse her bilgisayarda çalışabilmektedir ve Nextcloud ile eşitlenebilir.

- Pass: GnuPG ve Git ile çalışan bir parola yöneticisidir. Eğer GnuPG'ye ve Git'e biraz hakimseniz, kesinlikle

passkullanmanız tavsiye edilir. Pass, parolalarınızı GnuPG anahtarınızla şifreler ve uzak bir Git sunucusuyla eşitleyebilir. Android istemcisi ve Firefox eklentisi mevcuttur. - Bitwarden: Tamamen uzak sunucuda çalışan ve pek çok platform için istemcileri bulunan bir parola yöneticisidir.

Güçlü Parolalar Kullanın

Güçlü parolalar rastgele üretilirler. Bir parolanın gücünü, uzunluğu ve rastgeleliği belirler. Cihazınız ve parola yöneticisi ana parolası haricindeki tüm parolalarınız bir parola yöneticisi tarafından rastgele üretilmelidir. Parolalarınız en az 12 karakter olmalıdır. Ancak 26 karakterden uzun parola kullanmanıza gerek yoktur. İyi bir parola geleceğe yönelik iyi bir yatırımdır.

İnsanlar, bilgisayarların aksine güvenli parolalar yaratmakta bir hayli başarısızdır. Bırakın bilgisayar bu işi sizin için yapsın.

Hatırlamanız gereken parolalar üretmek için pek çok yol bulunmaktadır. Eğer parola yöneticisi kullanıyorsanız bırakın uygulama sizin için üretsin. Ancak kendiniz hatırlaması kolay güçlü parolalar oluşturmak istiyorsanız biz Zarola kullanmanızı öneriyoruz.

Zarola, kolayca hatırlanabilir ve yüksek derecede güvenli parolalar oluşturabilmenizi sağlayan bir yöntemdir. İnsanlar rastgele şeyler üretemeyeceklerinden rastgelelik kaynağı olarak zar veya bozuk para kullanılır. 7776 Tane kelime içinden seçilen 7 adet ile parola oluşturulur ve hikayeleştirilerek ezberlenir. Bazen komik hikayeler bile çıkar!

Konuya ilişkin Security Self-defense'in "Güçlü Parolalar Üretmek" rehberine bakabilirsiniz.

Her hesabın güvenli ve eşsiz bir parola ile korunması önemlidir, çünkü bir hesaba erişim bazen diğer hesap ve sistemlere erişim hakkı doğurabilir. Bu durum, özellikle hesaplarınızı sıfırlama imkanı olan her e-posta hesabı için geçerlidir (genellikle "parolamı unuttum" bağlantıları ile).

Eşsiz parolalar kullanın

Eşsiz parolalar kullanmak üçüncü parti hizmetleri kullanırken alınan riskleri en aza indirir. Şayet bir parolayı birden fazla hesap için kullanırsanız, bir hesaptan sızan kullanıcı adı ve parolalar ile diğer hesaplarınıza sızılabilir. Farklı servisler için farklı parolalar kullanmak hesaplarınızı birbirinden izole ederek riski azaltacaktır. Bir parola yöneticisi kullanmak bunu yapmayı oldukça kolaylaştırır.

Parolalarınızı gizli tutun

Parolalarınızı her kim sorarsa sorsun asla kimseye vermeyin (Evet, teknik destek vermek için soran IT personeline de vermeyin.). Neredeyse her hesap ve sistem parola sıfırlamasına olanak tanımaktadır. Herhangi bir IT uzmanı, size parolanızı sormadan bakım amaçlı parolanızı sıfırlayabilmektedir. Bu tip sistemler aynı zamanda erişimleri takip altında tutar, sizi sıfırlama hakkında bilgilendirir ve her yönetici erişiminden sonra parolanızı değiştirmeniz istenir. Bunun için sadece söz konusu sistemlere erişiminizin olması yeterlidir.

Kurumsal ve kişisel parolalarınızı ayırın

Burada kurumsal paroladan kasıt, kurumunuzun sistemlerine ve dijital kimliklerine erişim sağlayan herhangi bir paroladır. Bunlar gerçekten önemli bilgiler olduklarından, kişilerin kendi kişisel hesaplarına girmek için kullandıkları parolalardan farklı olmalı ve ayrı olarak saklanmalıdır. Kurumsal parolanızı, parola yöneticisinde ayrı bir giriş veya farklı bir parola dosyası kullanarak, ya da tamamen farklı bir parola yöneticisi seçerek saklayabilirsiniz.

Ek okuma listesi

- Security Planner / Password Managers

- Security In-a-box / Passwords

- Security Self-defense / Animated Overview: Using Password Managers to Stay Safe Online

- Security Self-defense / How to: Use KeepPassXC

- Security Self-defense / Creating Strong Passwords

- Security Education Companion / Passwords

- Security Education Companion / Password Managers

Pass - Standart Unix Parola Yöneticisi

Pass 700 satır bash betiği ile yazılmış inanılmaz basit ve etkili bir parola yöneticisi. Parolaları üst verileri ile birlikte ev dizini altında GPG ile şifreleyerek saklamakta. Bir uçbirim yazılımı olmakla birlikte hem Android hem de GNU/Linux için grafik önyüzü ve Firefox tarayıcı etklentisi bulunmakta. Şayet GPG kullanıyorsanız Pass'ten daha basit ve etkili bir parola yöneticisi bulmak zor.

Pass kurulumu ve kullanımı

GNU/Linux

Pass'i kurmak için aşağıdaki komutu kullanabilirsiniz:

Debian tabanlı dağıtımlarda: sudo apt-get install pass

RPM tabanlı dağıtımlarda: sudo yum install pass

Şayet Pass'ı terminalden kullanmayı tercih etmezseniz grafik arayüz olarak QtPass'ı kurmalısınız. Bunun için:

Debian tabanlı dağıtımlarda: sudo apt-get install qtpass

RPM tabanlı dağıtımlarda: sudo yum install qtpass

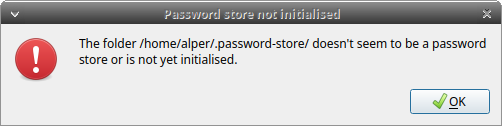

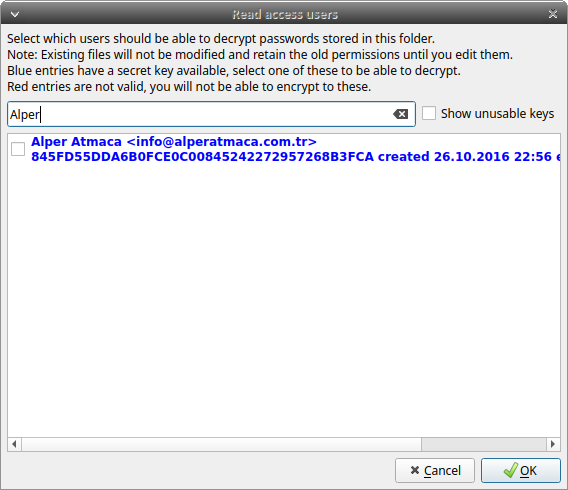

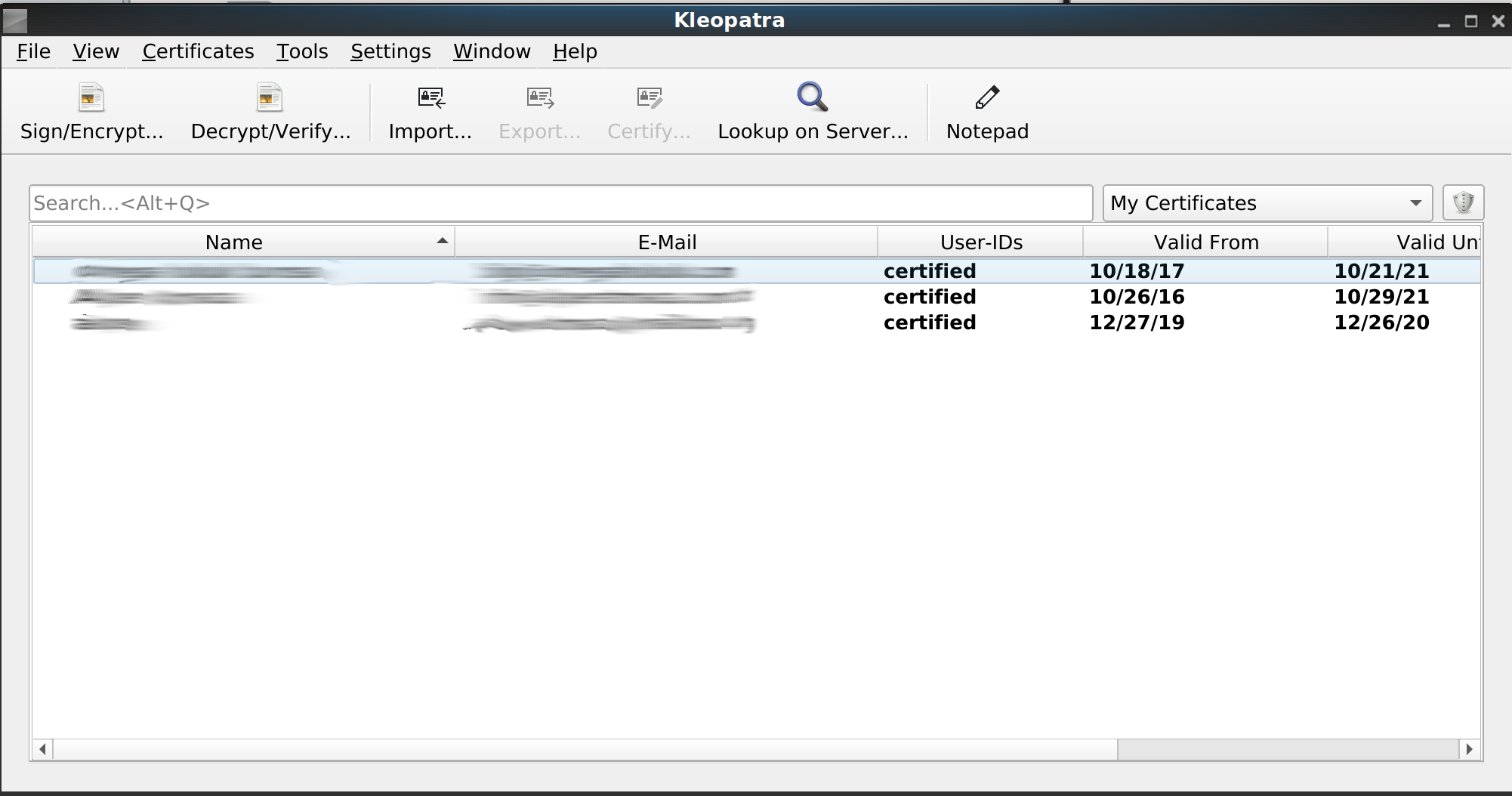

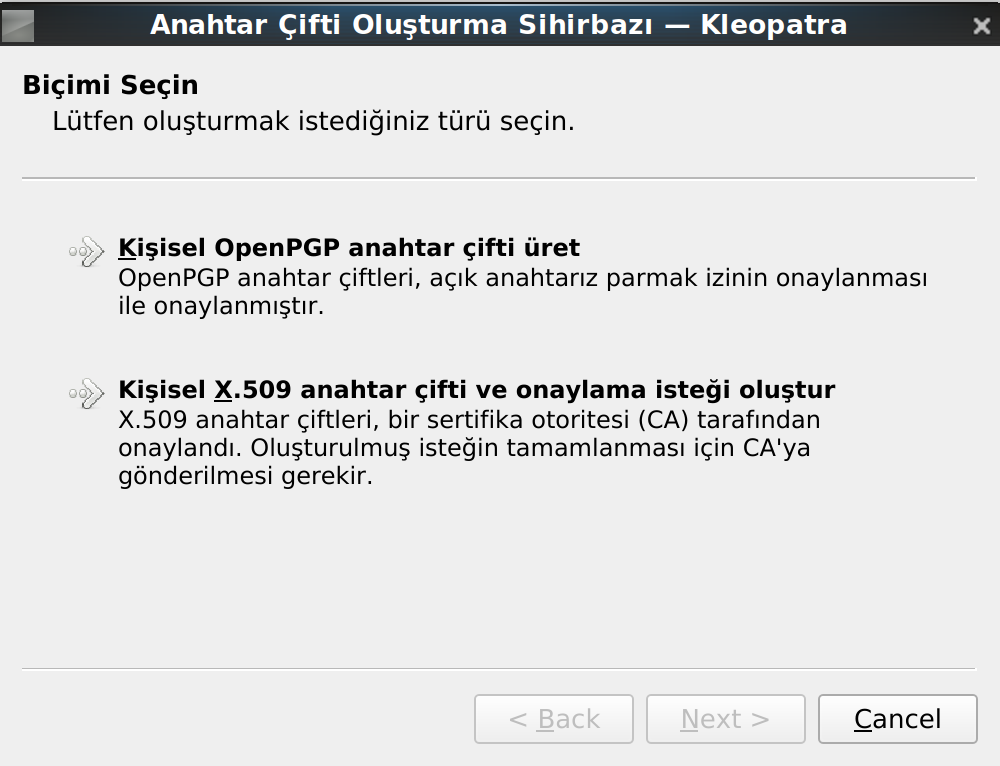

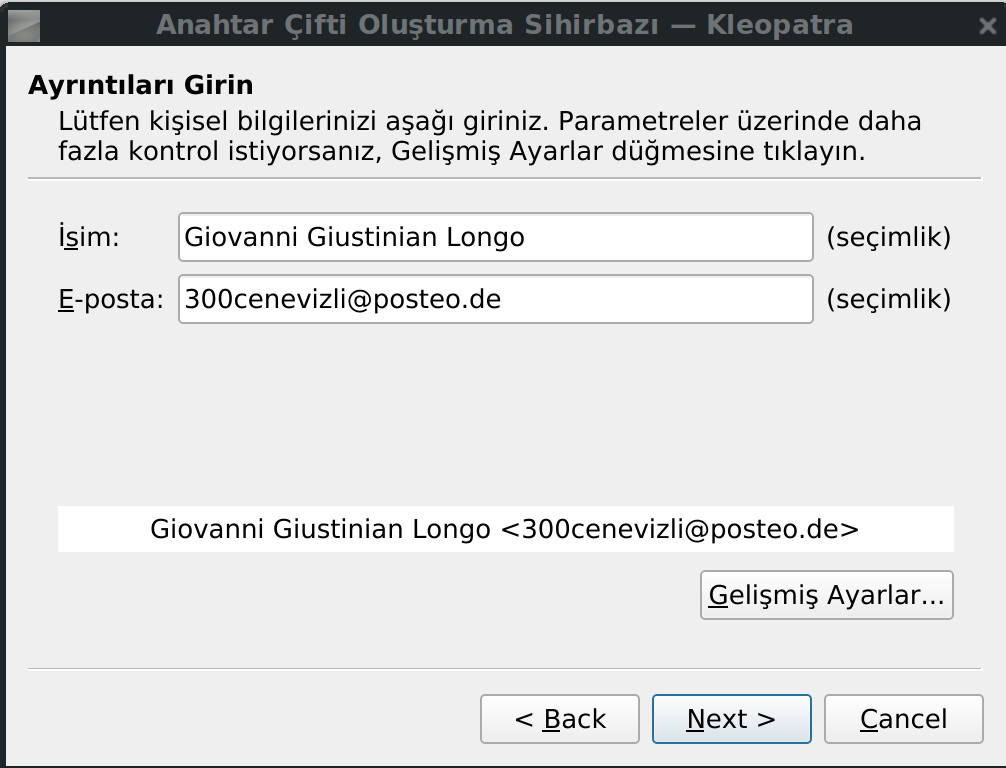

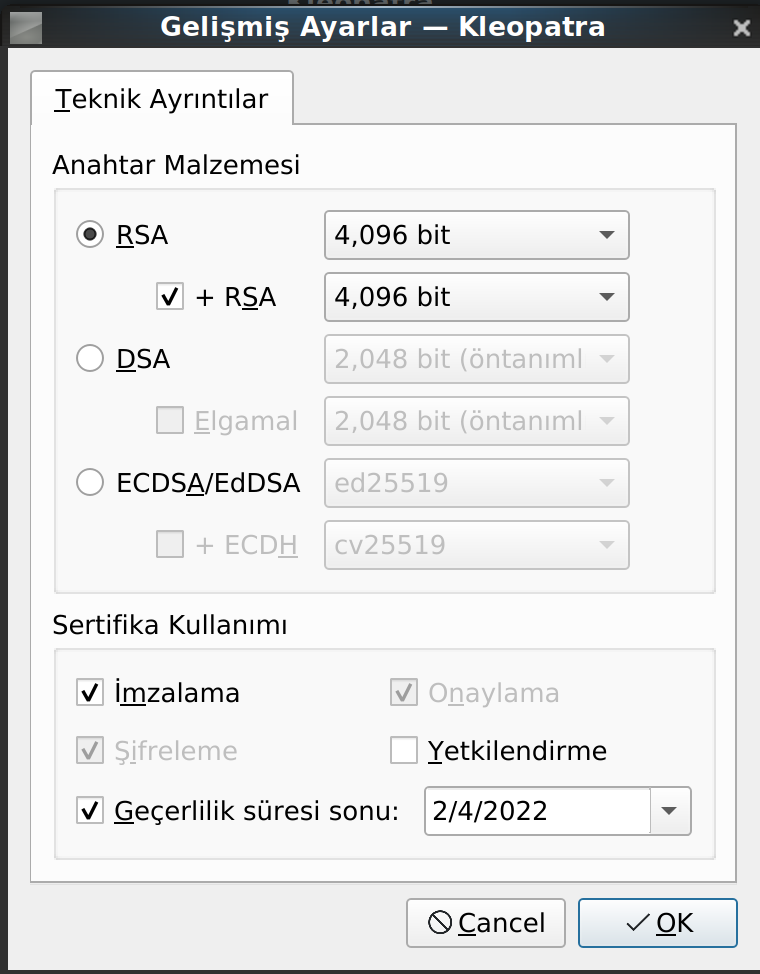

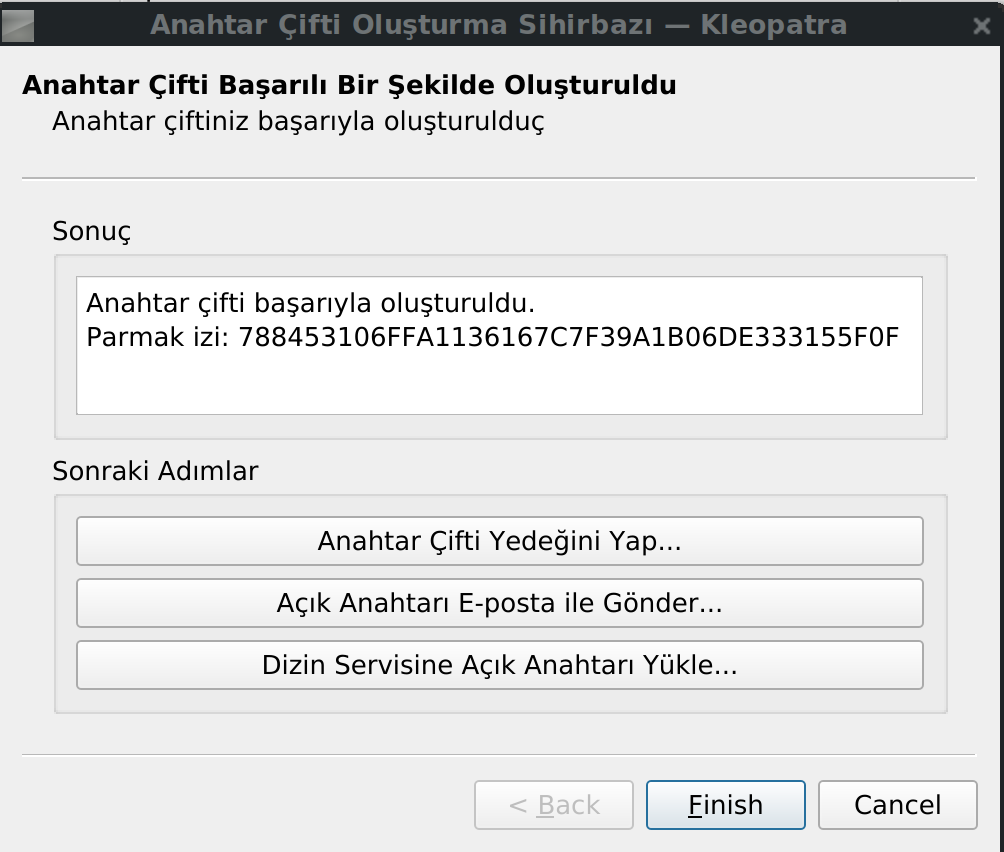

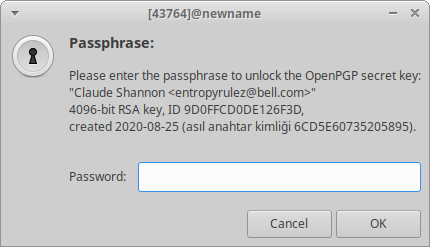

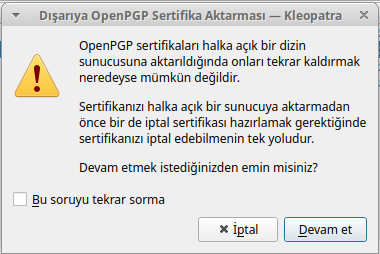

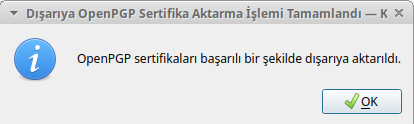

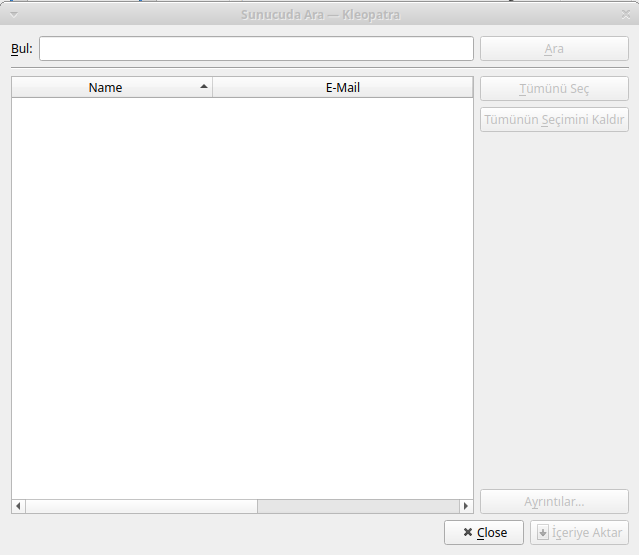

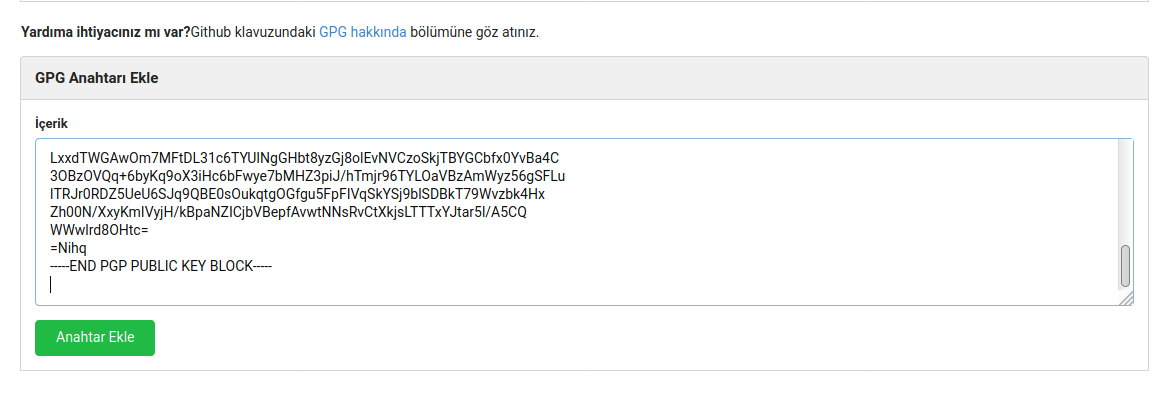

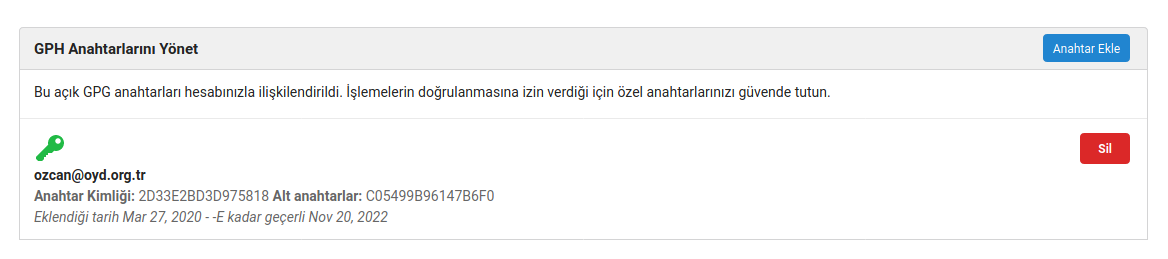

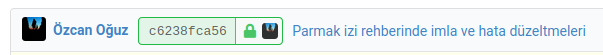

Kurulumun tamamlanması ardından QtPass çalıştırdığınızda ilk kurulum için gerekli ayarların yapılmasına başlanacaktır. Bu ayarlardan ilki kullanılacak GPG anahtarının belirlenmesi. Pass bunun için GNU/Linux dağıtımınızın kullandığı GPG yazılımını kullanacağından gizli anahtarınızın üretilmiş ve kullanıma hazır olarak bulunması gerekmekte. Bir GPG anahtarı oluşturmak için kolay GPG anahtar üretimi rehberinden yardım alabilirsiniz.

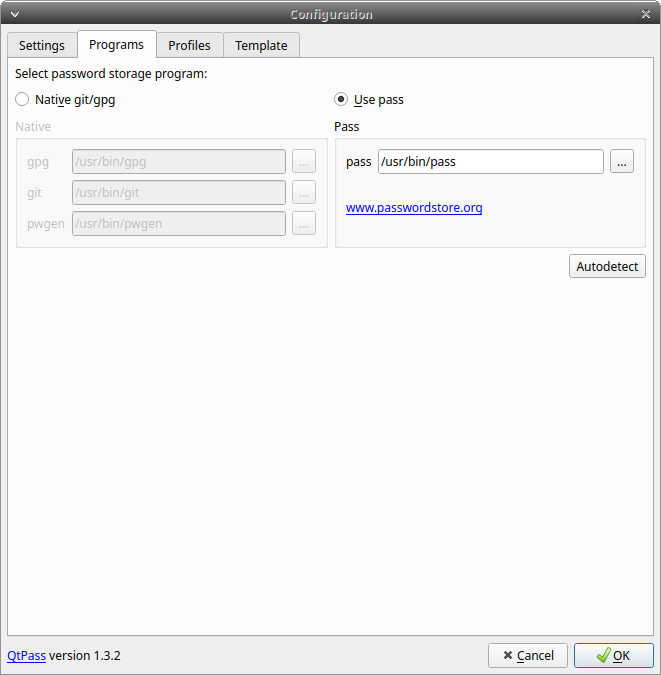

Anahtar seçiminizi yaptıktan sonra Pass'ın genel ayarları ile karşılanacaksınız. Burada yapmanız gereken en temel tercih hangi sistem araçlarını parola yöneticisi olarak kullanacağınız. QtPass pass kullanmak yerine yerel araçları da aynı amaçla özgüleyebilmekte. Fakat Pass bu tercihler arasında en sorunsuzu olacağından karşınıza gelen menüden Pass'ı seçmeniz önerilir.

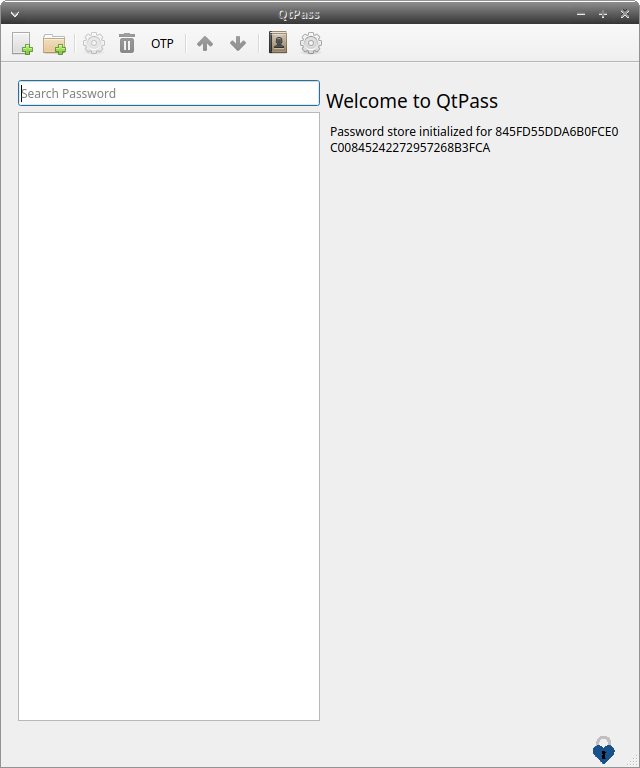

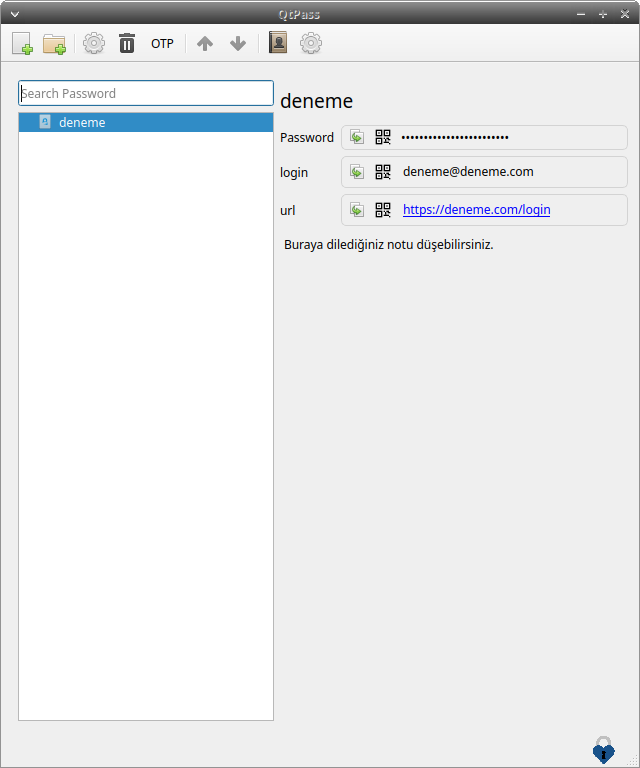

Aynı penceredenin settings kısmında QtPass'ın genel ayarlarını bulabilirsiniz. Burada gelen varsayılan ayarlar kullanılması en iyi seçenekleri ifade ediyor. Şayet parola üretiminden veya pano seçeneklerinden değiştirmek istedikleriniz var ise özel ihtiyaçlarınız için bu bölümden yapabilirsiniz. Buradaki önemli seçeneklerden bir tanesi Git seçeneği. Bu seçenek parolalarınızın bulunduğu dizini bir git reposu ile eşitlemeye yaramakta ve birden fazla cihaz ile eş olarak parolalarınızı kullanabilmenize imkan vermekte. Şayet parolalarınızı şifreli olarak uzak bir sunucuda tutmak konusunda tehdit modeliniz açısından bir sıkıntı yoksa bu seçenek en kolay eşitlemeyi size sağlayacaktır. Ayarları tamamlamanız üzere QtPass'ın ana ekranı karşınıza gelecektir.

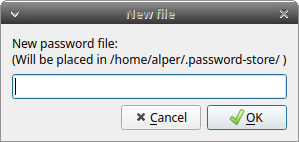

Buradan parola dizininizde yeni dizinler açabilir ve bu dizinlere yeni parolalar ekleyebilirsiniz. Sağ üst sekmeden + simgesi bulunan sayfa düğmesinden yeni parola ekleyebilirsiniz. QtPass size ilk olarak parolanızı tutacak dosyanın adını soracaktır. Şayet buraya bir web hizmetinin parolasını kaydedecekseniz alan adında geçen bir kelimeyi yazmak tarayıcı eklentisinin otomatik olarak bu parolayı size önermesini sağlayacaktır.

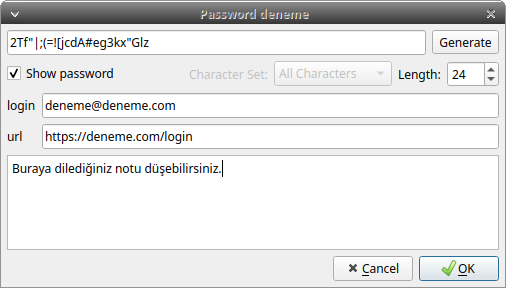

Oluşturacağınız parolayı ve diğer bilgileri girmek üzere karşınıza gelecek ekranda çeşitli kısımlar bulunmakta.

-

Parola: Bu bölüm bariz olduğu şekilde parolanızı içerecek. Buraya belirli bir parolayı elle girebileceğiniz gibi

Generatedüğmesi ile ayarlarda belirlediğiniz parametreler kapsamında rastgele bir parola oluşturmanız da mümkün. -

Login: Bu bölüme parolanın girileceği hesaba ilişkin kullanıcı adını girebilirsiniz.

-

url: Şayet bir web hizmetinde kullanılacak ise bu parola tarayıcı eklentisinin giriş yapmak üzere takip edeceği URL'i buraya girebilirsiniz.

Parolayı kaydetmeniz üzerine parolanız verdiğiniz isimle birlikte ana ekranda yerini alacaktır. Üzerine tıkladığınızda QtPass size GPG parolanızı soracak ve başarılı bir şekilde girmeniz üzerine sağ tarafta parolaya ilişkin detaylar belirecektir.

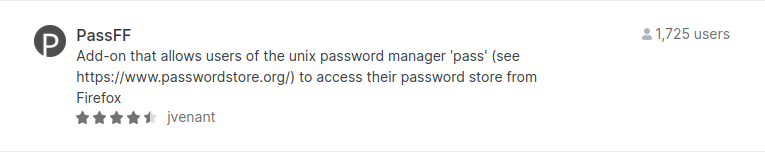

Passff Firefox tarayıcı eklentisi

Günümüz kullanıcılarının neredeyse tüm parolalarını bir web hizmeti için oluşturduğu düşünüldüğünde kullandığınız tarayıcıdan parola yöneticinize erişmeniz neredeyse bir gereklilik sayılmakta. Passff bir firefox eklentisi olarak Pass ile birlikte çalışabilmekte. Bu eklentiyi kurmadan önce eklenti ile pass arasında iletişim için kullanılacak betiği indirip Firefox'a eklemeniz gerekiyor. Bunun için aşağıdaki komutu çalıştırabilirsiniz:

curl -sSL github.com/passff/passff-host/releases/latest/download/install_host_app.sh | bash -s -- firefox

İşlemin başarılı olması durumunda aşağıdaki çıktıyı alacaksınız. Şayet bir hata alırsanız sisteminizde curl ve python paketlerinin yüklü olduğundan emin olun.

Python 3 executable located at /usr/bin/python3

Pass executable located at /usr/bin/pass

Installing Firefox host config

Native messaging host for Firefox has been installed to /home/alper/.mozilla/native-messaging-hosts.

Host betiğini kurduktan sonra Firefox için Passff eklentisini kurun.

Kurulumun ardından Firefox çubuğunda yer alacak passff simgesinden parolalarınızı görebilir ve kullanabilirsiniz.

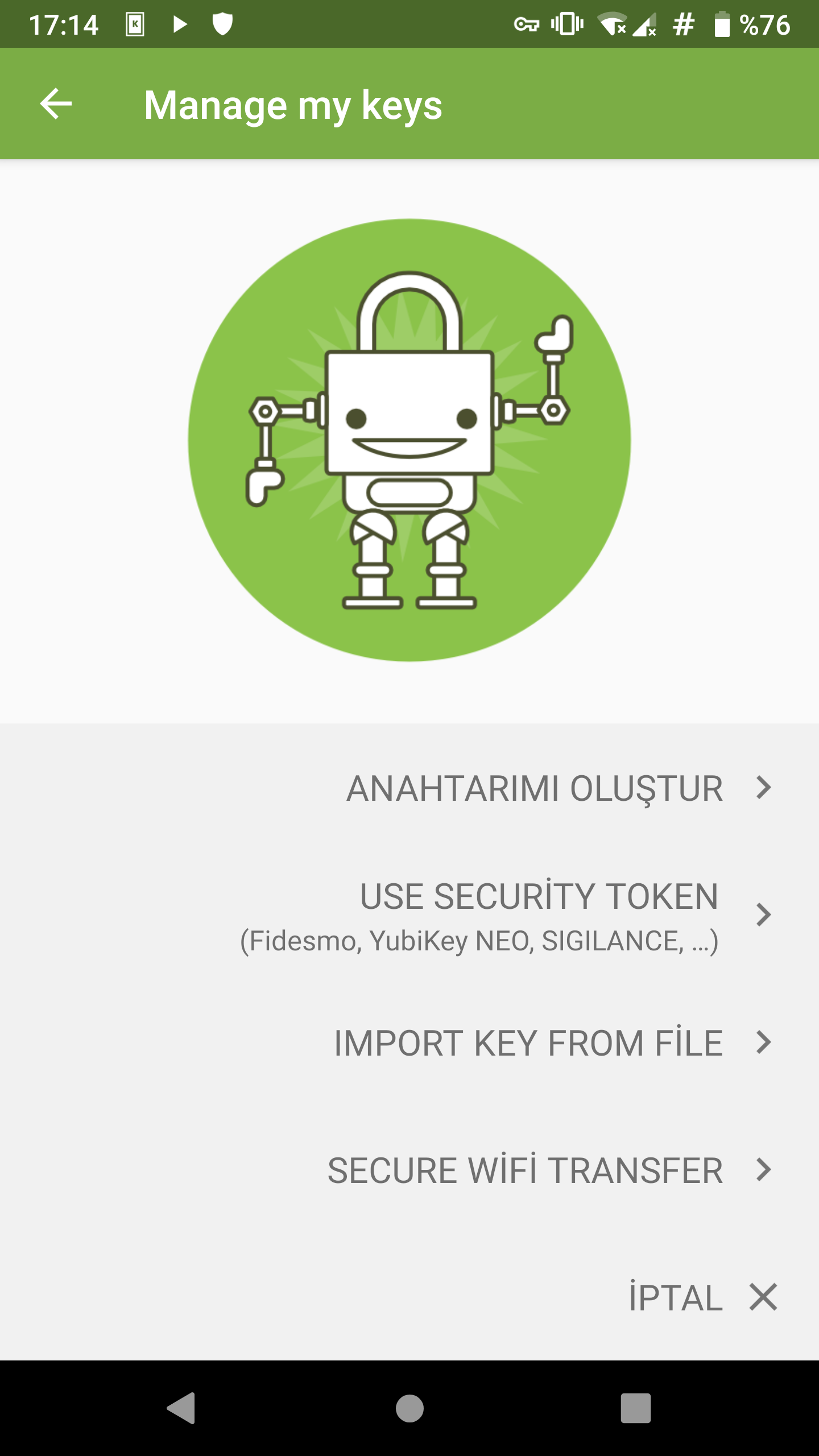

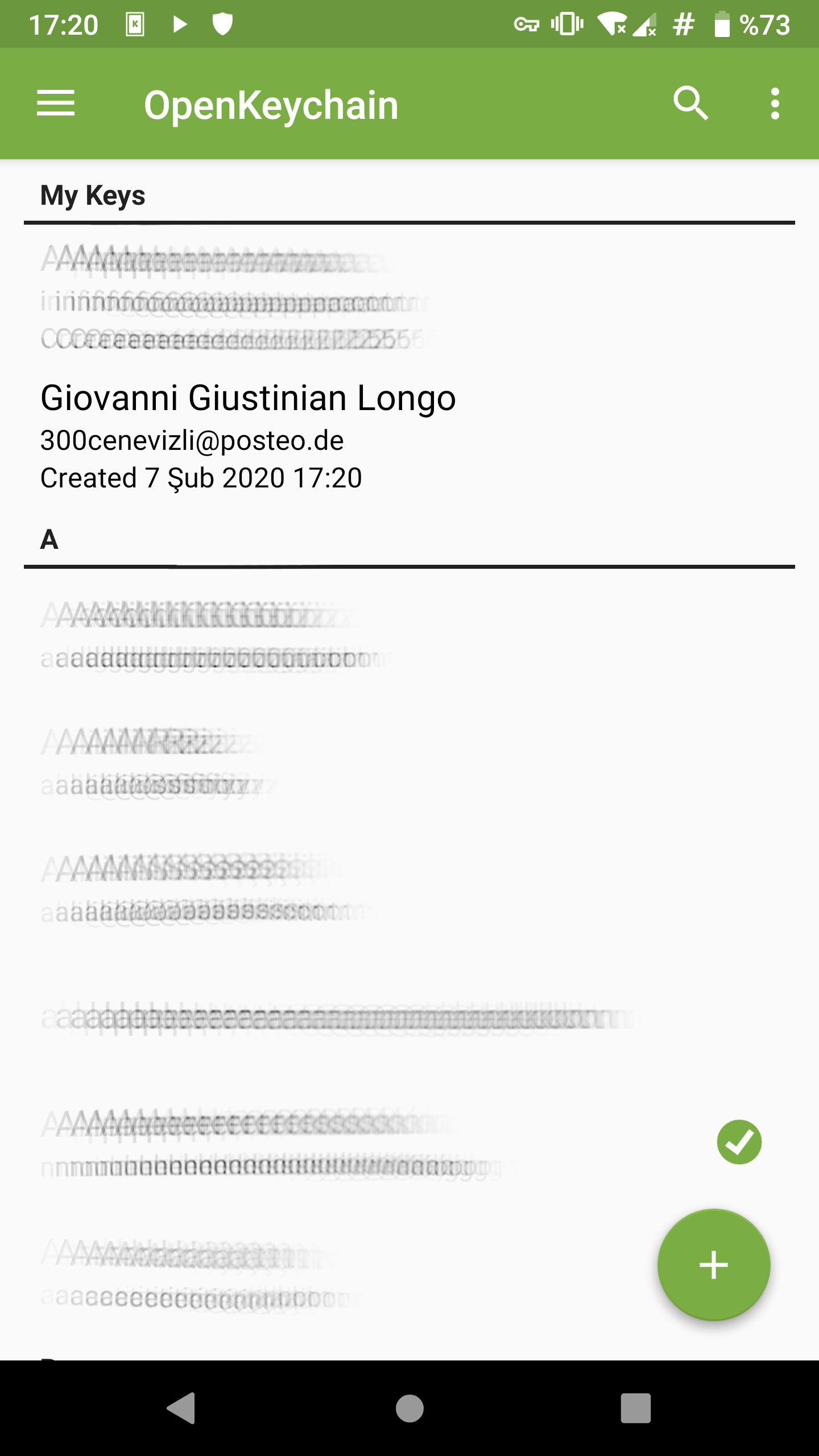

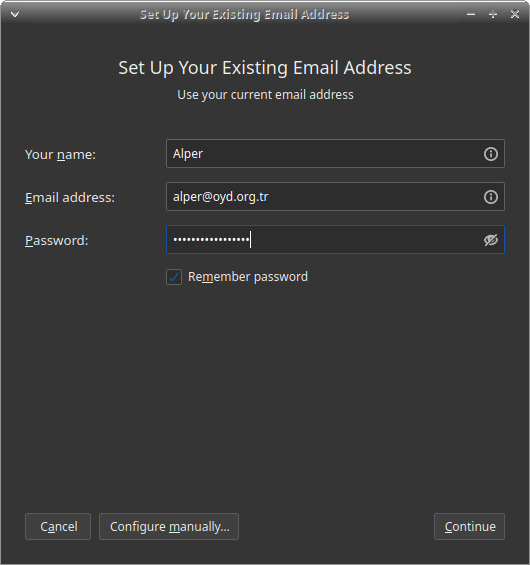

Android

Pass'i Android'de kullanmak muhtemelen en kolay seçenek olabilir. Bunun için Openkeychain yazılımını cihazınıza kurmuş ve GPG anahtarınızı kullanılabilir kılmış olmanız gerekli. Bunun için GnuPG Anahtar Üretimi rehberinden destek alabilirsiniz.

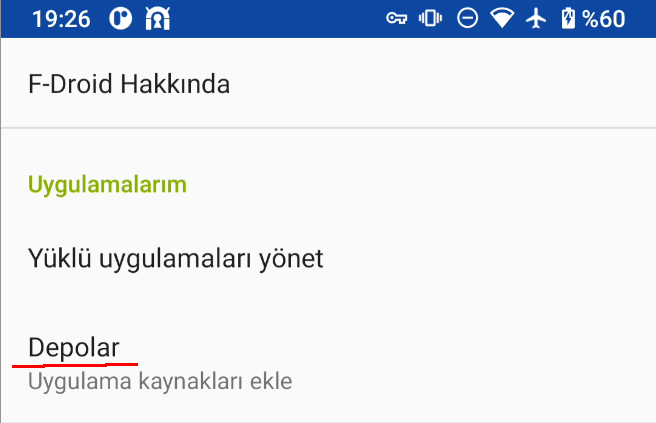

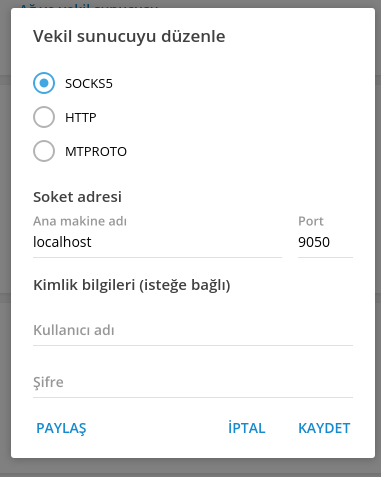

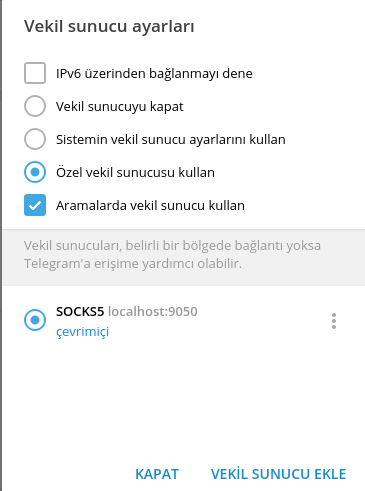

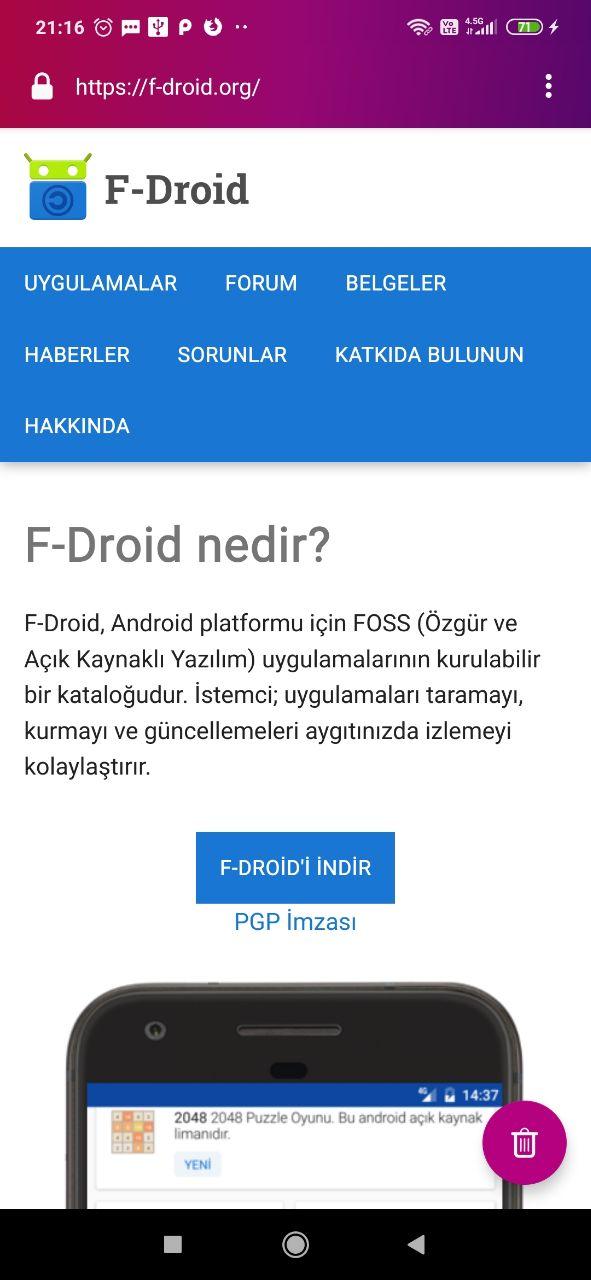

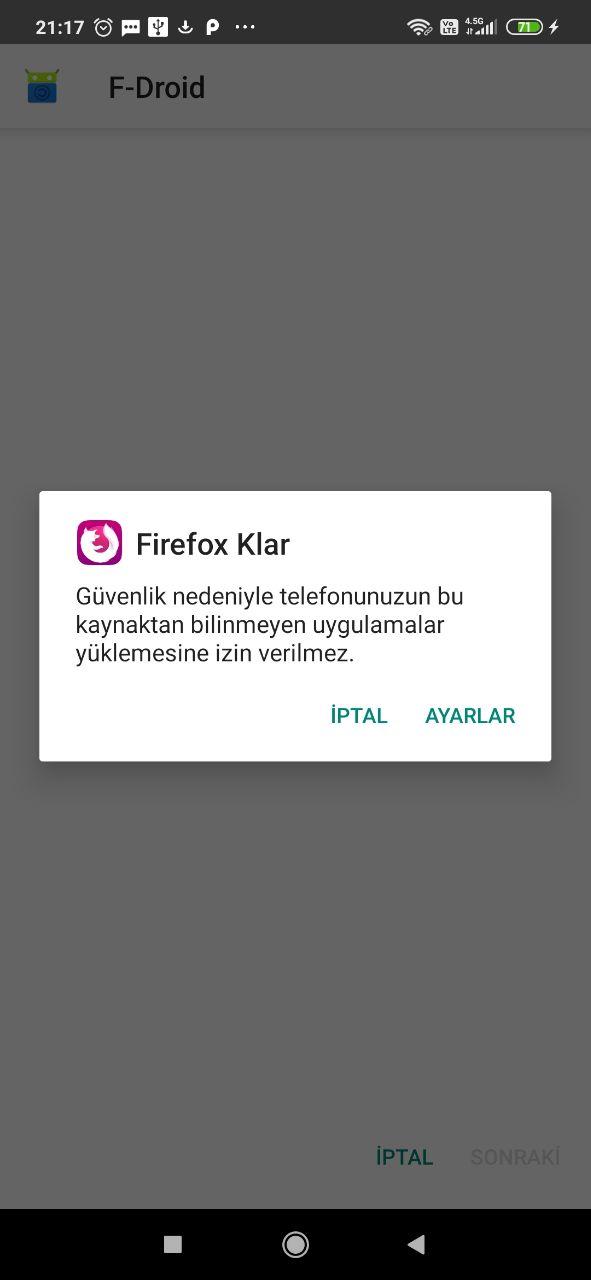

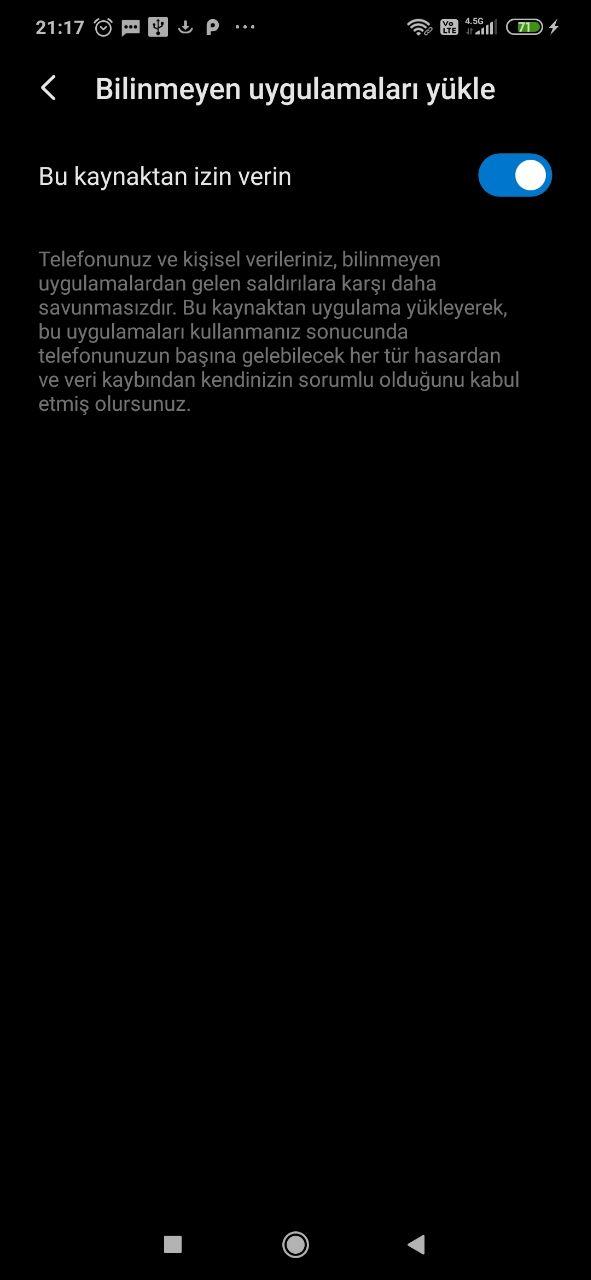

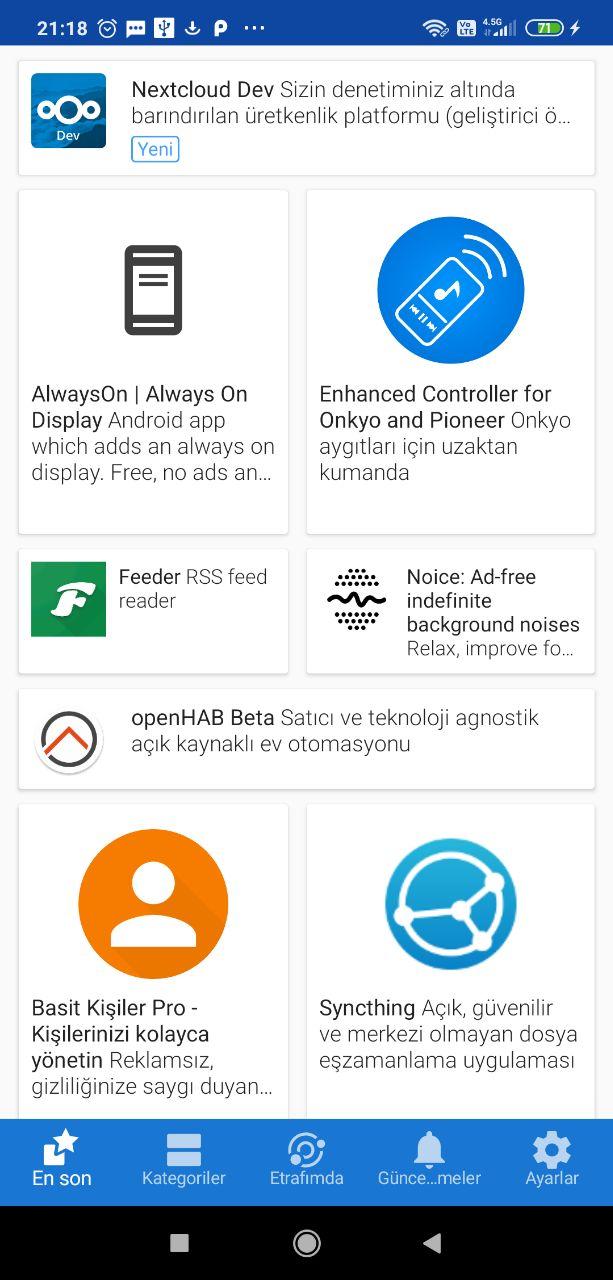

Pass'i kullanabilmek için Password Store yazılımını cihazınıza kurmanız gerekli. Password Store'u F-droid özgür yazılım deposunda bulabilirsiniz.

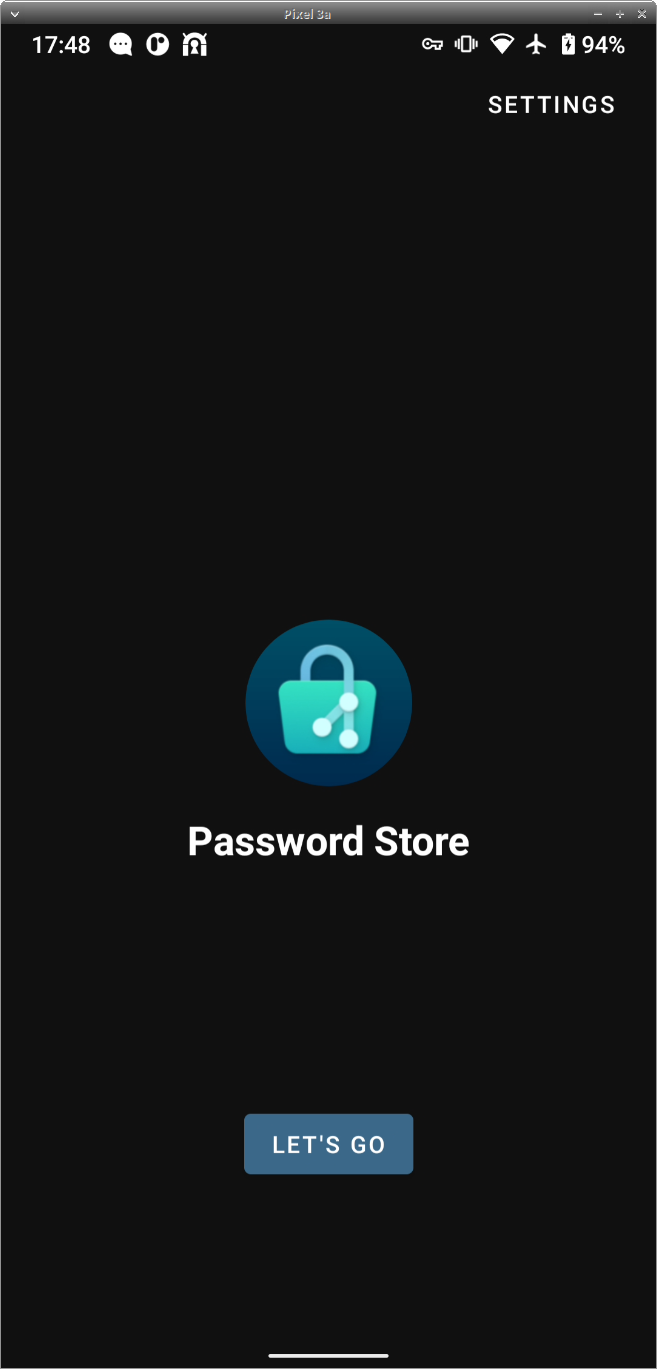

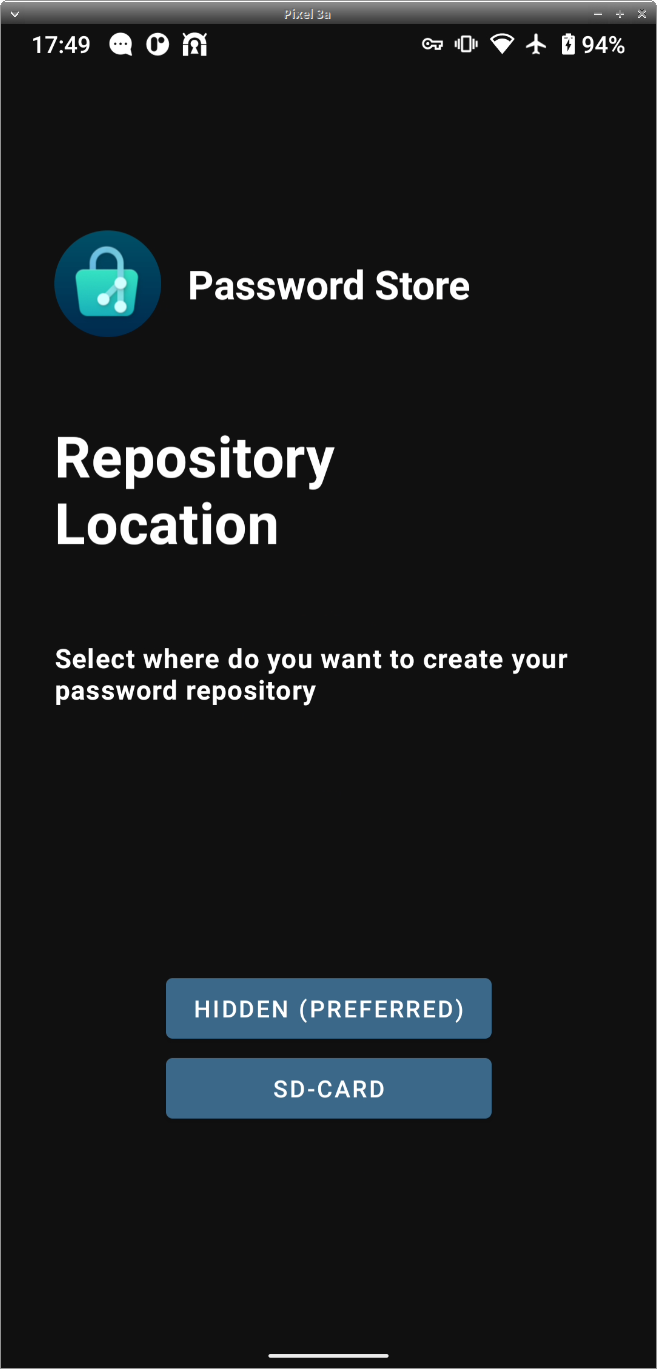

Kurulumun ardından Password Store sizi kurulum ekranı ile karşılayacaktır.

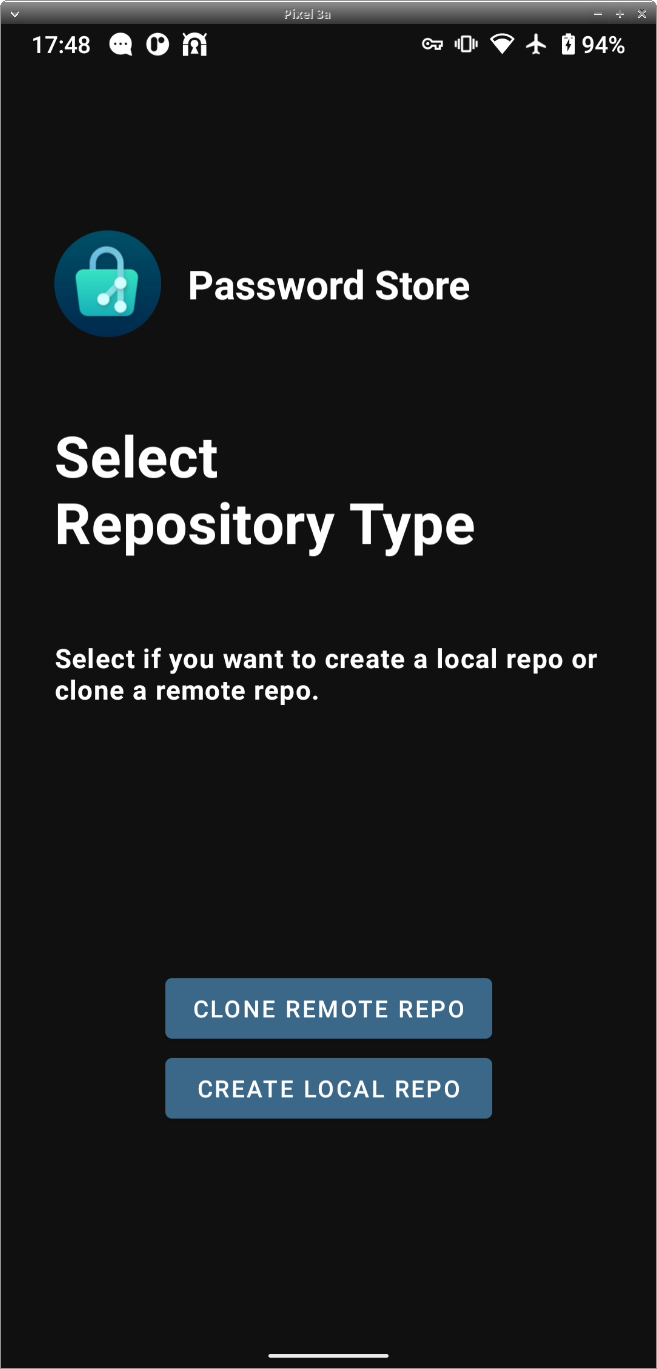

İlk yapmanız gereken tercih Password Store'u bir git reposu veya yerel bir dizin ile kullanıp kullanmayacağınız. Bu tercihi kendi kullanımınıza göre yapabilirsiniz. Bir git reposu sahibi değilseniz parolalarınızı yerelde tutmak için create local repo seçeneğini seçerek ilerleyin.

Ardından bu reponun gizli (hidden) mi yoksa açıkta (sd-card) mı olacağını seçmeniz gerekecek. Şayet gizli seçeneği ile ilerlerseniz Password Store kaydedeceğiniz parolaları kendi yetkisi kısıtlanmış alanda tutacaktır. Bu parolalarınızı eşitlemenizi neredeyse imkansız kılacağı gibi yedekleme seçeneklerinizi sadece Android'in kendi sistemine bırakacaktır şayet telefonunuza root erişiminiz yok ise. Şayet yerel depo ile devam edecekseniz önerimiz Syncthing ile açık parola dizinini diğer cihazlarınıza eşitlemeniz olacaktır. Syncthing kullanımı için eşitleme rehberimizden faydalanabilirsiniz.

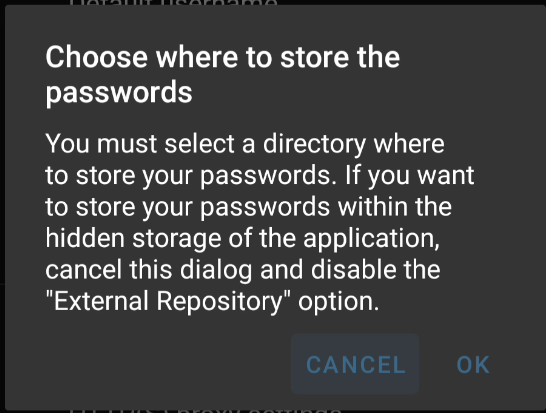

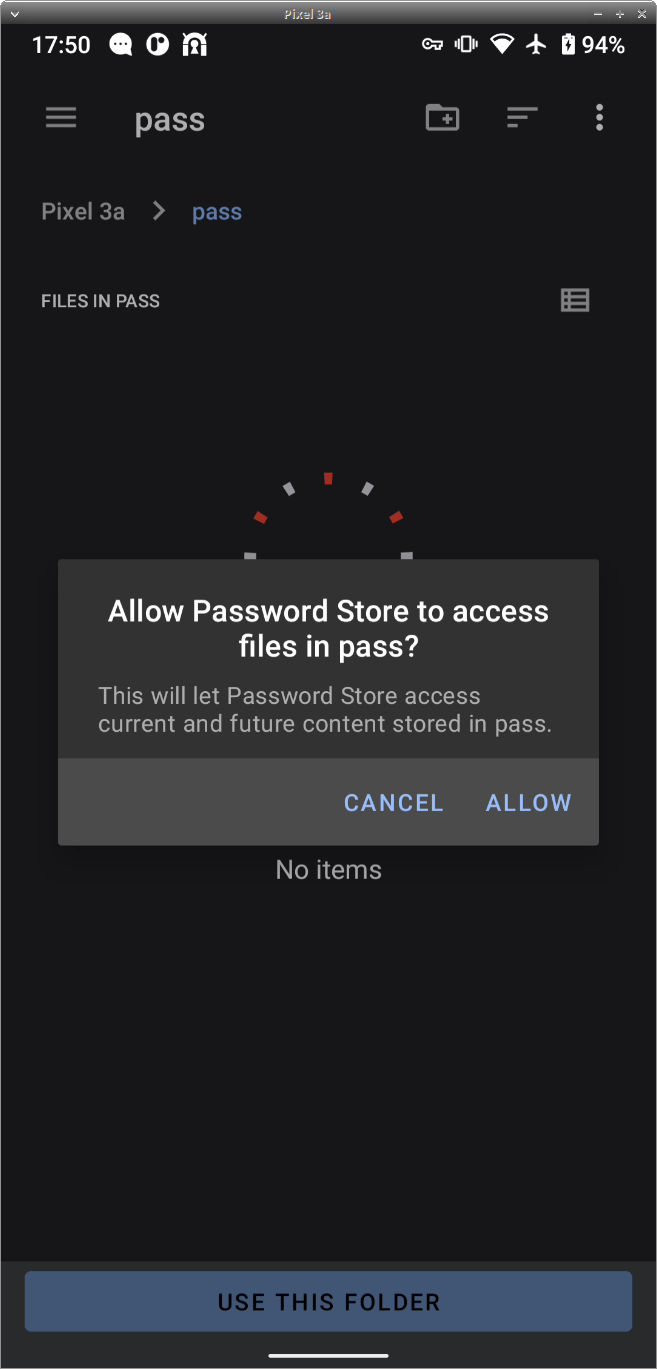

Password store sizi seçiminize ilişkin bir uyarı ile karşılayacak ve ardından parolalarınızın tutulacağı dizini seçmeniz için sizi varsayılan dosya yöneticinize yönlendirecektir.

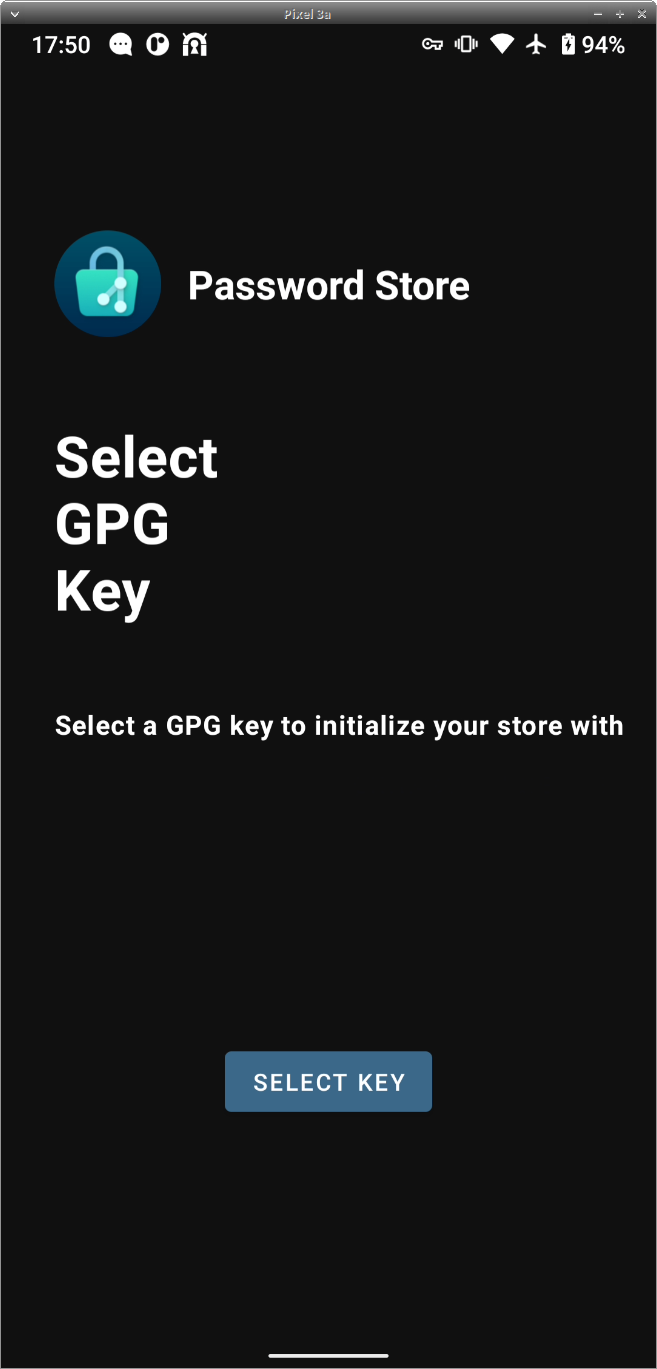

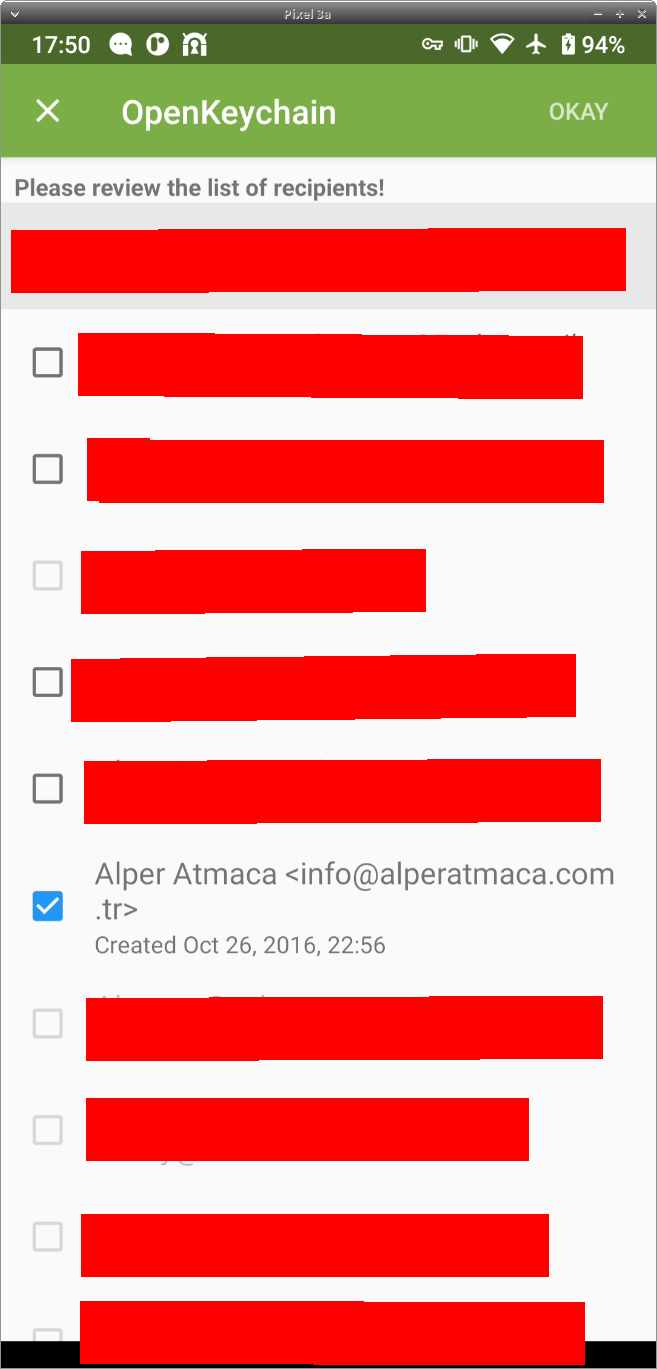

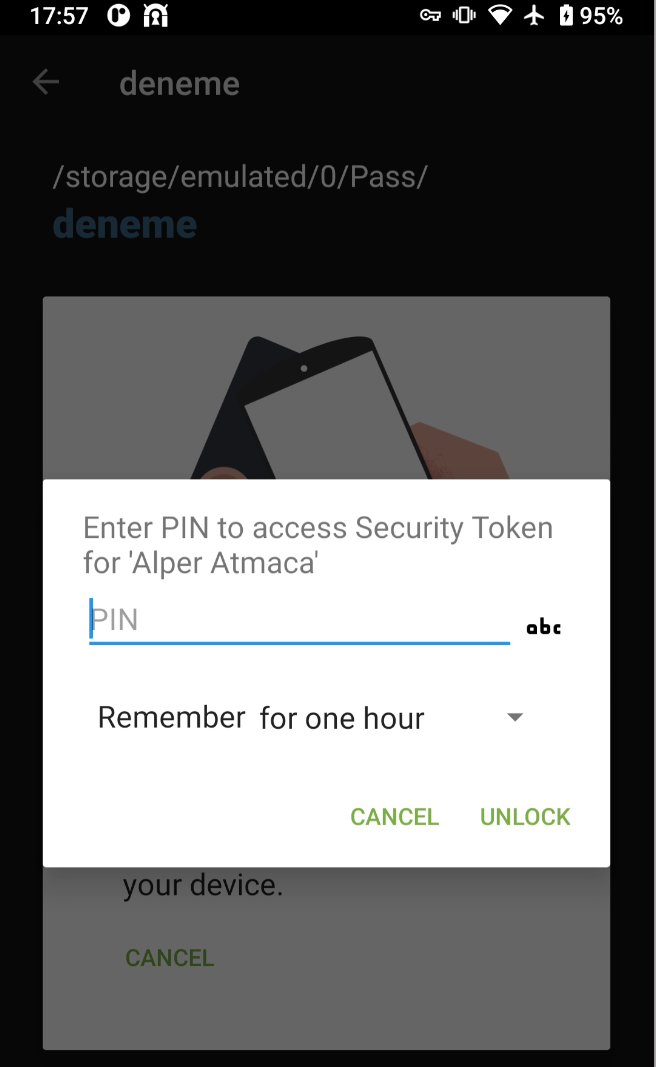

Parolalarınızın duracağı dizini belirledikten sonra ikinci önemli ayar olarak parolalarınızın şifreleneceği GPG anahtarını belirlemeniz gerekiyor. Bu noktada Password Store sizi Openkeychain'e yönlendirecek ve kullanacağınız anahtarı seçmenizi isteyecektir.

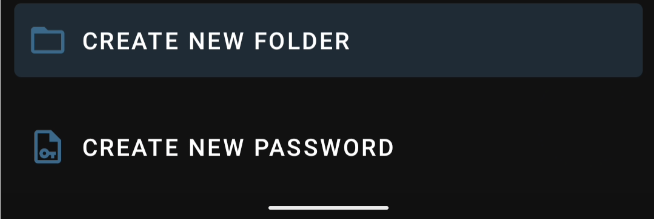

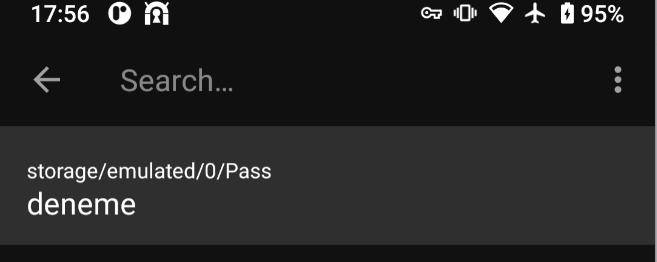

Anahtarınızı belirlemenizin ardından Password Store sizi ana ekranı ile karşılayacaktır. Şayet parolalarınızı bilgisayarınızdan yerel dizine aldıysanız parolalarınız burada listeli olacaktır. Aksi halde ilk parolanızı oluşturmak için alt sağ tarafta bulunan + simgesine basarak yeni parola seçeneğini seçebilirsiniz.

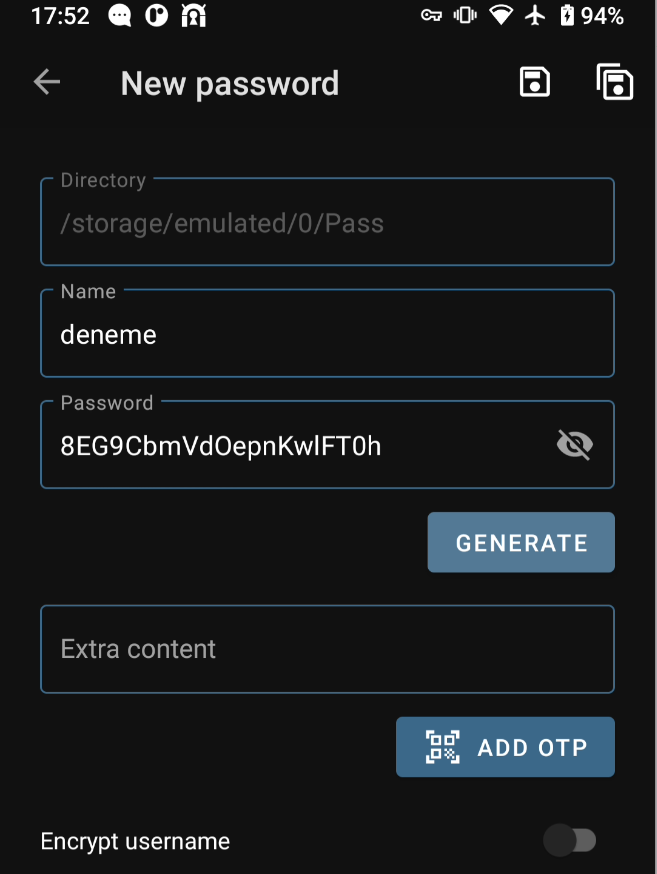

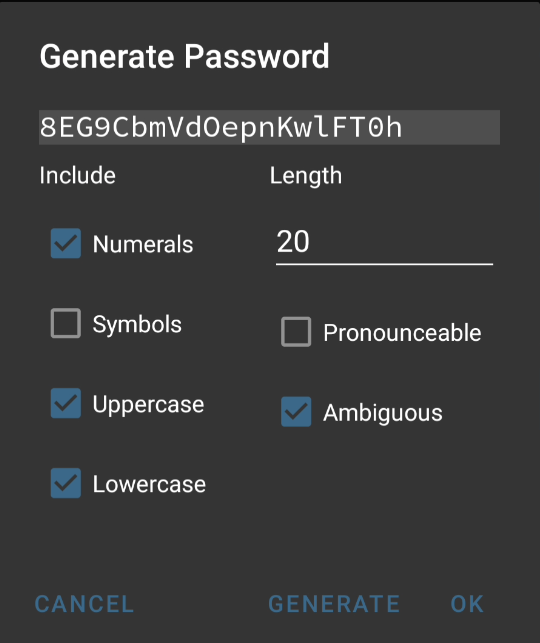

Yeni bir parola üretmek için Generate düğmesini kullanıp karşınıza gelecek seçeneklerden parolanızın gerekli olan niteliklerini seçerek ilerleyebilirsiniz.

Şayet her şey yolunda gittiyse ilk ürettiğiniz parola listede yerini alacaktır.

Parolanızı kullanmak üzere üzerine dokunduğunuzda, Password Store dosyanın deşifresi için Openkeychain'e istek gönderecek ve daha önce parolanızı girip hafızaya almadığınız durumda GPG anahtarınızın parolasını soracaktır. GPG anahtarınızın başarılı işleminden sonra parolanız kopyalanarak kullanımınıza sunulur.

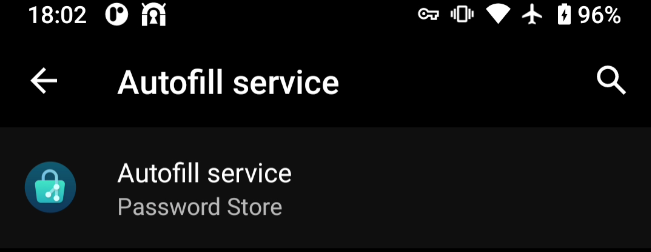

Şayet Android işletim sisteminiz ile Password Store'u birleşik bir şekilde kullanmak isterseniz Android 11 ile birlikte gelen Autofill imkanından yararlanabilirsiniz. Bunun için cihazınızın ayarlarından settings > system > Languages & input > Autofill service sırasını takip ederek Password Store'a buradan yetki verebilirsiniz. Bu ayarı yaptığınızda Android'in parola girilmesi gerektiğini düşündüğü her yerde buna ilişkin olarak Password Store'dan uygun isimli parolayı doğrudan çekip doldurması mümkün olacaktır.

KeepassXC

KeepassXC, uzun zamandır özgür yazılım olarak hayatını sürdüren ve tercih edilen bir parola yöneticisi olan Keepass'ın son üyesi. Keepass tüm işletim sistemlerinde desteklenmekte ve kullandığı veritabanı yaygın olarak başka alternatif parola yöneticileri tarafından da kabul edilmekte. Aynı zamanda pek çok parola yöneticisinde olmayan güvenlik tedbirlerini de dahili olarak desteklemekte. Arayüzü biraz eskimiş olsa da uzun süredir var olan ve güvenilir bir araç olarak güvenliğinize çokça katkı sunabilir.

KeepassXC kurulumu

GNU/Linux

KeepassXC neredeyse her dağıtımın paket depolarında bulunmakta. Kurulum yapmak için dağıtımınıza uygun olarak aşağıdaki komutu kullanabilirsin.

Debian tabanlı dağıtımlarda: sudo apt-get install keepassxc

RPM tabanlı dağıtımlarda: sudo yum install keepassxc

- NOT: Dağıtımınızın deposundaki yazılım güncel sürümün arkasından geliyor olabilir. Bu durumda tarayıcı eklentisi ile çalışma sıkıntısı çekmeniz muhtemel. Bunu aşmak için KeePassXC indirme sayfasından diğer kaynakları kullanabilirsiniz.

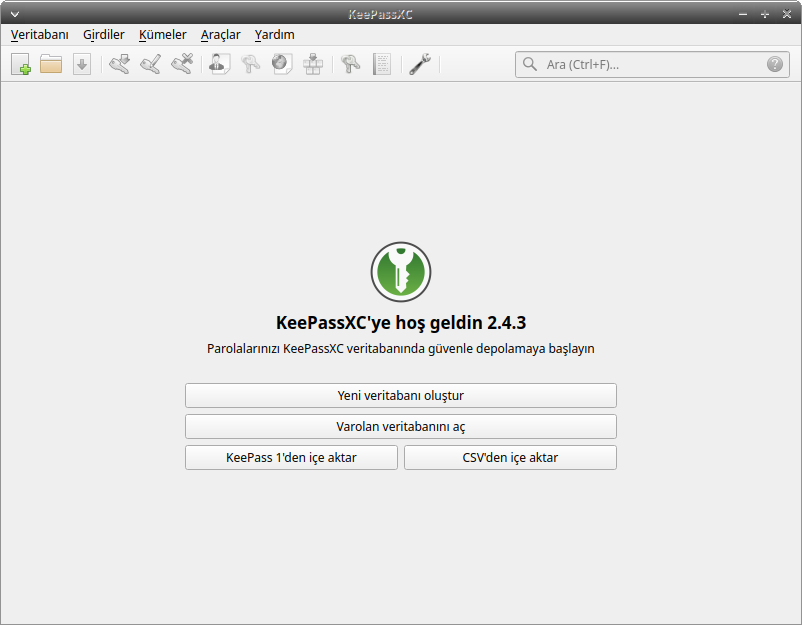

Kurulum işleminin tamamlanması ardından KeepassXC'yi çalıştırabilirsiniz. KeepassXC ilk açılışında sizi kurulum ekranı ile karşılayacaktır.

Karşılama ekranında birden fazla seçenek ile karşılaşacaksınız. Kurulum ertesinde KeePassXC'nin bir veritabanı bulunmadığından bunu sağlamanız gerekli. Bunun için

-

Yeni veritabanı oluşturseçeneği ile yeni bir parola veritabanı oluşturmayı seçebilirsiniz. -

Varolan veritabanını açseçeneği ile bir KeePassXC uyumlu veritabanınız var ise bunun bilgisayarınızdaki yolunu göstererek bu aşamayı geçebilirsiniz. -

KeePass 1'den içe aktarseçeneği ile eski sürümden kalan bir veritabanını aktarabilirsiniz. -

CSV'den içe aktarseçeneği ile bir başka parola yöneticisinden csv çıktısı olarak aldığınız parola tablosunu veritabanı olarak KeePassXC'ye ekleyebilirsiniz.

Şayet zaten KeePassXC kullanıcısı değildiyseniz yeni bir veritabanı oluşturmak üzere yeni veri tabanı oluştur seçeneğini seçerek ilerleyin ve karşınıza gelecek ekrandan veritabanınıza bir isim verin.

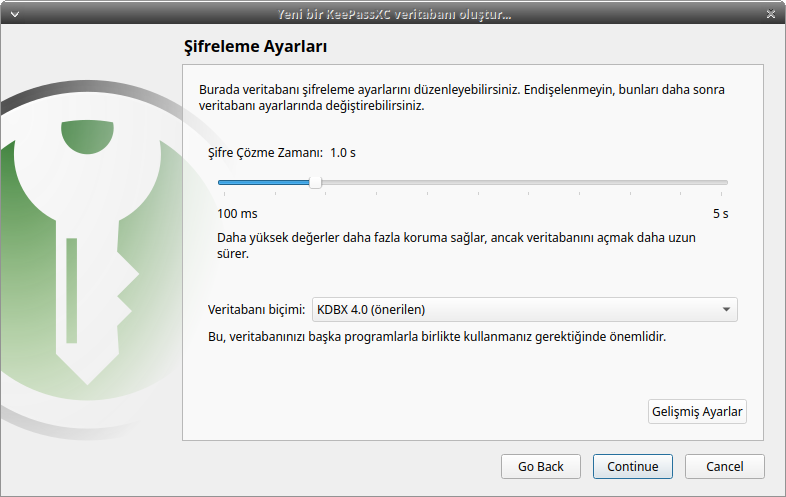

Daha sonra karşınıza veritabanının şifreleme algoritmasına ilişkin bir sayfa gelecek. Burada şifre çözme zamanı olarak belirtilen değer kullanılan algoritmanın ne kadar işlemsel yük getirmesini istediğinize ilişkin. Bu sayede bir saldırganın her olasılığı deneyerek veritabanını açma ihtimalini daha da pahalı kılabilirsiniz. Elbette bu sizin de veritabanı deşifre sürenizi aynı oranda uzatacağı için önerilen değeri koruyabilir veya belirli oranda daha yüksek bir değer atayabilirsiniz. Şayet teknik olarak hangi algoritmaların kullanılacağını seçmek isterseniz Gelişmiş Ayarlar düğmesi ile bu ayarlara ulaşabilirsiniz.

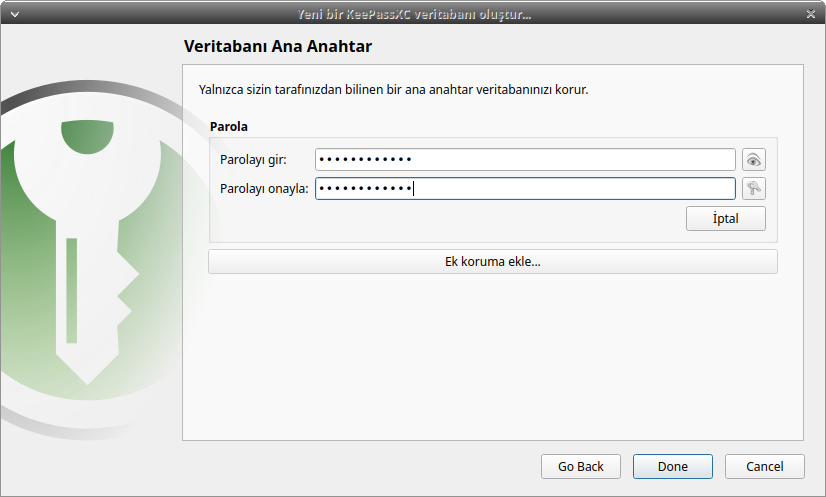

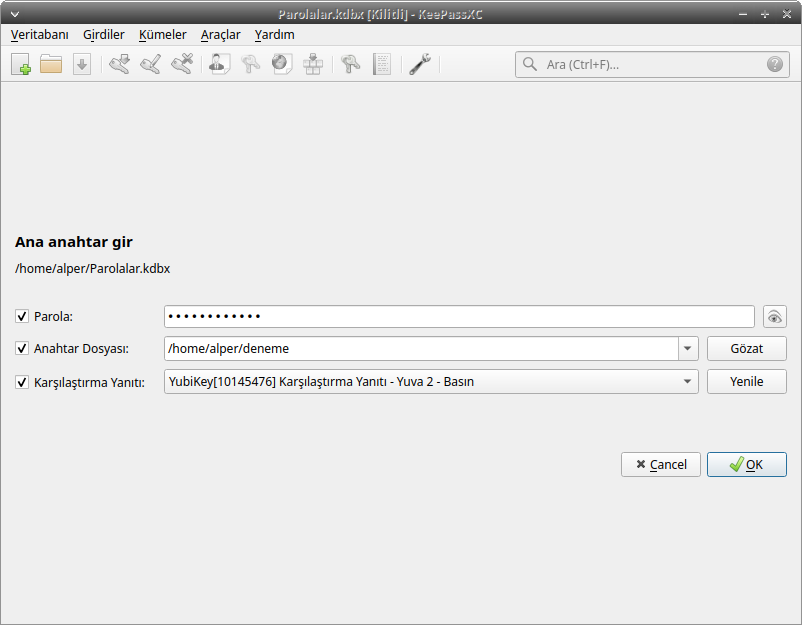

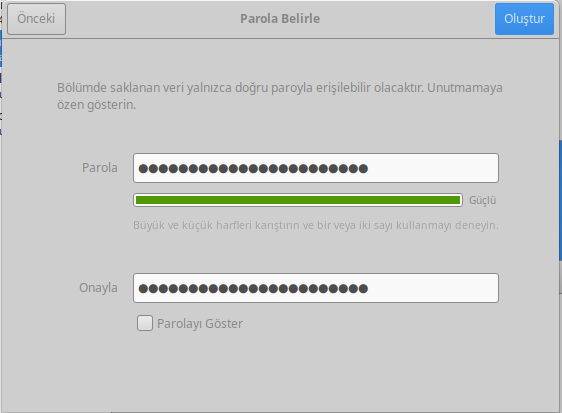

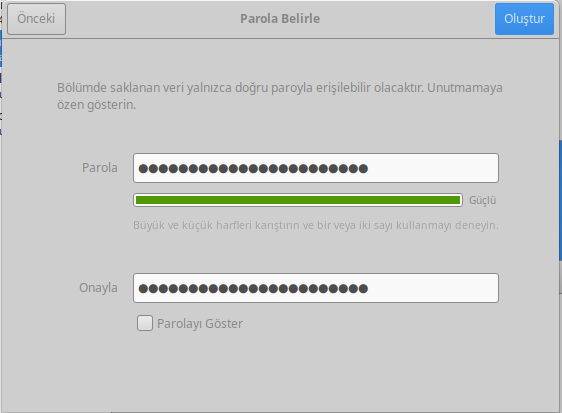

Veritabanınızın güvenliğine ilişkin kararları bir sonraki sayfada vermeniz gerekecek. Bunlardan en temeli parola belirlemek. Parola yöneticileri ve genel olarak temel güvenlik araçlarındaki yetkilendirmelerde her zaman olduğu gibi bir Zarola oluşturarak veritabanınızı bu parola ile korumanızı hararet ile öneriyoruz.

KeePassXC'nin veritabanını korumak için gelişmiş imkanlardan da faydalanabilirsiniz.

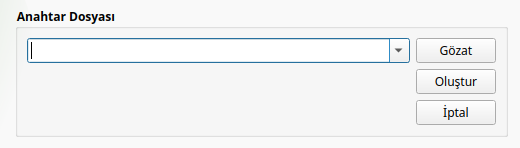

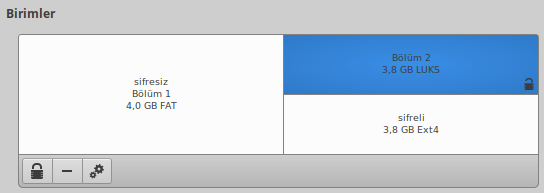

- Anahtar Dosyası: Veritabanını deşifre edebilmek için hem parolayı hem de KeePassXC'nin oluşturacağı anahtar dosyasını sunmanız gerekir. Bu anahtarı oluşturmak için

Anahtar Dosası Ekleseçeneğini seçipoluşturdüğmesi ile yeni bir dosya oluşturabilirsiniz. Bu dosyayı parolanız kadar iyi korumanız gerekmekte aksi halde tüm parolalarınızı kaybedebilirsiniz. En iyi seçenek bir kopyayı USB bellekte diğerini güvendiğiniz bir başka alanda saklamak. Bunun için GPG anahtarı kağıt yedek rehberimizden yararlanabilirsiniz.

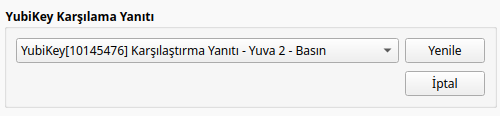

- Yubikey: Yubikey güvenlik anahtarı ile veritabanını güvene alabilirsiniz. Bunun için Yubikey 2FA imkanına sahip olan bir cihazda bu işlemi gerçekleştirirken

Yubikey ekleseçeneğini seçip ardından uygun slotu seçerek işlemi tamamlayabilirsiniz. Bunu yapmanız durumunda her veritabanı işlemi için Yubikey ile Challange-response işlemini tamamlamanız gerekeceğinden Yubikey'iniz olmadan veritabanını açma imkanınız olmaz. Anahtar dosyası gibi Yubikey'inizi de kaybetmemeye de dikkat etmelisiniz. Unutmayın ki Yubikey sadece bilgisayarda kullanılabilir olduğundan Android veya Yubikey'in gerekli sürücülerinin olmadığı cihazlarda oluşturacağınız veritabanını kullanılmaz kılacaktır.

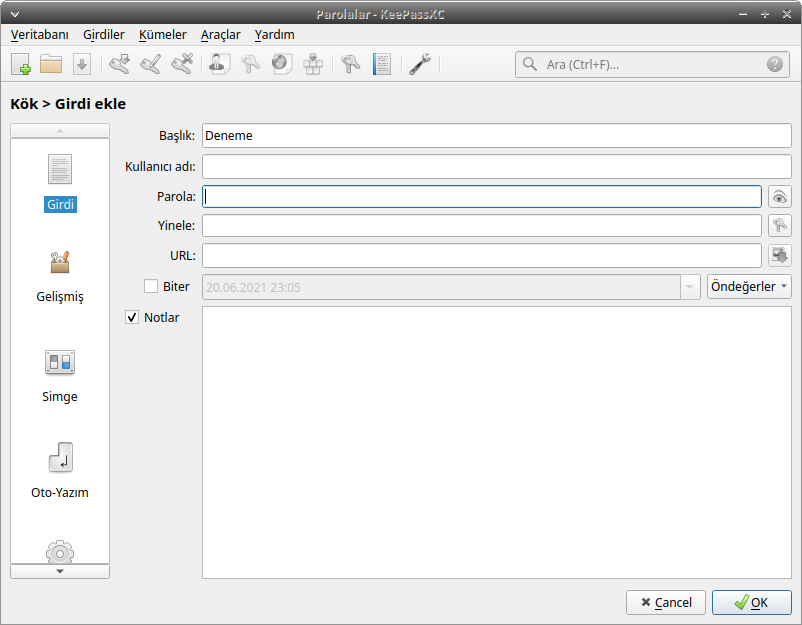

Veritabanı ile ilgili işlemleri tamamladıktan sonra KeePassXC'nin ana ekranı karşınıza gelecektir. Bu boş ekrana yeni bir parola eklemek için üst çubuktaki anahtar ve + simgesine tıklayarak yeni bir parola eklemek için gereken arayüzü açabilirsiniz.

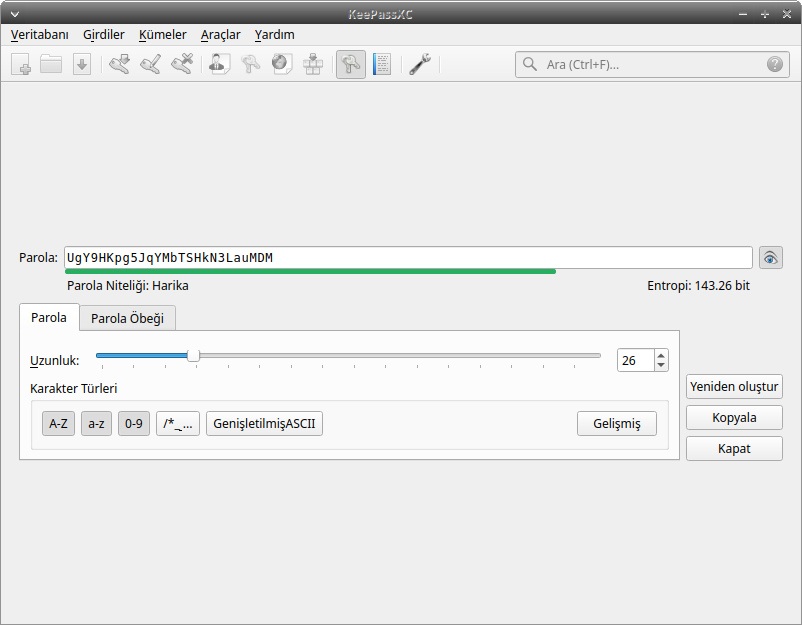

Gerekli alanları doldurduktan sonra parolanızı kaydedebilirsiniz. KeePassXC'nin parola oluşturma alanında bir üreteci bulunmamakta bunun için menü barında Araçlar bölümünden Parola Oluşturucu sekmesini seçerek rastgele bir parola oluşturmak için gereken sayfayı açıp oluşturduğunuz parolayı kopyalayarak parola bölümüne girmeniz gerekmekte.

Bu noktadan sonra kaydettiğiniz parolaları üzerine tıklayarak gerekli detaylarını kopyalayabilir ve düzenleyebilirsiniz. Her KeePassXC'yi kapattığınızda veya veritabanını kilitlediğinzizde kurulum aşamasında belirlediğiniz değerler ile tekrar deşifre etmeniz gerekecektir.

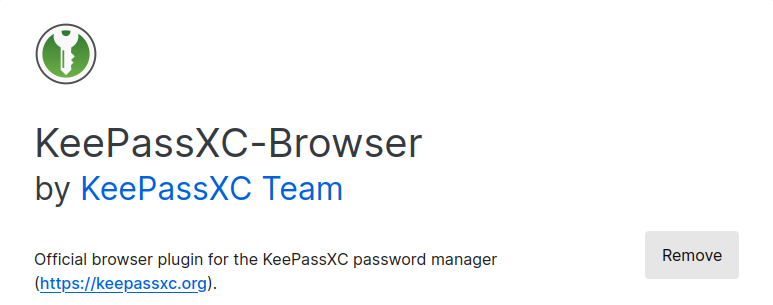

KeePassXC-Browser Firefox eklentisi

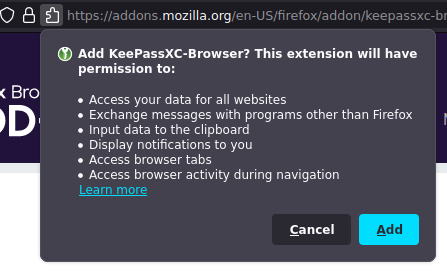

KeePassXC-Browser eklentisi ile kaydettiğiniz parolaları tarayıcınızda kullanmanız mümkün. Bunun için KeePassX-Browser eklentisini Firefox'a kurmanız gerekli.

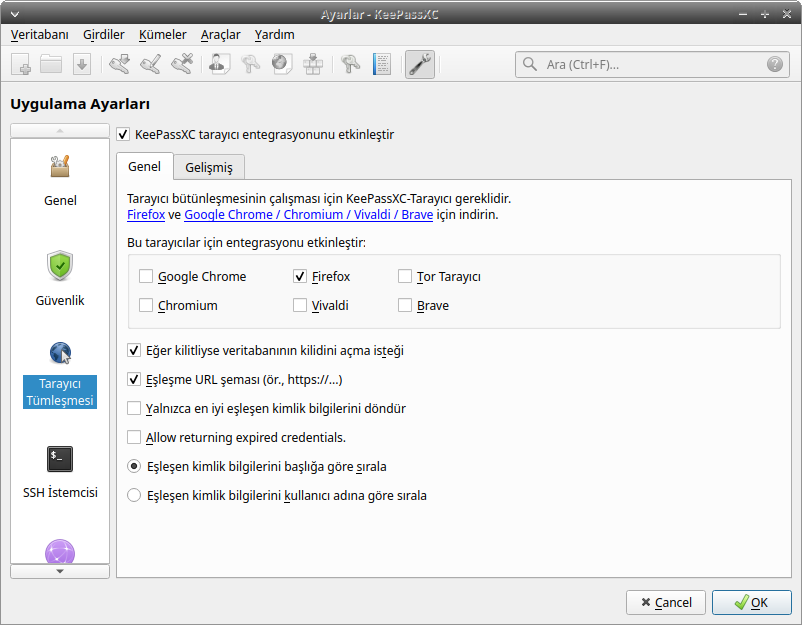

Eklentinin KeePassXC veritabanına ulaşabilmesi için bilgisayarınızda kurulu KeePassXC'den Tarayıcı Tümleşmesi seçeneğinin etkineştirilmesi gerekiyor. Bunun için KeePassXC'yi açıp Araçlar > Ayarlar > Tarayıcı Tümleşmesi sekmesine gelip üst bölümde bulunan KeePassXC tarayıcı entegrasyonunu etkinleştir seçeneğini seçmeniz ve ardından listelenen tarayıcılar arasından kullandığınız tarayıcıyı işaretlemeniz gerekli.

NOT: Şayet KeePassXC'yi Snap gibi dağıtımınızın deposundan farklı bir kaynaktan kurduysanız aralarındaki iletişimi sağlamak için bir betik çalıştırmanız gerekli. Bunun için KeePassXC indirme sayfasına bakınız. Tarayıcı eklentisi eski bir sürüm ile çalışmayı reddedebilir.

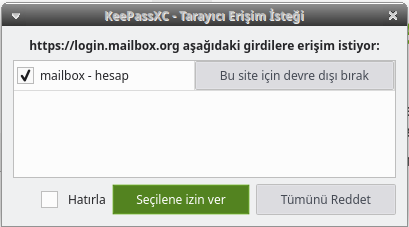

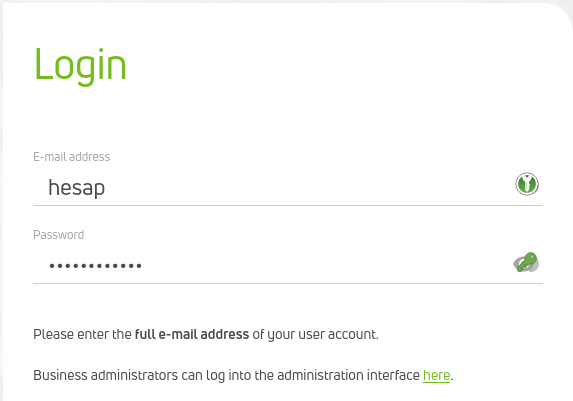

Bu ayarın yapılması ardından KeePassXC tarayıcı eklentisinden veritabanına bağlanmayı talep edip bu bağlantıya bir isim verin. Ardından şayet veritabanınızda girdiğiniz parolaların kullanılacağı sayfaların URL'lerini girdiyseniz eklenti bu web sayfalarında otomatik olarak size giriş bilgilerini doldurmayı teklif edecektir.

Android

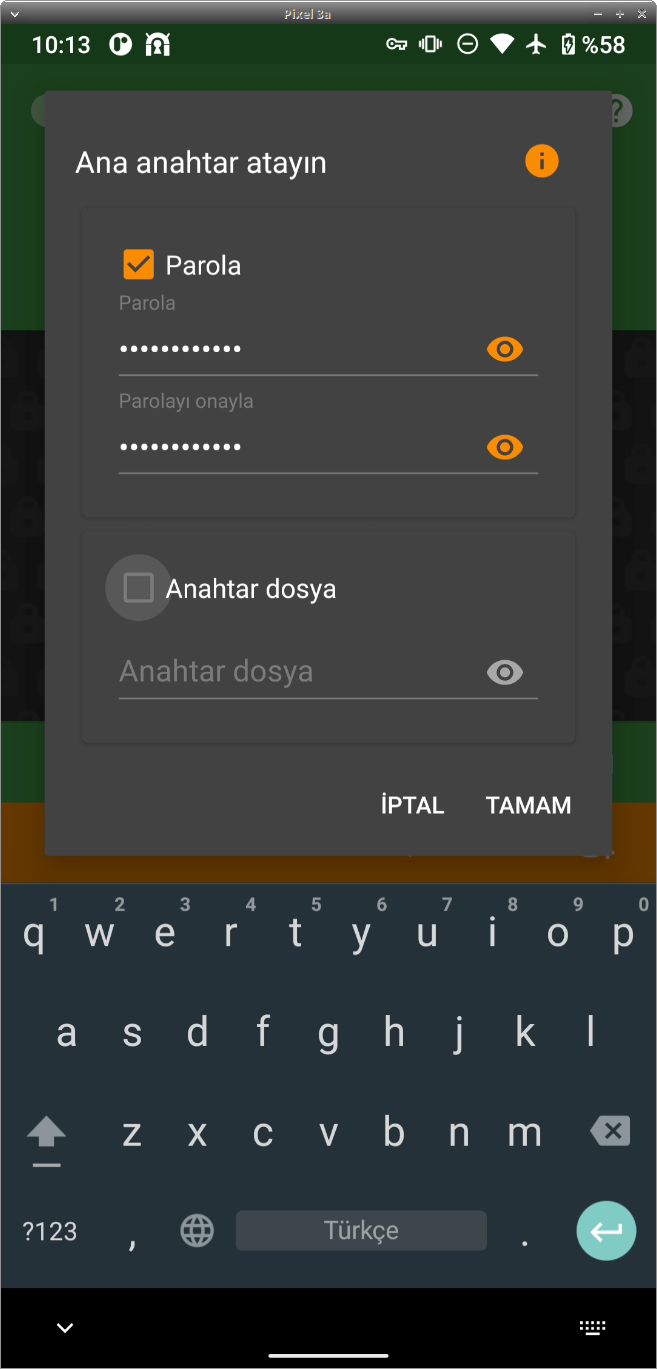

KeePassXC ile ürettiğiniz parolaları Android cihazınızda kullanmak için KeePassDX yazılımını kullanabilirsiniz. Bu yazılımı F-droid özgür yazılım deposunda bulabilirsiniz.

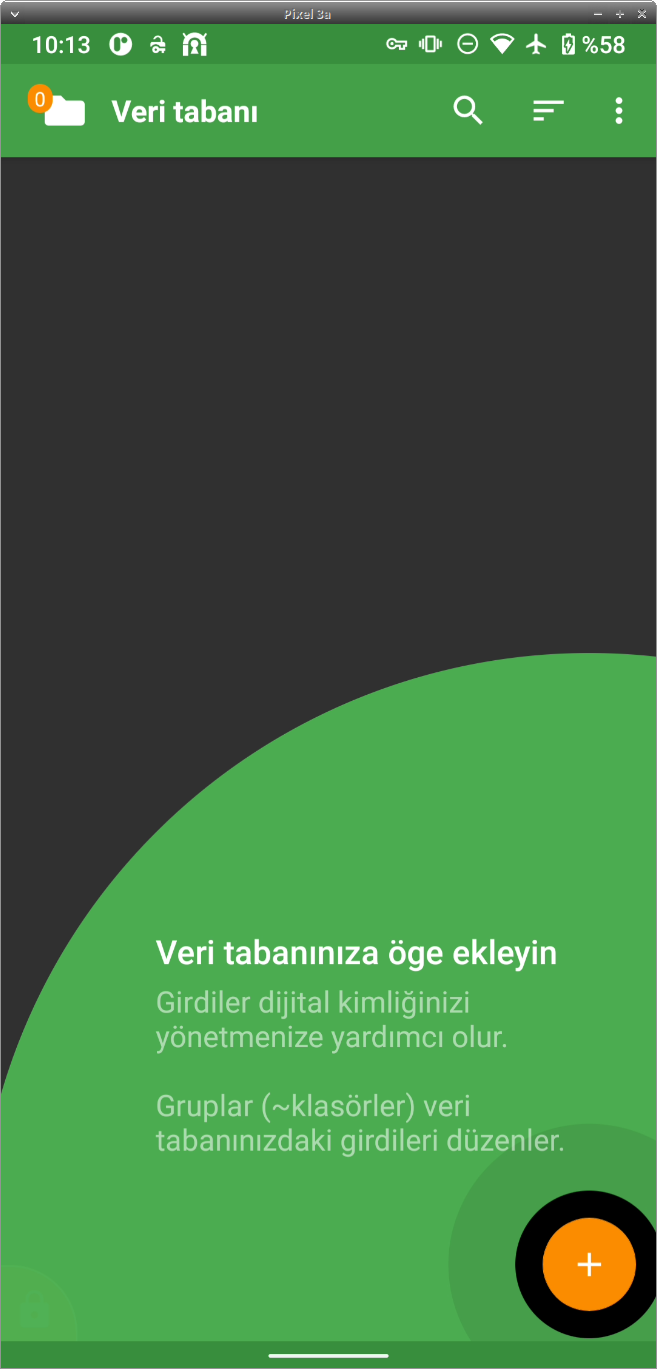

KeePassDX açılış ekranında sizden var olan bir veritabanını göstermenizi veya yeni bir tanesini oluşturmanızı isteyecektir. Varsa kopyaladığınız veritabanınızı gösterebilir veya yeni bir taneyi parolasını

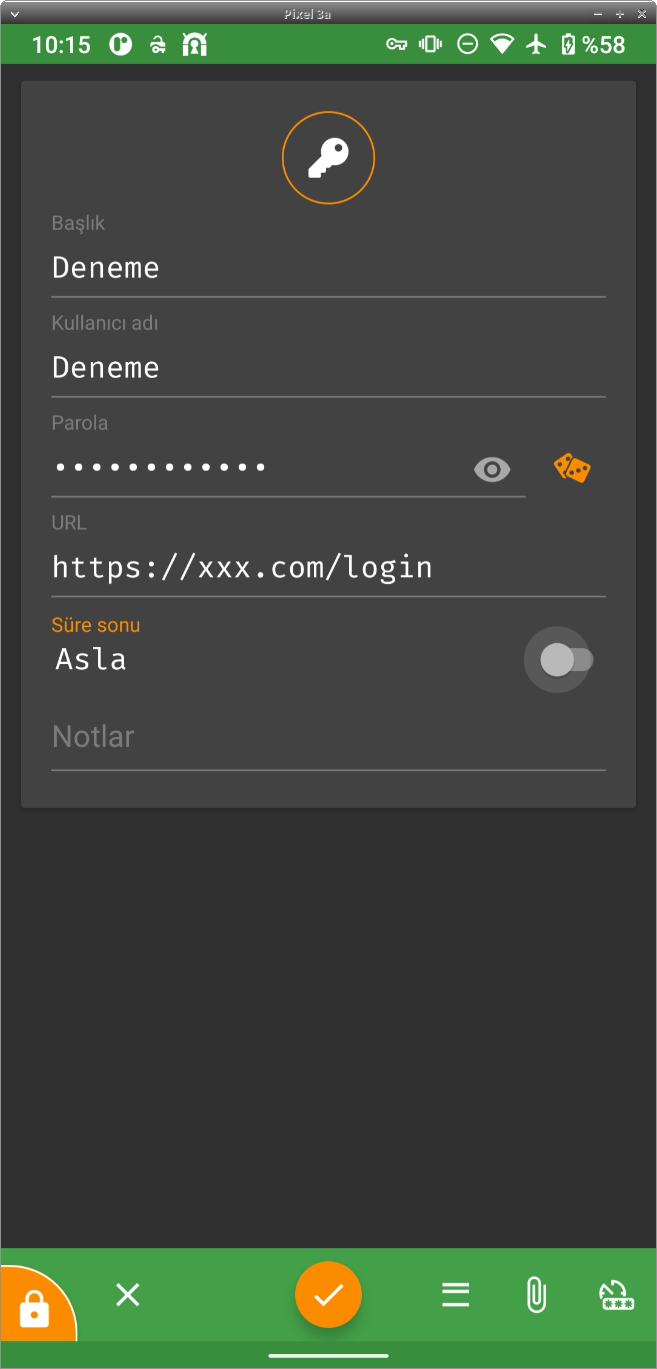

Veritabanını oluşturduktan sonra ilk parola girişinizi yapabilirsiniz.

Parolanızı oluşturmanızın ardından ana ekranda eklediğiniz parolaları görebilirsiniz. Parolaya erişmek ve kopyalayabilmek için istediğiniz kaydın üzerine tıklamanız gerekli. Tıklamanız üzerinde giriş yaptığınız detaylar ve kopyalama seçeneği ortaya çıkacaktır.

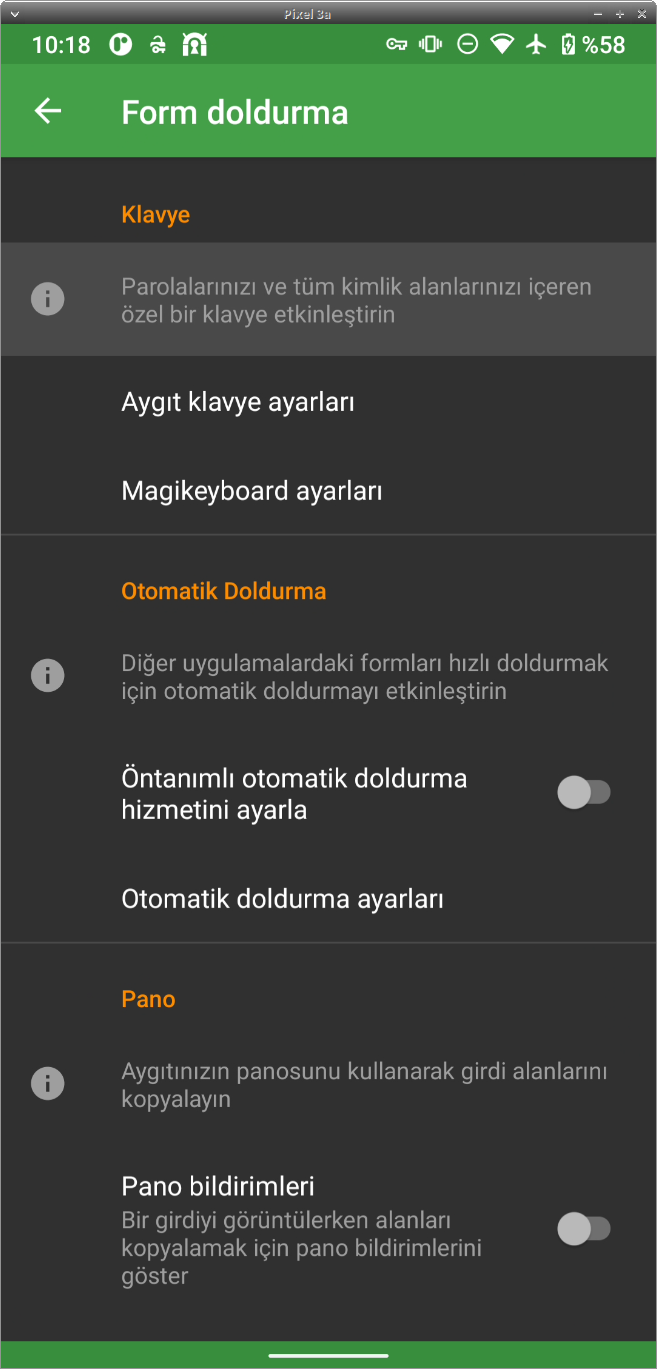

KeePassDX'in Android'e özel ayarları bulunuyor. Bunlardan en önemlisi parola yöneticisi dışındaki tarayıcıda veya yazılımlarda bu parolaların kullanılmasının otomatize edilmesi. KeePassDX açısından bunu sağlamanın iki yolu bulunuyor. Birincisi KeePassDX'in Magikeyboard isimli klavyesi. Bu klavye aracılığı ile Android'in her noktasında parolalarınıza erişip doldurmak mümkün oluyor. İkinci seçenek ise Android'in yerleşik otomatik doldurma ayarlarını kullanmak.

Bitwarden

Bitwarden tüm işletim sistemlerinde kullanılabilecek özgür bir parola yöneticisi. Şayet parola tercihleriniz uzak sunucuda eşitleme ihtiyacı doğurdu ve Pass veya KeePassXC gibi offline çözümler size çok karmaşık gelecek ise Bitwarden bizce en iyi tecihlerinizden biri olabilir.

Not olarak tekrar belirtmek gerekir ki uzak sunucuda çalışan ve parolalarınızı cihazlarınızdan uzakta saklayan bir sistemin eşitleme veya kolay erişim gibi faydalarını sağlayan bu özellik aynı zaman da daha fazla saldırı imkanını ve güvenlik sorunlarını da yanında getirmekte. Özellikle web'den parolalarınıza erişmek veya ana parolanızı web üzerinden yaratmak en önemli verileriniz işleyecek bir sistemde çok ciddi güven gerektirmekte. Aynı zamanda Bitwarden sizden bir e-posta adresi isteyeceğinen anonimlik elde etmek için çabalamanız gerekecektir.

Bitwarden kurulumu

GNU/Linux

Bitwarden diğer parola yöneticilerinden farklı olarak dağıtımların temel yazılım depolarında bulunmamakta. Bu noktada Bitwarden'i kurmak için iki seçeneğiniz bulunuyor:

-

Bitwarden indirme sayfasından cihazınıza uygun olan kurulum dosyasını indirip çalıştırmak. Bu GNU/Linux içn

.AppImageindirip çalıştırmayı ve indirdiğiniz dosyanın bütünlüğü için sadece web sayfasının bir sertifika otoritesi tarafından verilmiş TLS sertifikasına güvenmeyi gerektirmekte. -

Kullandığınız dağıtımda

Snappaket yöneticisi var ise kurulumu bununla yapmak. Bunun için aşağıdaki komutu kullanabilirsiniz:

sudo snap install bitwarden

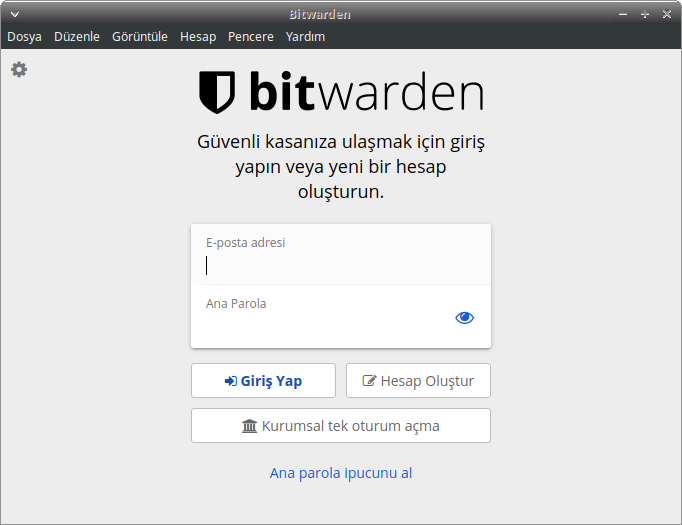

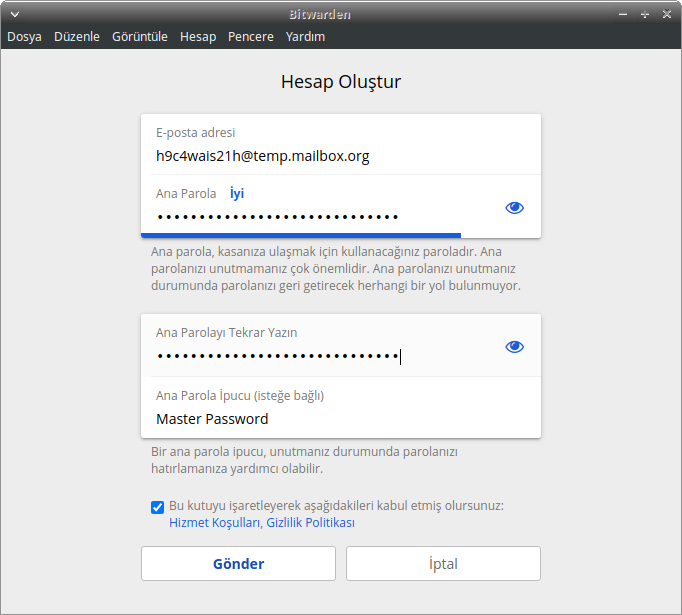

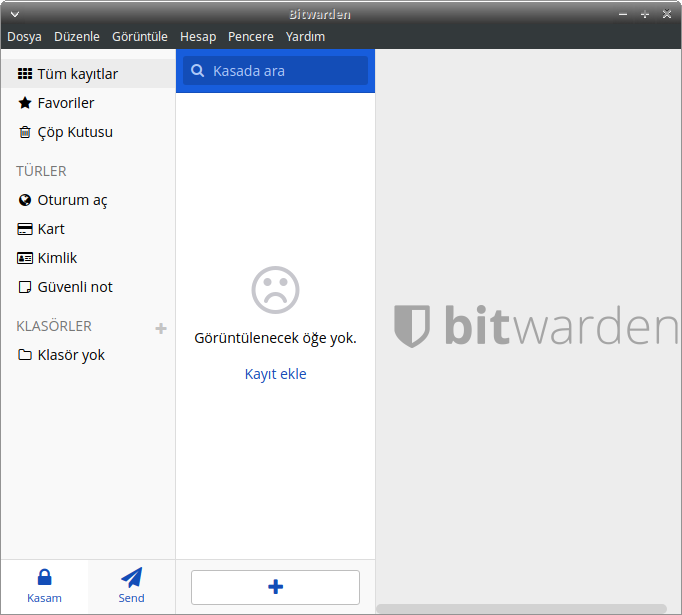

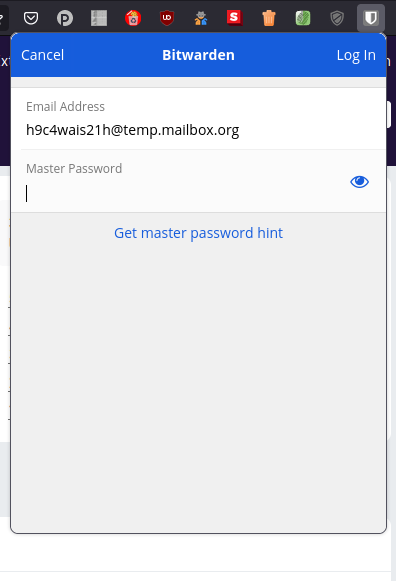

Kurulumun ardından Bitwarden'ı çalıştırdığınızda sizi açılış ekranı ile karşılayacak ve hesabınıza giriş yapmanızı veya yeni bir hesap oluşturmanızı isteyecek.

Bitwarden için bir hesap sahibi olmanız gerekli. Bu hesabın parolası ile de parolalarınızın şifreleneceği için bir Zarola ile korunması önemli. Aynı zamanda bir e-posta adresini Bitwarden'a vermeniz gerekiyor. Bu noktada anonimliğiniz için kullandığınız geçici bir e-postayı veya bir alias e-posta kullanabilirsiniz. Bitwarden e-postanızla ilgili bir doğrulama yapmadığı için gerçek bir e-posta adresi de gün itibari ile vermeniz gerekmiyor. Bu durumda bir gün parolalarınızı kaybedebileceğiniz gerçeğine de hazırlıklı olmalısınız.

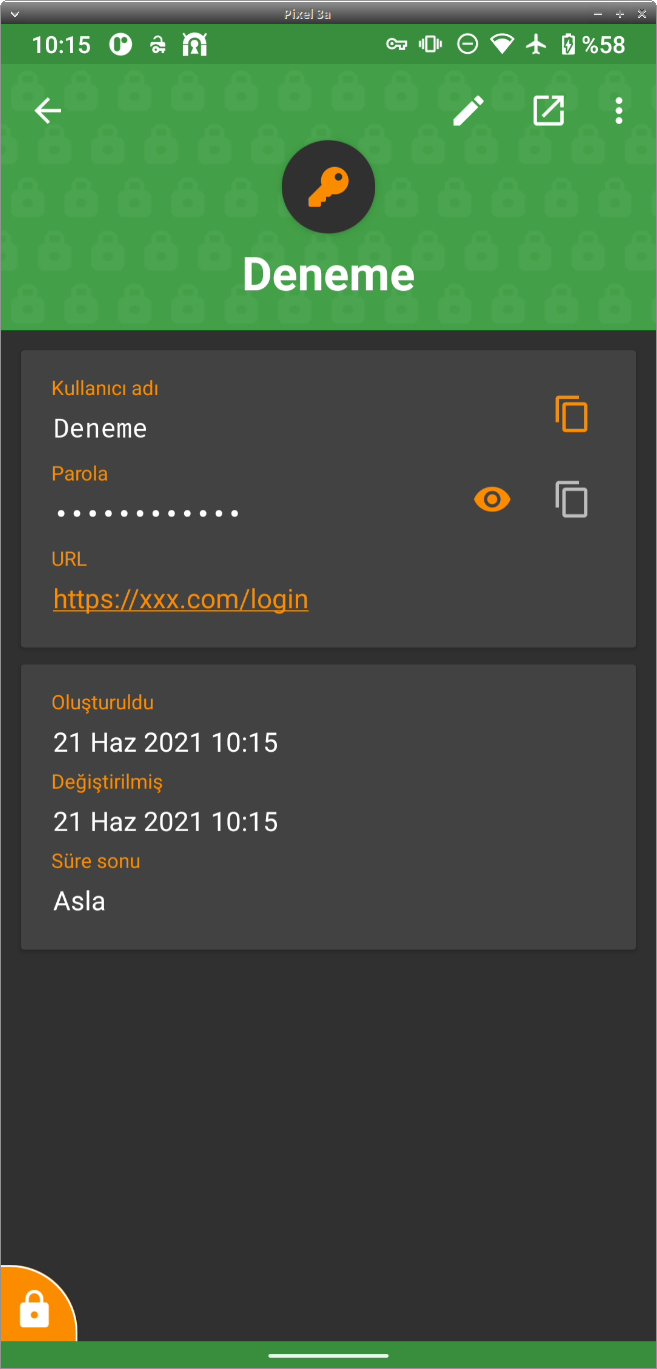

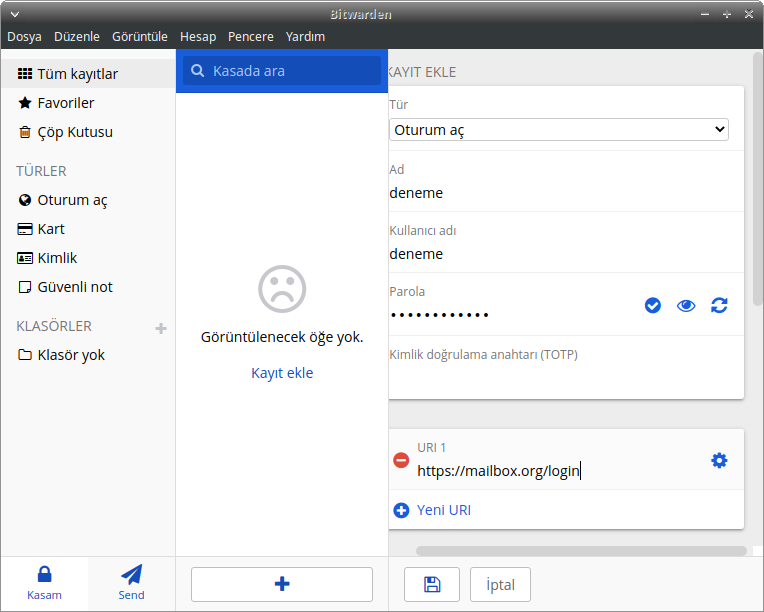

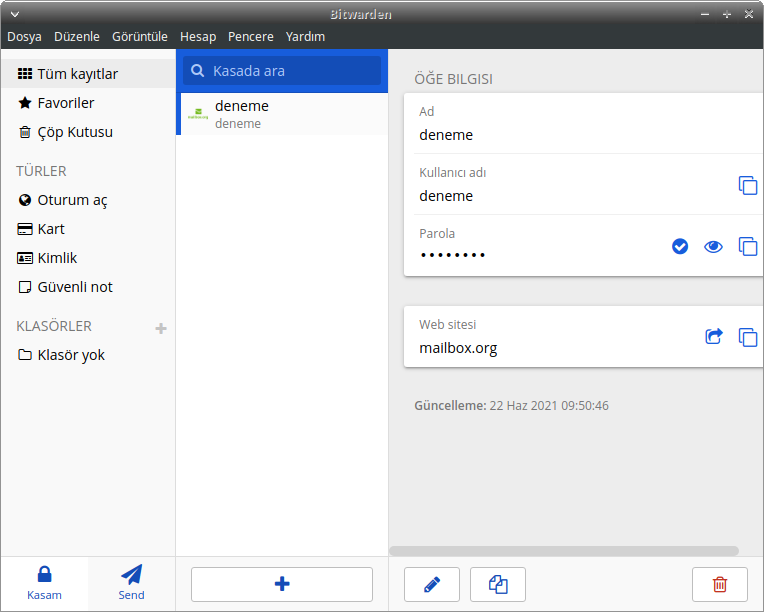

Hesabınızı oluşturup giriş yaptıktan sonra ilk parolanızı oluşturmakla başlayabilirsiniz. Bunun için Kayıt ekle veya + simgesini kullanabilirsiniz. Bunun ardından gerekli bilgileri doldurmanız için sayfa ile karşılanacaksınız.

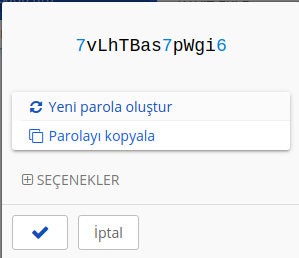

Parola oluşturmak için Parola bölümünün sağ tarafındaki yenileme simgesine tıklayarak yeni bir parola üretip bunun parola alanına girilmesini sağlayabilirsiniz.

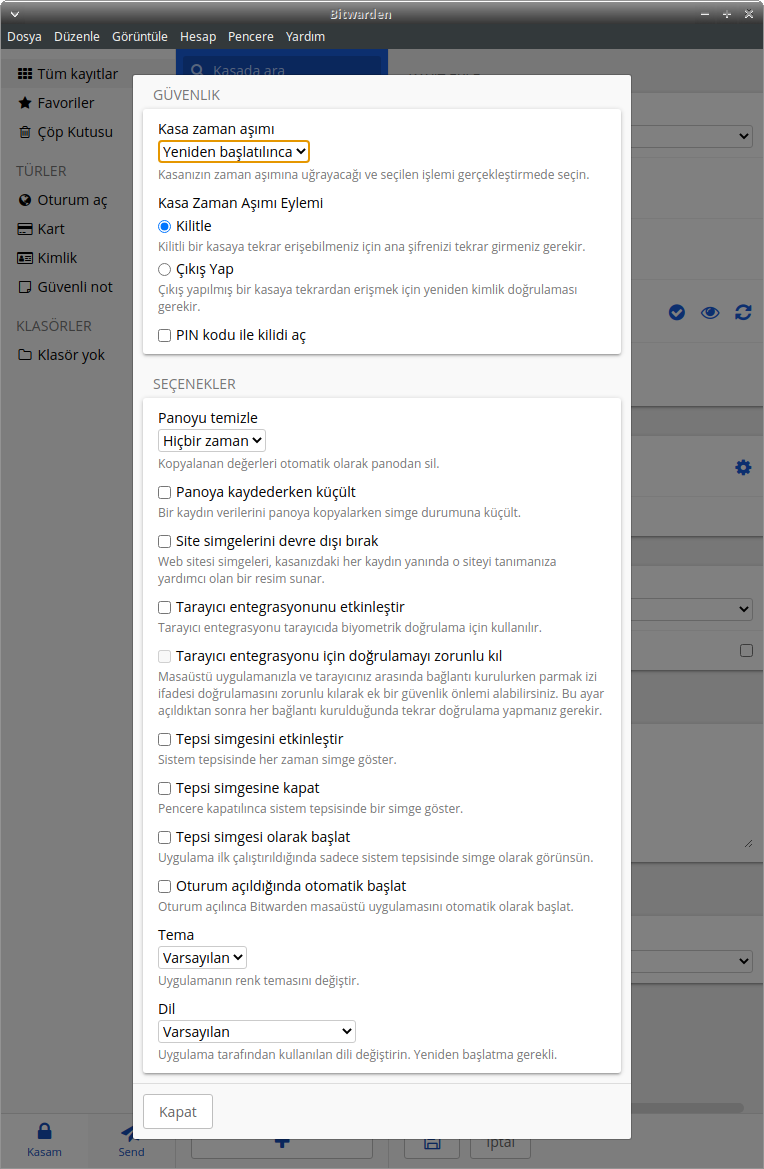

Bitwarden'ın kullanımınıza ilişkin bir grup ayarı bulunmakta. Bunları Dosya > ayarlar menüsünden erişebilirsiniz.

Bu ayarlar arasından güvenliğiniz açısından değerlendirmeniz gereken birkaç seçenek bulunmakta.

-

Kasa zaman aşımı: Bitwarden'ın ne süre kullanılmadığında kilitleneceğine dair olan ayardır. Şayet varsayılan

Yeniden başlatılıncaayarında bırakırsanız bir oturumda Bitwarden'a giriş yaptıktan sonra özellikle kapatmadığınız sürece parolalarınızın erişilebilir oladağı anlamına gelmektedir Bunun yerine 1 veya 5 dakika gibi kısa bir sürenin seçilmesi tavsiye edilir. -

Panoyu temizle: Kopyaladığınız parolalarınız varsayılan ayarda panodan hiç silinmemekte. Pano erişimi ortak erişime açık bir alan olduğu için bu alanda tutulan parolalarınızın kısa bir süre içinde silinmesi iyi bir pratik olur. Bu sebeple pano temizleme süresini sizin için yeterli olan en kısa şekilde 1 dakika ve altı olarak ayarlamanız tavsiye edilir.

Tarayıcı

Bitwarden tarayıcı eklentisini Firefox eklentilerinden indirip kurabilirsiniz. Bitwarden diğer parola yöneticilerinin aksine bilgisayarınızda kurulu bir yazılıma ihtiyaç duymadan doğrudan tarayıcı eklentisi olarak çalışabilmekte.

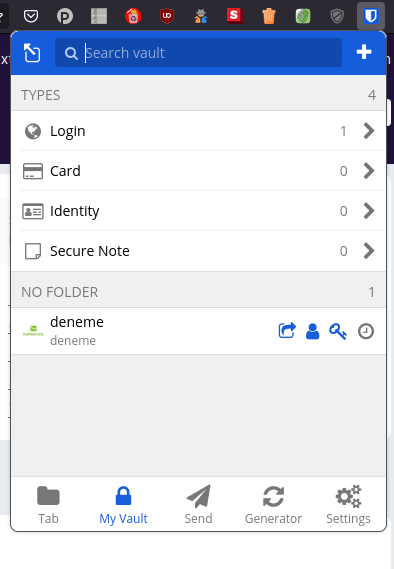

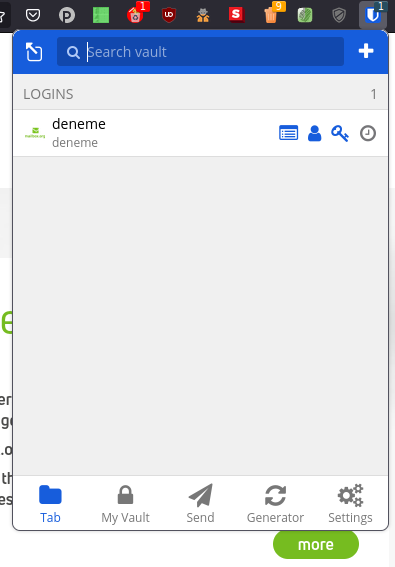

Bitwarden eklentisi açılışında sizden hesabınıza giriş yapmanızı isteyecek. Bir hesabınız yoksa GNU/Linux için takip edilen anlatımla bir hesap oluşturabilirsiniz.

Giriş yapmanızın ardından My Vault sekmesinde tüm parolalarınızı görebilir, Tab sekmesinde açık olan tarayıcı sayfasına ilişkin URL eşleşmesi bulunan parola önersini görebilir ve ilgili alana bilgilerin yazılmasını sağlayabilirsiniz.

Android

Bitwarden'i F-droid özgür yazılım reposundan bulmanız gün itibari ile özgür olmayan bir Android bağımlılığından dolayı ne yazık ki mümkün değil. Özgür olmayan yazılım depoları haricinde Bitwarden'i cihazınıza kurmak için iki seçenek bulunmakta.

-

Bitwarden Github deposundaki imzalı .APK dosyasını indirerek cihazınıza elle kurmak ilk seçenek. Burada bulacağınız dosyalar Github'a

0x4AEE18F83AFDEB23GPG anahtarı ile imzalı yüklenmekte. -

Bitwarden'in resmi F-droid deposunu cihazınızda kurulu F-droid'de kurmak. Bunun için bağlantıyı takip ettiğinizde karşınıza çıkan karekodu kullanabilir veya URL'yi elle girerek depoyu ekleyebilirsiniz.

Android versiyonun kullanımı da benzer olmakla birlikte hesabınıza giriş yapmakla tüm Bitwarden işlevlerine ve parolalarınıza anında erişebilirsiniz.

Çift Aşamalı Doğrulama

Çift aşamalı doğrulama kullanın

Çift aşamalı doğrulama veya kısa adı ile 2FA (Two Factor Authentication) bir sisteme veya hesaba erişim için iki farklı girdinin gerekmesi demektir. Genellikle girdilerin kaynaklarının veya elde edilme şekillerinin farklı olması istenir. Sadece parola ile giriş yapılan sistemlerde "parola" bilinen bir şey olarak bir aşamayı ifade eder. Bunun yanında bir başka "şey" daha gerekmesi durumunda ikinci aşama elde edilmiş olur.

Bugün bankacılık işlemleri yapan neredeyse herkes 2FA'nın en yaygın metoduna aşinadır. Bankacılık sistemine giriş yaptığınızda banka sizden parolanızı girmenizi istediği gibi bir de atılan SMS'teki kodu girmenizi ister. Bu durumda parolanız bildiğiniz bir şey olarak ilk aşamayı, SMS'in gönderildiği SIM kart da sahip olduğunuz ikinci aşamayı oluşturur. Bu bakımdan bir kişinin hesabınıza erişmek için hem parolanızı öğrenmesi hem de SIM kartınız ile birlikte onun parolasını da bilmesi gereklidir.

2FA neden önemlidir?

2FA basit bir çaba ile bir sistemi çok daha güvenli kılar. Bir saldırgan birden fazla fiziki koşulda bulunan ve elde etmesi görece daha zor olan iki ayrı sırrı elde etmesi gerekir. 2FA kodları çoğunlukla zamana bağlı olduğu için bu sırrın öğrenilmesi de ileride kullanılabileceği anlamına gelmeyecektir. Bu sebeple mümkün olunan her hesap ve sistemde bir şekilde 2FA kullanılması tavsiye edilir. Görece en güvensizi SMS yolu ile olsa da, akıllı cihazınızda çalışacak bir yazılım veya özellikle bu iş için geliştirilmiş bir donanım 2FA olarak kullanılabilir.

2FA nasıl kullanılır?

2FA kullanımı hesaplarınızın hizmet sağlayıcısına bağlıdır.

-

SMS aracılığıyla: Pek çok hizmet size SMS ile bu imkanı sunacaktır. SMS uygulaması kolay bir yol olduğundan tercih edilmektedir. Fakat GSM şebekesi doğası gereği güvensiz olduğundan size gönderilen kodun çalınması veya SIM kartınızın çeşitli şekillerde kopyalanması sizi riske atabilir. Aynı zamanda kişisel veriniz ve günümüzde kimliğinizin bir parçası olan cep telefonu numaranızı vermek anonimliğinizi bozacağı gibi güvenliğinizi tehlikeye de atabilir.

-

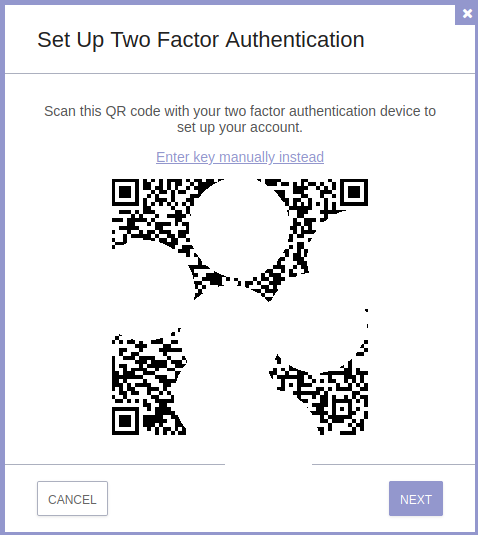

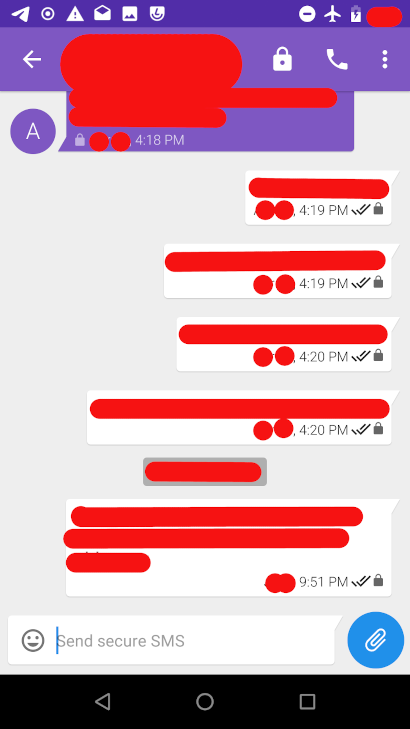

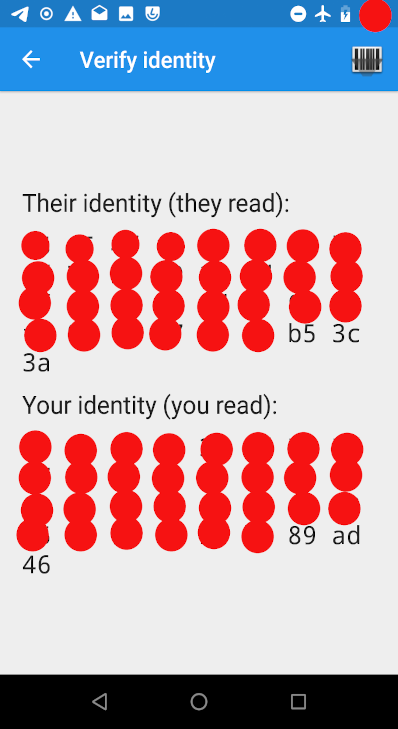

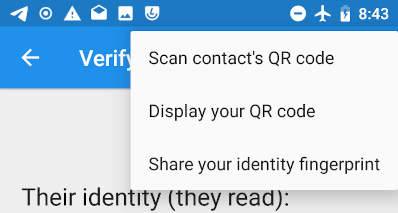

Yazılım aracılığıyla: Akıllı cihazlarınıza kurabileceğiniz bir yazılım aracılığıyla 2FA kullanmanız mümkün olabilir. Bu imkan her zaman SMS'e tercih edilmelidir. Cihazınız zamana bağlı olarak çoğunlukla 60 saniye geçerli kodları yerel olarak üretecek ve size gösterecektir. Bunu yapmak için ilgili yazılımı çalıştırmanız ve hesap yöneticisinin size gösterdiği adımları takip edip ilgili karekodu okutmanız yeterlidir.

-

Donanımsal anahtarlar ile: Özellikle çift aşamalı yetkilendirme için tasarlanmış cihazlar güvenlik için en iyi çözümdür. Lakin donanımların pahalı olması sebebi ile pek az hizmet bu yöntemi tercih etmektedir. Bu amaçla kendi cihazınızı alıp yazılım yerine bu cihazlar ile kod üretimi yapabilirsiniz.

- Yubikey: Sadece bir 2FA cihazı olmaktan çok daha fazlasını yapabilen en yaygın kullanılan çift aşamalı yetkilendirme cihazıdır. Birden fazla protokolü desteklemekle tavsiye edilebilecek ilk üründür.

- RSA Tokens: Bulabilir ve kullanabilirseniz RSA donanımlarını kod tabanlı 2FA uygulamalarında kullanabilirsiniz.

2FA kullanırken nelere dikkat edilmeli?

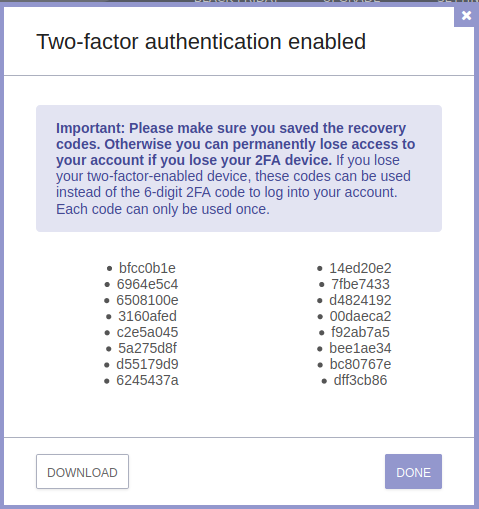

2FA başkalarının hesabınıza girmesini etkili şekilde engellediği gibi sizin de hesabınıza erişmenizi aynı şekilde engelleyebilir. Bu sebeple 2FA kodlarınızın gönderildiği SIM kartınızı veya kodların üretildiği cihazınızı korumalısınız. Hayat sürprizlerle dolu olduğundan genellikle SMS harici her 2FA uygulaması size çoğunlukla 10 tane yedek kod verir. Bu yedek kodları bastırarak güvenilir bir yerde saklamanız hatta bir iki tanesini cüzdanınızda taşımanız şiddetle önerilir. Bu şekilde ikinci aşamanızı kaybetmeniz durumunuzda hesaplarınızdan mahrum kalmazsınız.

Ek okuma listesi

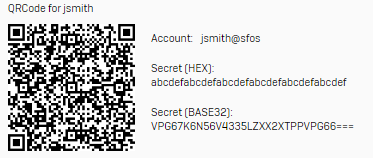

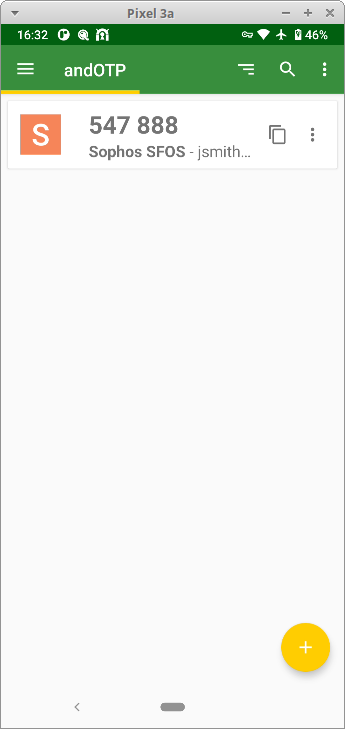

andOTP ile OTP Kurulumu

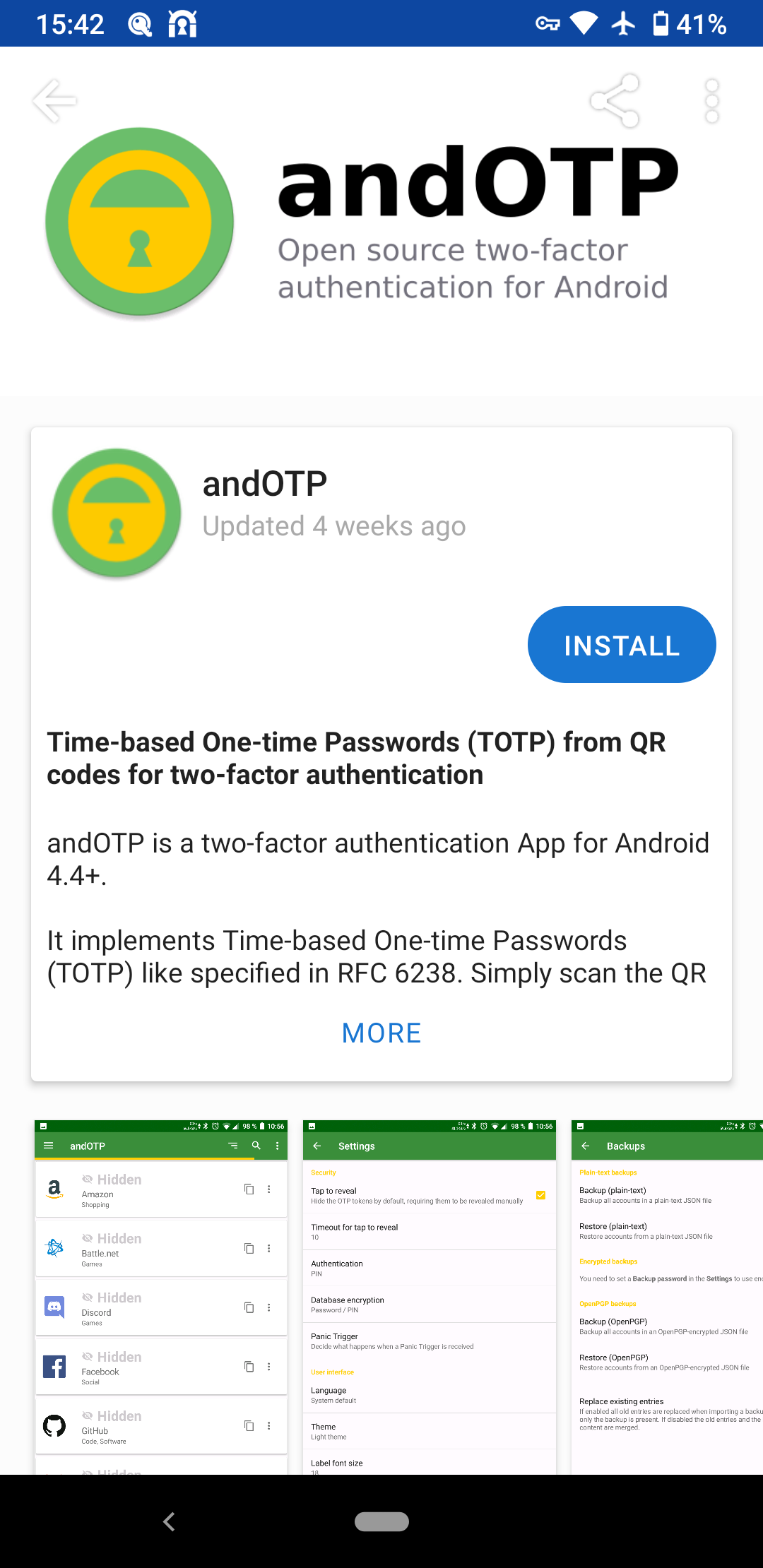

andOTP Android işletim sisteminde kullanılabilen özgür bir OTP yazılımıdır. F-droid aracılığı ile kurabileceğiniz andOTP'yi Freeotp ve Freeotp+ yazılımlarından ayıran şifreli veri tabanı, GPG şifreleme ve anahtar dışa aktarım gibi daha gelişmiş özellikleridir. Bu bakımdan andOTP neredeyse tüm OTP yazılımları gibi işlev görse de kullanım özellikleri bakımından daha ileri seçenekler sunmaktadır.

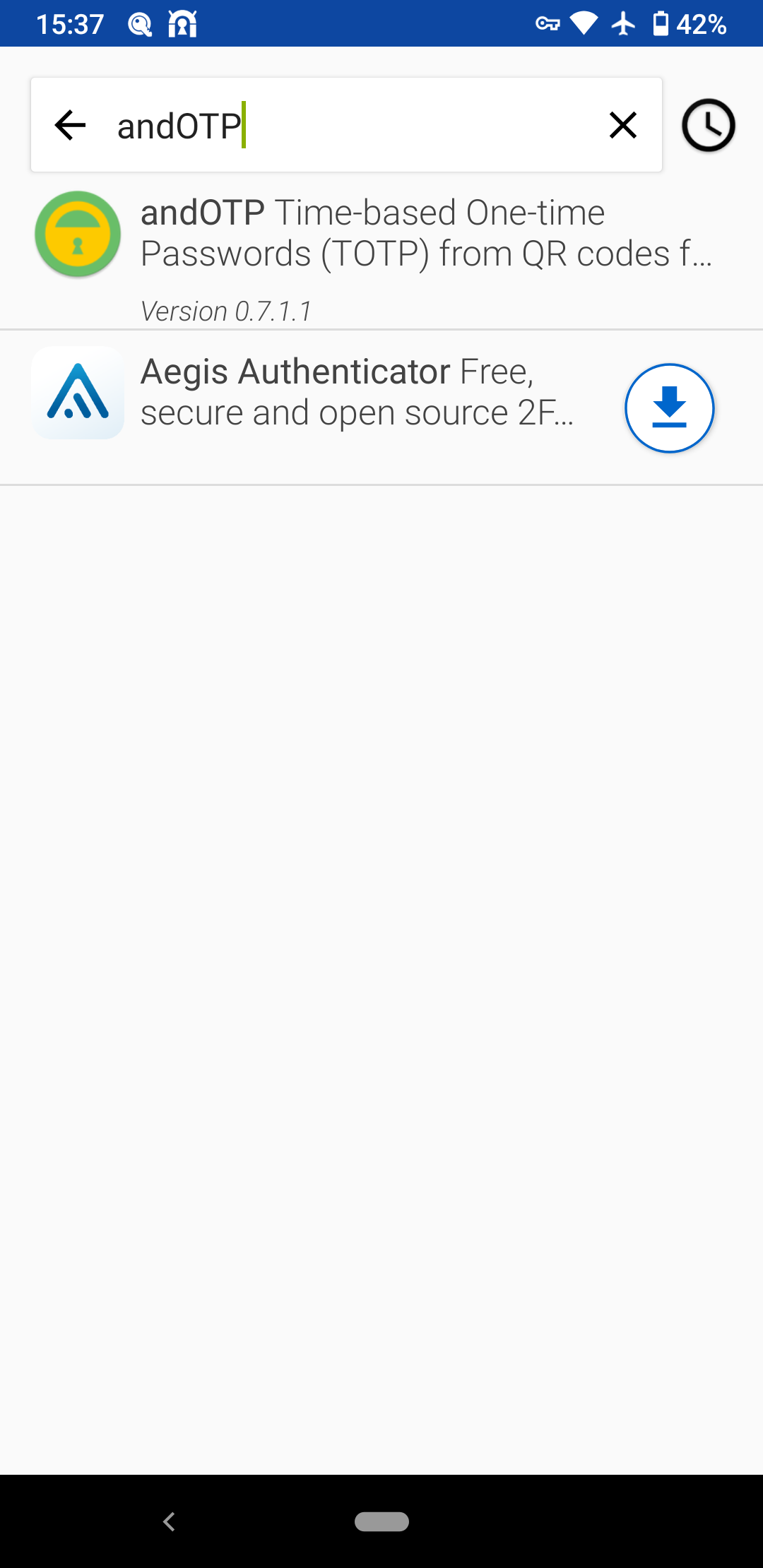

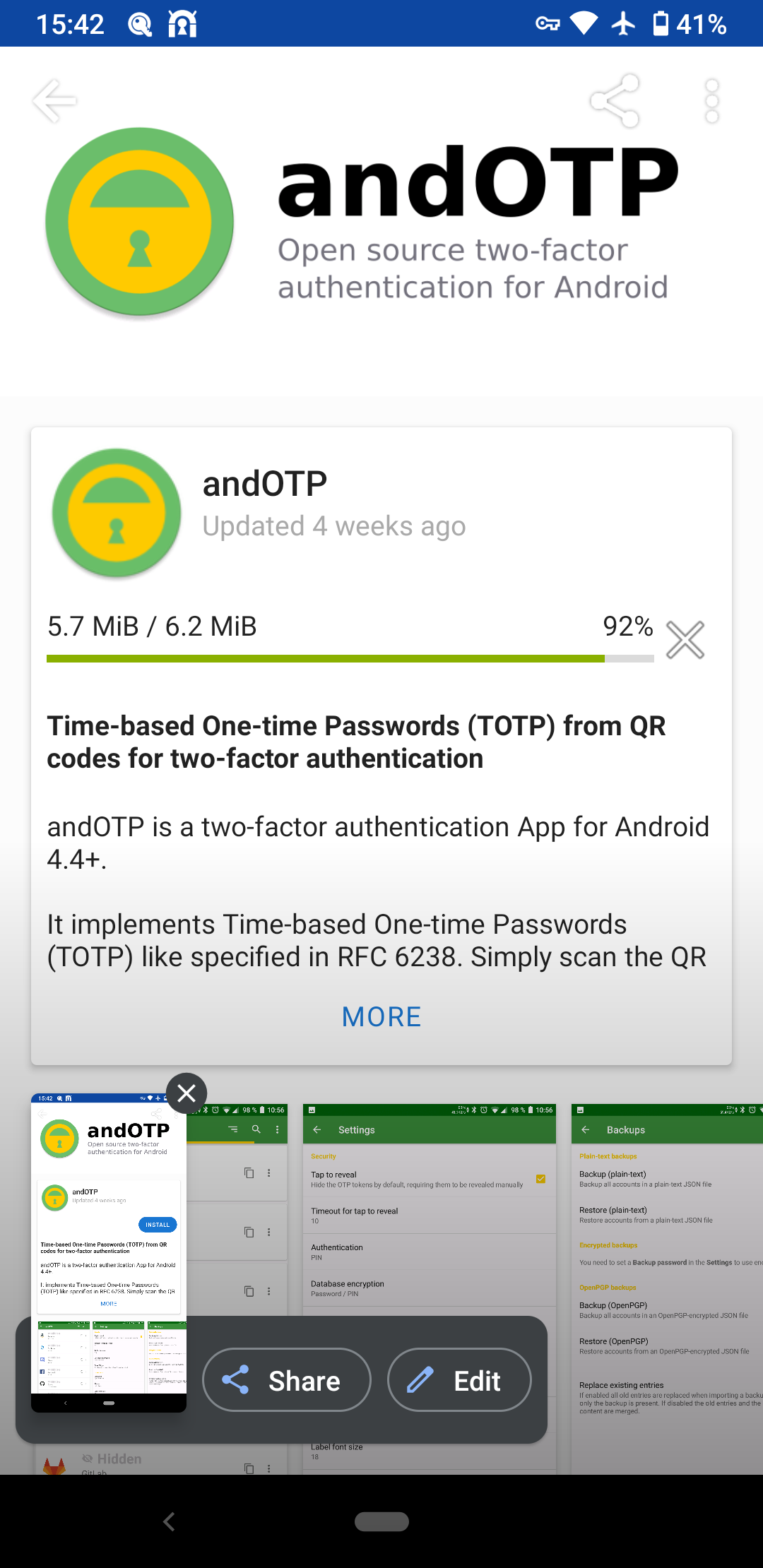

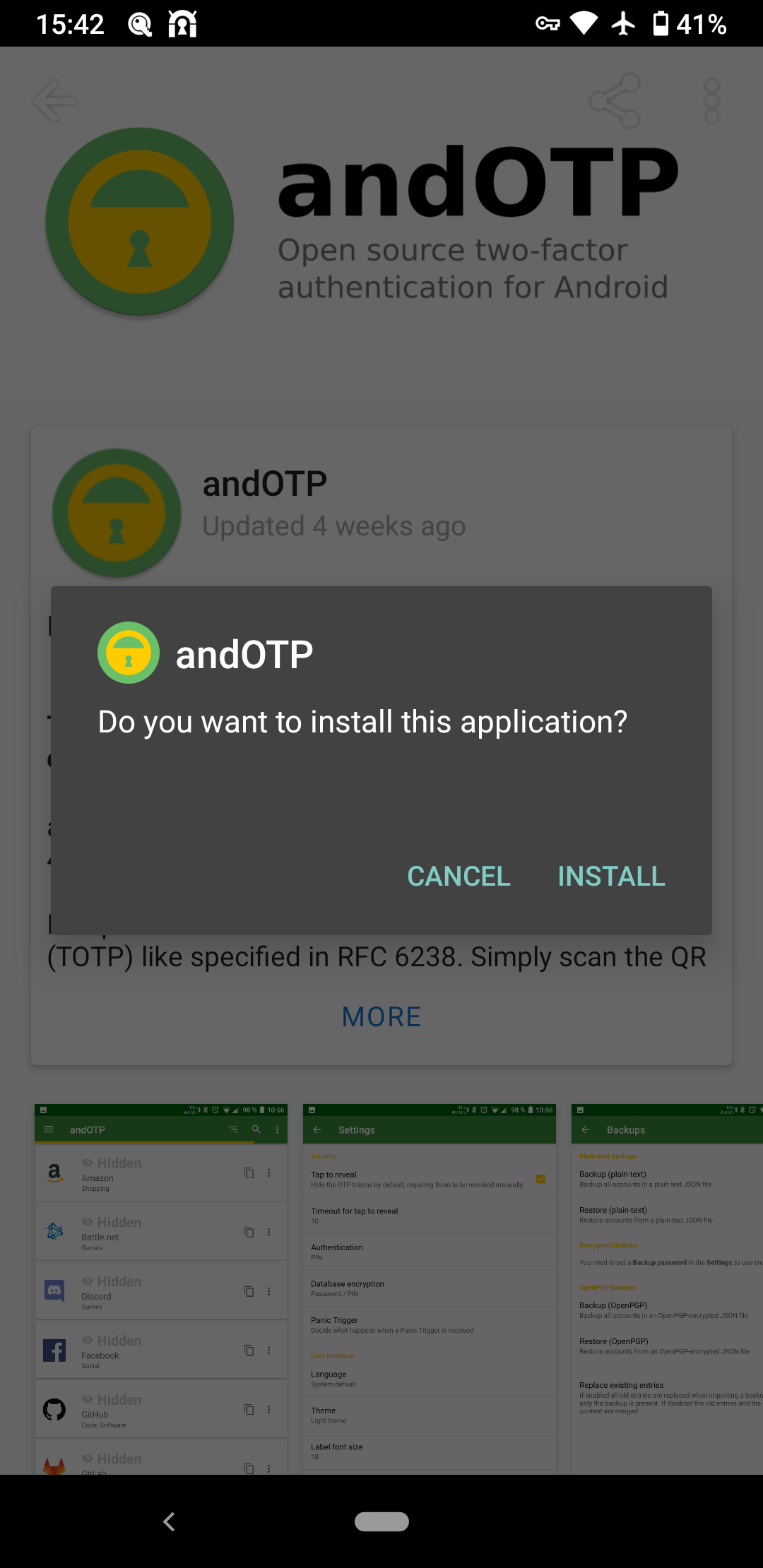

Kurulum

andOTP'yi tüm Android yazılımı dağıtan depolarda bulmanız mümkündür. Tavsiyemiz özgür F-droid deposundan kurulumunuzu yapmanızdır. Bunun için:

F-droid'de andOTP ismini aratıp install(yükle) seçeneği ile kurulumunuzu başlatın ve çıkan ekranda tekrar yükleye basarak kurulumunuzu tamamlayın.

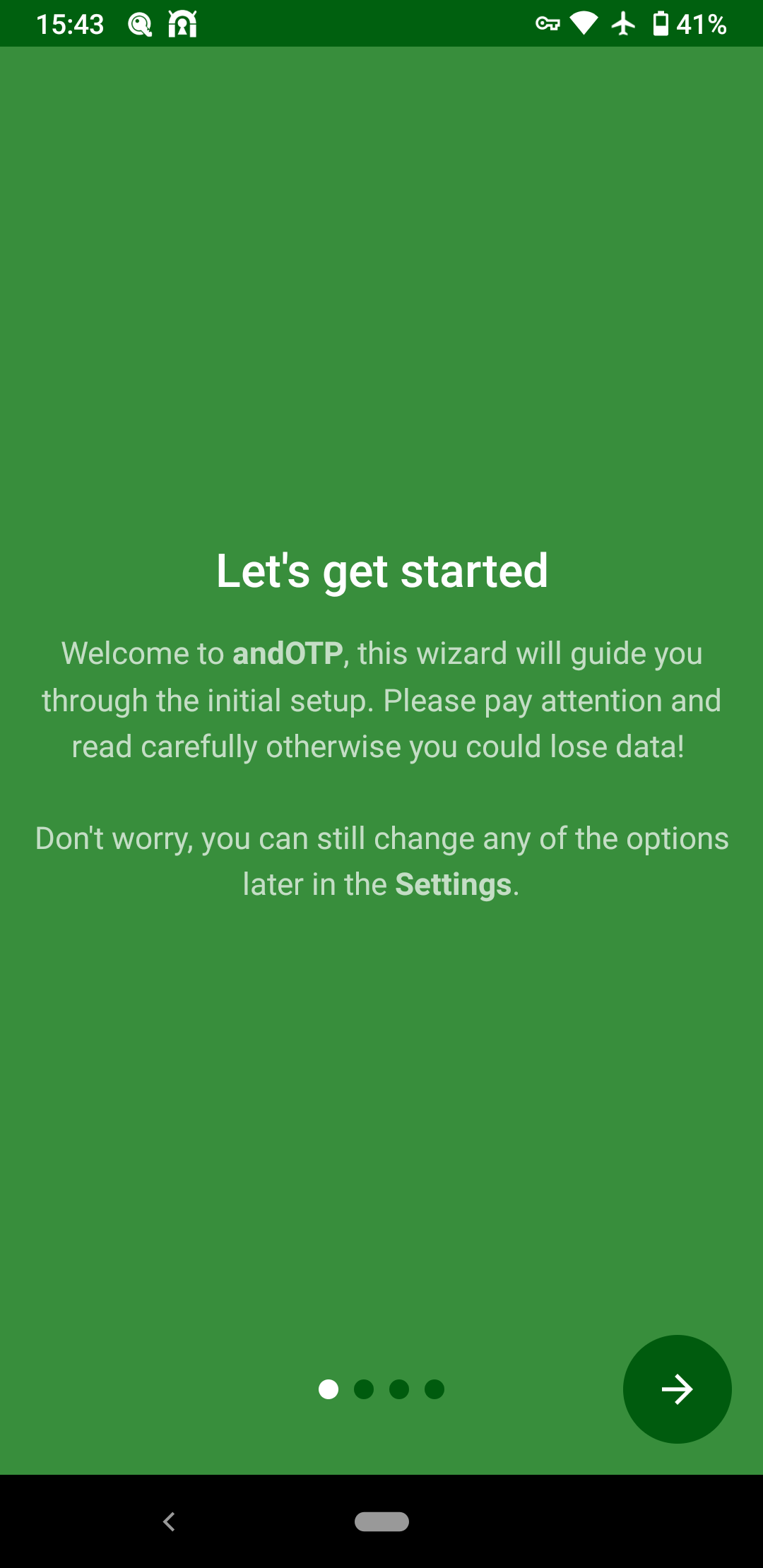

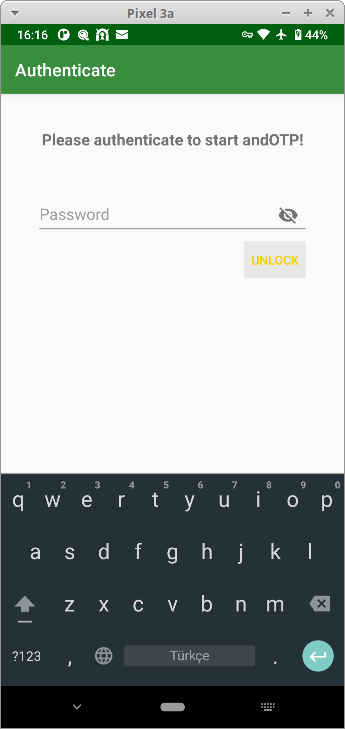

andOTP'yi çalıştırdığınızda sizi bir kurulum ekranı karşılayacaktır.

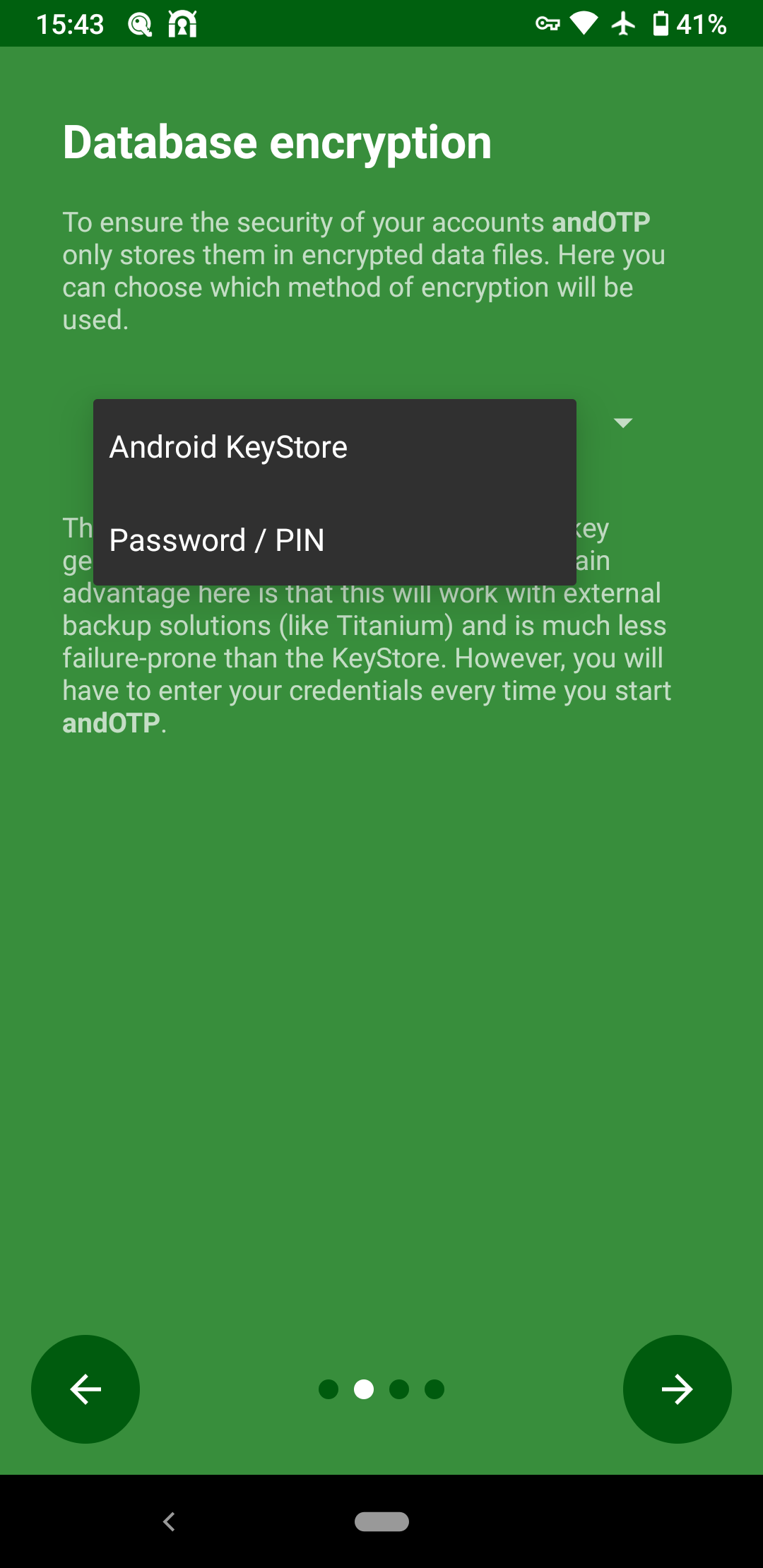

andOTP'nin ayarlarından ilk belirlemeniz gereken veritabanının nasıl şifreleneceğidir. Bu noktada modern Android destekleyen cihazlarda parola ve anahtar deposu (keystore) şeklinde iki adet seçenek vardır. Keystore desteklenen cihazlarda donanımsal kriptografik bir aracın şifreleme anahtarlarını yönetmesini sağlar. Bu hem özgür olmayan bir donanıma güveni gerektirmekte hem de andOTP geliştiricisinin ifadesi ile uyumsuzluklarla sonuçlanabilmekte. Bu sebepten parola seçeneğini seçerek kuruluma devam edebilirsiniz.

Parolanızı belirlemenizin ardından kurulum işlemi sonlanacak ve andOTP size parolanızı sorarak açılacaktır.

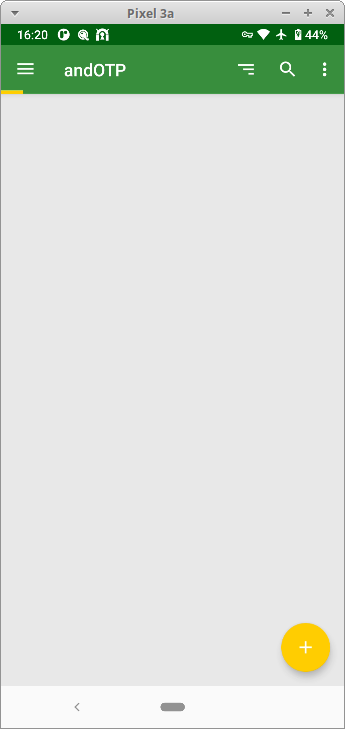

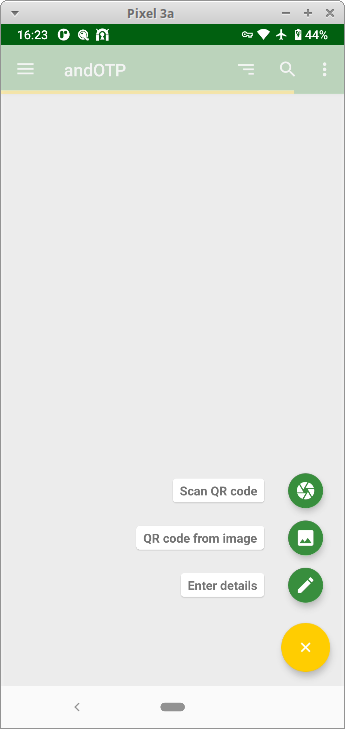

Bir OTP token eklemek için sağ altta bulunan + simgesine tıklayarak kullanılabilecek seçenekleri görüntüleyip seçebilirsiniz.

Çıkan seçeneklerden:

-

Scan QR code: OTP kullanacağınız hizmetin size gösterdiği karekod'u okutarak gerekli bilgilerin kaydedilmesine yarar.

-

QR code from image: Şayet hizmetin sağladığı OTP token karekodu bir fotoğrafta bulunuyorsa bunu gösterip bilgilerin girilmesini sağlar.

-

Enter details: OTP token bilgilerinin elle girilmesine imkan verir.

Bu seçeneklerden en yaygın olarak kullanacağınız scan qrcode seçeneğidir keza neredeyse OTP imkanı veren her hizmet kolay token ekleme için karekod ile kurulum sırasında kullanıcılarına imkan sağlamaktadır.

Kameranız ile karekod taramak için ayrı bir yazılıma ihtiyacınız olabilir. Bu noktada yine özgür olan Binary Eye veya Barcode Scanner yazılımlarından birini öneririz.

Karekodu taramanız üzerine OTP token eklenecek ve talebiniz üzerine üretilmeye başlayacaktır. Bu noktadan sonra söz konusu token'e ait hizmeti kullanmak için andOTP'den aldığınız kodu belirtilen süre içinde girmeniz yeterlidir.

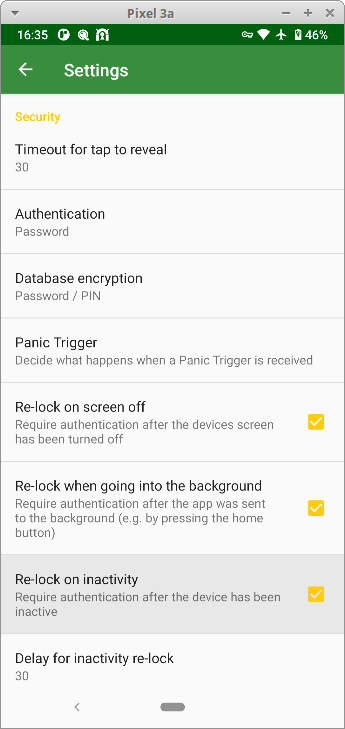

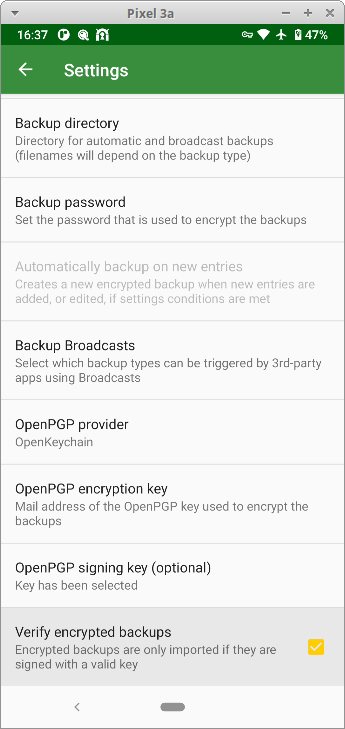

Ayarlar

andOTP'yi kullanmak için özellikle ayarlarını değiştirmeniz gerekmiyor. Kimi ayarlar ileri kullanım ihtiyaçları için faydalı olabileceğinden göz atmakta fayda vardır.

Yukarıdaki şekilde kilitlenme seçeneklerini ayarlamak andOTP'nin tuttuğu sırların korunması için en iyi seçeneği sağlayacaktır. Benzer şekilde söz konusu token'ler hesaplarınıza erişmenizde önemli rol oynayacağı için düzenli yedeklemelerinizi GPG ile şifrelemeniz için gerekli ayarları yaparak yedeklerinizi cihazınızdaki bir dizine kaydedebilir veya Android'in düzenli aldığı yedeklere şifreli şekilde güvenle ekleyebilirsiniz. Bunun için Openkeychain yazılımına ihtiyacınız olacaktır. Kullanımı için rehberimize danışabilirsiniz.

Yubikey ile 2FA Kurulumu

Yubikey çok amaçlı kriptografik bir güvenlik anahtarıdır. Günümüzde en yaygın kullanılan cihaz olmakla pek çok hizmet tarafından desteklenmekte ve fazlasıyla kullanım alanı bulmakta. Yubikey Neo'dan sonra özgür donanımları terk eden Yubico artık özel mülk sistemler üretmekte ve bu konuda bir açıklamaları bulunmakta.

Yubikey'in en yaygın kullanımlarından biri çevrimiçi hizmetlerde ikinci faktör olarak kullanımıdır. Bu amaçla Yubikey'ler birden fazla sistemi desteklemektedir.

-

TOTP: En yaygın kullanılan 2FA sistemi olarak zamana dayalı 6 haneli kod üretimine dayanır. Bu sistem akıllı mobil cihazlarda kullanabildiği gibi Yubikey üzerinde de kullanılabilmekte.

-

FIDO U2F: FIDO U2F Yubico ile Google tarafından geliştirilmiş bir 2FA teknolojisidir. Pek çok servis tarafından desteklenmekle, Yubikey üzerindeki sabit bir kriptografik anahtarın hizmetlere tanıtılması ile anahtarın kullanıldığı cihazlardan tek tıklama ile giriş imkanı sağlar.

-

OTP: Yubikey'in sahip olduğu özel anahtara bağlı olarak usb üzerinden klavye gibi cihaza yazdırdığı bir kod aracılığı ile kullanılan 2FA uygulaması. Yubikey sunucusu tarafından doğrulama yapılması ile kullanılmakta fakat son kullanıcı için çok yeri olduğu söylenemez.

Yubikey 2FA Tercihi

Hangi sistemi kullanacağınızın tercihi çoğunlukla size değil hizmet aldığınız şirkete kalmakta. Bu bakımdan hala çoğunluktaki hizmet sağlayıcıların 2FA desteklemediği öngörülürse destekleyen hizmetlerin tercihi hangi yöndeyse o imkanı kullanmanız biraz zorunlu gibi.

Bu bakımdan en çok kullanılan sistem TOTP olmakta. Keza hem akıllı mobil cihazlarda hem de Yubikey gibi kriptografik donanımlarda kullanılabildiğinden yaygın erişim imkanı hizmet sağlayıcılar için kullanımını makul kılmakta. Bugün neredeyse herkes bir çeşit mobil cihaz sahibi olduğundan soft token kullanımı yaygın. Yubikey ile söz konusu kullanımı daha güvenli gerçekleştirmeniz mümkün.

U2F ise daha yeni bir teknoloji olmakla birlikte yaygınlık kazanmakla birlikte daha seyrek görülen bir sistem. Kurulumu ve kullanımı OTP'ye göre çok daha kolay olmakla birlikte özel bir donanım gerektirmesi yaygınlığını etkilemekte. Aynı zamanda giriş için kullanılan donanıma kesin suretle bağlı bir anahtarı kullandığından hem daha güvenli hem de yedekleme yapamadığınızdan kaybetmeniz durumunda sıkıntı doğurabilmekte.

TOTP kurulumu

Bilgisayar üzerinden

Uçbirim ve Ykman ile

Bilgisayar üzerinden Yubikey ile OTP kullanımınını hem uçbirimden hem de grafik arayüz üzerinden gerçekleştirmek mümkün. Gerekli işlemleri yerine getirebilmek için aşağıdaki komut ile bilgisayarınıza ihtiyaç duyulacak yazılımları yükleyebilirsiniz:

Debian : sudo apt-get install yubikey-manager yubikey-personalization yubikey-personalization-gui

RPM : sudo yum install yubikey-manager yubikey-personalization yubikey-personalization-gui

Gerekli yazılımları elde ettikten sonra OTP kullanacağınız hizmetin ayarlarına gelip muhtemelen güvenlik adı altında bulacağınız çift aşamalı yetkilendirme (Two Factor authentication veya 2FA) bölümüne gelip söz konusu güvenlik tedbirini etkinleştirin. Bu rehberde Protonmail kullanılmıştır.

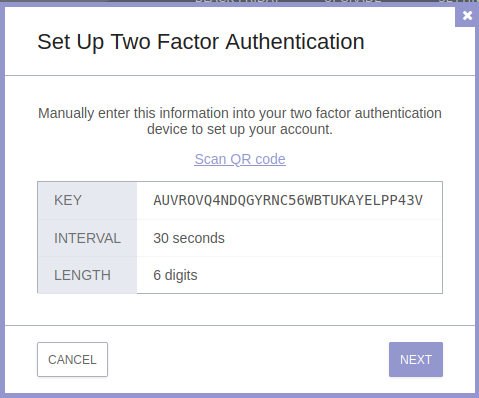

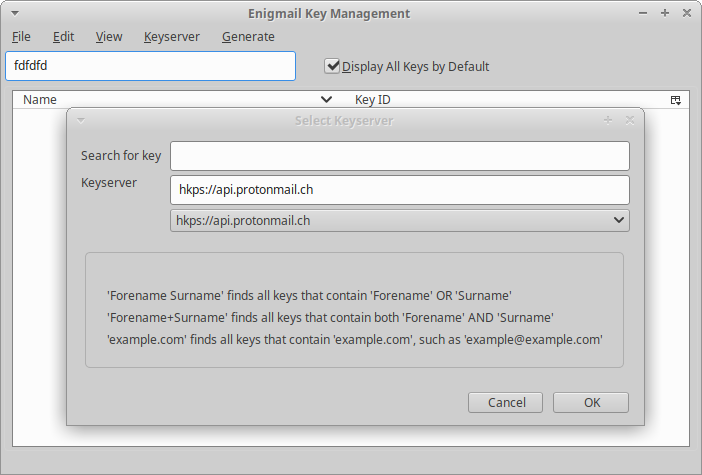

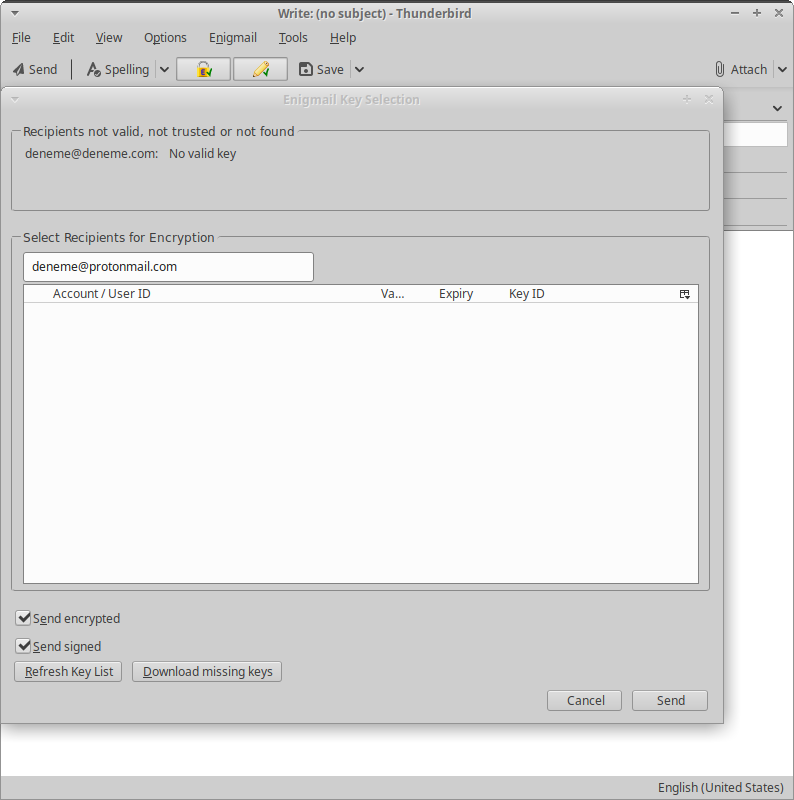

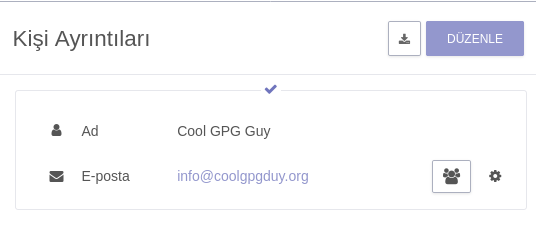

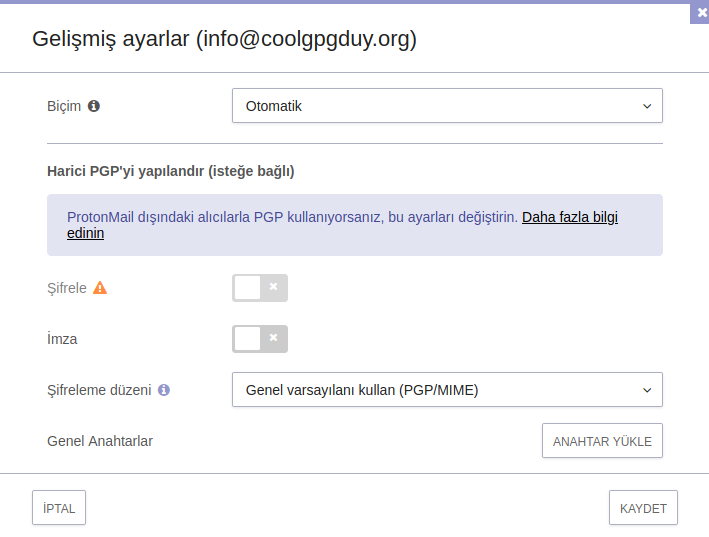

OTP soft token olarak mobil cihazlarda kullanılması düşünüldüğünden bir karekod şeklinde hizmet sağlayıcı tarafından sunulacaktır. Bu karekod aslında paylaşılan sırrı ve süre ile kritopgrafik ayarlara ilişkin detaylar içermekte. Bu bilgileri elle de girmek mümkün ki bilgisayarda bu şekilde yapılması gerekli. Elle giriş seçeneğini seçerek gerekli detaylara ulaşabilirsiniz.

ykman Yubikey'leri uçbirimden kullanmaya ve programlamaya yarayan bir yazılım. Bu yazılım ile hizmet sağlayıcı tarafından verilen bilgileri cihaza işlenebilmekte. Bunun için aşağıdaki komutu kullanabilirsiniz.

ykman oath add [token'e vermek istediğiniz isim]

Uçbirim sizden hizmet sağlayıcının verdiği sırrı isteyecektir. Bunu girmeniz üzerine OTP token Yubikey'e eklenir.

Enter a secret key (base32):AUVROVQ4NDQGYRNC56WBTUKAYELPP43V

Yukarıdaki seçenek en yaygın kabul gören standartları kullandığından çoğu ayarı varsayılan olarak kabul eder. Bu bakımdan bir OTP token ile ilgili daha fazla ayarı özelleştrmeniz gerekiyor ise ykman oath -h ile girilebilecek parametrelere bakabilirsiniz. Lakin aşağıdaki komut çoğu koşulda kullanım ihtiyacına yetecektir.

ykman oath add --digits [kaç haneli kod üretilecek 6|7|8] ---issuer [hizmet sağlayıcının adı] --period [kaç saniyelik kod üretilecek] [token'e vermek istediğiniz isim]

Örnekle Protonmail'dan guvenlik@protonmail.com e-postası için OTP ayarlarını yapıldığı varsayılır ise:

ykman oath add --digits 6 --issuer Protonmail --period 30 guvenlik

Şayet Yubikey'in kod üretmeden önce düğmesine basılmasını bir güvenlik ihtiyacı olarak isterseniz komutu -t parametresi ile verebilirsiniz. Böylece bilgisayarınıza takılı durumda Yubikey'den kod istendiğinde Yubikey sizden onay isteyecektir. Bu cihazdaki her yazılımın siz farkına varmadan kod talep edebilmesinin önüne geçer.

Şayet OTP kodlarınızın Yubikey'i eline geçirenlerde sorunsuzca elde edilmesinin önüne geçmek isterseniz bir pin ile koruma altına alabilirsiniz. Bunun için aşağıdaki komutu kullanıp pin belirleyebilirsiniz.

ykman oath set-password

Parola/pin'inizi iki kere girdikten sonra yubikey'den otp token almak için bu bilgiyi sunmanız gerekecektir. Dilerseniz güvendiğiniz cihazlarda bu parolanın hatırlanmasını sağlayabilirsiniz. Bilgisayarınızda bunun için aşağıdaki komutu çalıştırıp pin/parolanızı girin.

ykman oath remember-password

Token'i cihaza yazabildiğinizden emin olmak ve kod almak için aşağıdaki komutları kullanabilirsiniz:

Tüm token'ları almak için: ykman oath code

Belirli bir token'ı almak için: ykman oath code [token adı]

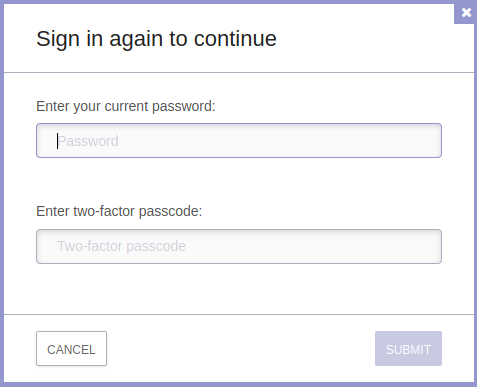

Token'i başarılı şekilde üretebildikten sonra kullandığınız hizmet sağlayıcı sizden her şeyin yolunda olduğunu doğrulamak adına parolanızı ve ilgili token'in geçerli bir çıktısını isteyecektir.

İşlemin başarılı olmasının ertesinde hizmet sağlayıcınız tarafından bir miktar tek kullanımlık parola oluşturulup size sunulacaktır. Bu kodlar OTP olmadan giriş imkanı sağlayacağından dikkatli saklanmalıdır. Bu kodlar ile şayet cihazınıza erişiminizi kaybederseniz hesabınıza erişim imkanı tanımaktadır. Bunları yazdırıp güvenli bir yerde saklamanız önerilir.

Grafik arayüz ile

Bu bölüme katkı verebilirsiniz.

Mobil cihaz ve NFC ile

İşin gerçeği mobil cihazlarla Yubikey'e OTP kurulumu çok daha kolay gerçekleşiyor. Bu özellikten mobil cihazlarda yararlanmak için Yubikey'inizin NFC desteklemesi veya doğrudan USB portundan cihazınıza bağlanması gerekli.

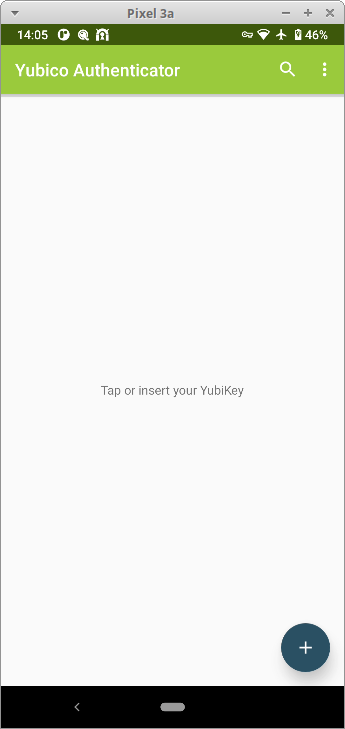

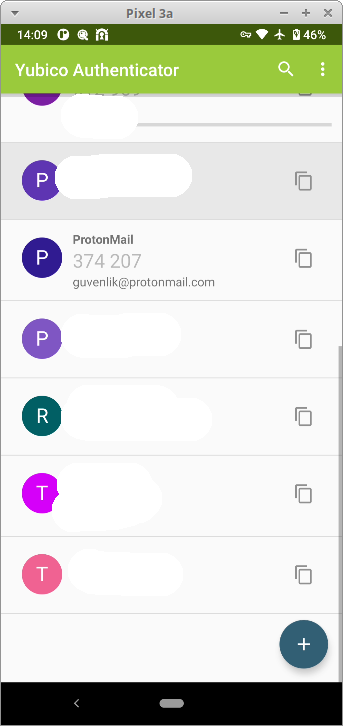

OTP kullanımı için cihazınızda Yubico Authenticator yazılımının yüklü olması gerekli. F-droid özgür yazılım deposundan ilgili yazılımı elde edebilirsiniz.

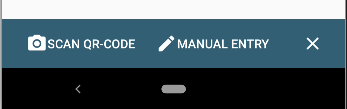

Alt kısımda bulunan + simgesine basarak yeni bir token eklemek üzere işleme başlayabilirsiniz. Yubico Authenticator size karekod okutmak veya bilgileri elle girmek üzere iki seçenek sunacaktır. Çoğunlukla bir karekod size sunulacağıdan ilgili seçenek ile işleme devam edin.

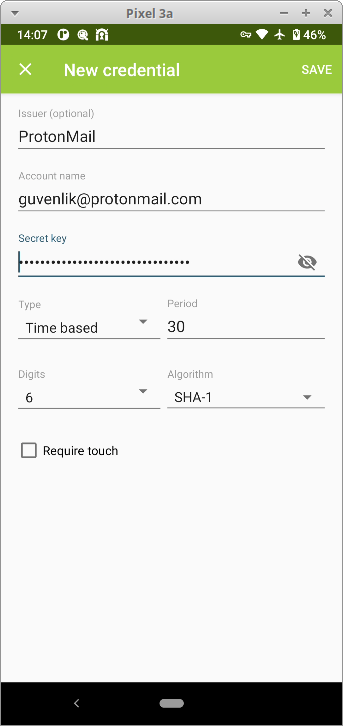

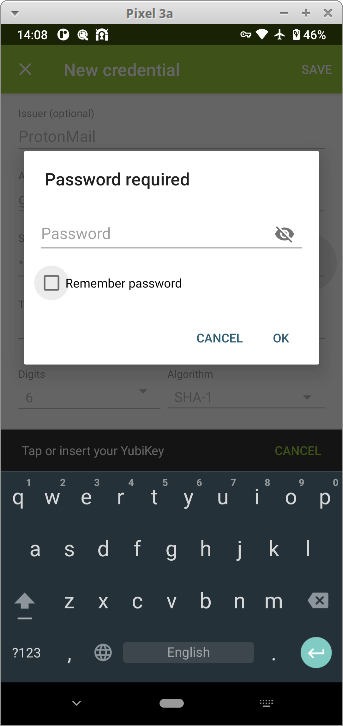

Karekodu okutmanız üzerine gerekli bilgiler ekrana doldurulup karşınıza çıkarılacaktır.

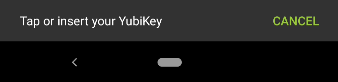

Save demeniz üzerine yazılım sizden Yubikey'i cihaza okutmanızı isteyecektir.

Şayet Yubikey OTP modülü pin ile korunuyorsa pin girişi talep edilip tekrar yubikey'i okutmanızın ardından token eklenmesi tamamlanacaktır.

Yubikey'inizi cihaza her okuttuğunuzda Yubico Authenticator çalışacak ve size kayıtlı olan OTP kodlarını verecektir.

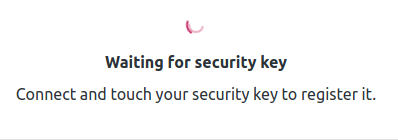

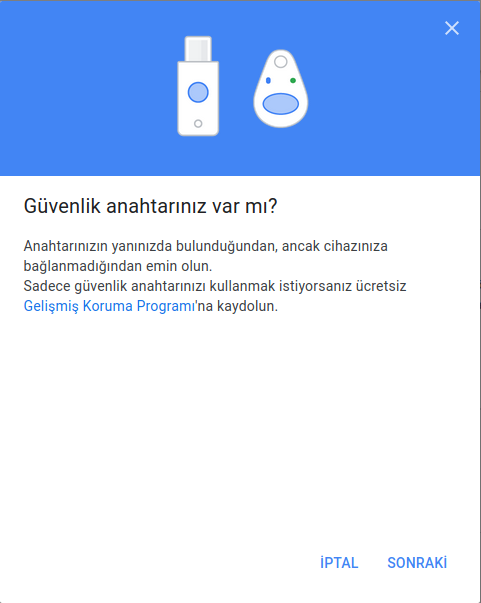

U2F kurulumu

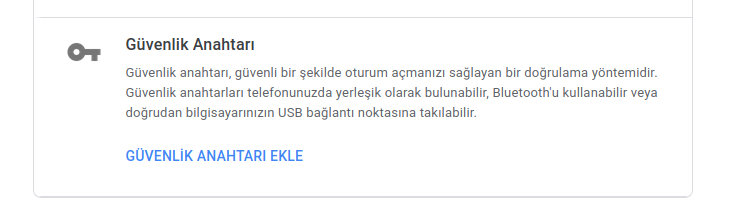

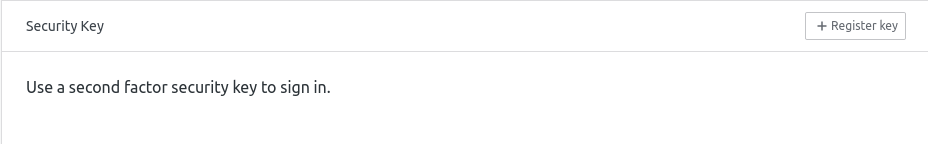

FIDO U2F tarayıcı temelli bir yetkilendirme sistemi. Kurulumu kolay olmakla birlikte ileriki zamanlarda bu durum değişebilecek olmakla birlikte daha az hizmet tarafından desteklenmekte. U2F kurulumu destekleyen bir hizmete Yubikey kurulumu yapmak çok basit. Güvenlik ayarlarında güvenlik anahtarı (security token) başlıklı bir bölüm bulunuyor ise Yubikey ile U2F kurulumu yapabilirsiniz.

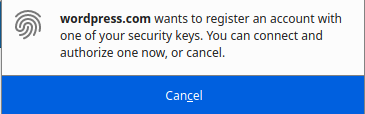

Kurulumu başlattıktan sonra çeşitli şekillerde sizden Yubikey'inizi bağlamanız ve dokunarak etkinleştirmeniz istenecektir. Bu noktada Firefox size sitenin yetkilendirme talep ettiğine dair bir uyarı çıkaracaktır.

Kaydın başarılı olması üzerine hesabınıza anahtarınız tanımlanacaktır.

Bu durumda kaydettiğiniz yubikey'in kaybolması durumunda hesabınıza erişemez hale gelebilirsiniz. Bu neden ile ikinci bir güvenlik tedbirini daha kaydederek bu duruma engel olmanız mümkün. Bunun için Akıllı cihaz üzerinden OTP kullanımını tavsiye ederiz.

Yubikey'de U2F yetkilendirmesine pin veya parola ile tedbir koyulamamakta. Bu nedenle Yubikey'inizi elinde bulunduran biri herhangi bir sorun çekmeden ikinci faktör olarak cihazınızı kullanabilir. Bu sebepten Yubikey'inizi iyi korumanız önerilir. Bu tehdit modeli sizin için geçerli ise Yubikey ile TOTP OTP kullanımı pin ile korunabildiğinden daha güvenli olacaktır.

Fiziki Güvenlik

- Cihazlarınızı yanınızdan ayırmayın

- Cihazlarınızı gözetim altında tutun

- Cihazlarınızı girişimlere dayanıklı hale getirin

Bir cihazın güvenliği sadece yazılımsal değil aynı zamanda donanımsal koşullara da bağlıdır. Teknik olarak cihazınıza uzaktan gelebilecek tehlikelere karşı tedbir alsanız bile cihazınıza fiziki erişimi olan bir saldırganın, çok daha etkili ve görünmez saldırılarına maruz kalmanız işten bile değildir. Bu tip saldırılara karşı alınabilecek tedbirler yine fiziki olmaktadır.

Fiziki erişimi ile gerçekleştirilebilecek saldırılar, basit bir web araması ile elde öğrenilebileceklerden ulus devlet seviyesinde kaynakları gerektiren yöntemlere uzanmaktadır. Bu bakımdan fiziki erişim ile yapılabilecek saldırılar sadece filmlerde görülebilecek cinsten zorlukta değildir.

Fiziki saldırılara karşı alınabilecek tedbirler hem teknik hem de beşeri olmaktadır. Basit davranış değişiklikleri ile cihazlarınızın fiziki güvenliğini çok daha iyi hale getirebilir, teknik tedbirlerle cihazlarınızı çok daha zorlu hedefler kılabilirsiniz.

Cihazlarınızı yanınızdan ayırmayın

Cihazlarınıza kimsenin dokunmadığından emin olmanın en ucuz ve en kesin yolu cihazlarınızdan gözünüzü ayırmamaktır. Her ne kadar basit bir tavsiye gibi görünse de cihazlarımızı terk ettiğimiz zamanlar değerlendirildiğinde pek çok kişinin dikkat etmesi gerektiği ortaya çıkacaktır.

Elbette tüm cihazlarınızı sürekli üzerinizde taşımak tehdit modelinize bağlı olarak anlamlı olabileceği gibi gereksiz bir yük de yaratabilir. Bu bakımdan iki koşulun değerlendirilmesinin önemi ortaya çıkmaktadır.

-

Cihazlarınızı bıraktığınız/kullandığınız ortamın fiziki güvenliği

-

Cihazlarınızın müdahaleye dayanıklılığı

Bu iki koşulu size tehlike oluşturabilecek saldırıların imkanları ile kıyaslayarak anlamlı bir modelleme yapmanız mümkündür. Şayet cihazınızı pek de tanımadığınız insanlarla birlikte çalıştığınız işyerinizde bırakıyorsanız cihazlarınız için pek çok yönden endişe edebilirsiniz. Söz konusu alan kamera ile izleniyor ve görüntüleri tutan kişilere güvenebilirseniz riskiniz azalabilir. Evinizde bıraktığınız bilgisayarınız görece daha güvende olacaktır. Şayet evinizi veya bilgisayarınızı koruyacak bir alarm sisteminiz varsa daha az risk içinde sayılırsınız.

İçinde bulunduğunuz durumun maddi koşulları ile cihazlarınızı terk ettiğiniz alanların koşullarının bir kıyaslamasının her an yapılması gerekli. Bu konu hakkında Evil Maid kavramı altındaki yaklaşımları inceleyebilirsiniz.

Cihazlarınızı gözetim altında tutun

Şayet cihazlarınızı taşıyamıyor veya taşımak istemiyorsanız, cihazlarınızı sürekli gözetim altında bulundurmayı değerlendirebilirsiniz. Bu cihazlarınıza yapılacak bir müdahaleyi engellemeyecek olsa da saldırganı caydırabilir, sizden habersiz müdahale edemeyecek olduğundan dolayı saldırının anlamını yitirmesine neden olabilir veya durumun farkında olmayan bir saldırganı kayıt altına alabilir. Her halükarda kayıt sisteminizin de güvenliğini düşünmeniz ve gözetim sisteminizin sizi olası durumlarda uyaracağından ve kayıtlara kolayca müdahale edilemeyeceğinden emin olmanız gerekir. Şayet hiç bakmadığınız veya baktığınızda silinmiş bir kamera kaydı bir girişimi kaydetse bile çok işinize yaramayacaktır.

Bu amaçla tasarlanmış ilginç projelerden biri olarak Guardian Project tarafından geliştirilen Haven dikkate değerdir. Bir android telefonu güvenli bir gözetim aracına çevirmeye yarayan Haven, cihazın sensörleri ve kamerası ile izlediği alandaki değişiklikleri kaydedip kullanıcısına Signal ve TOR üzerinden haber verebilmekte.

Cihazlarınızı girişimlere dayanıklı hale getirin

Cihazlarınızı fiziki müdahalelere karşı dayanıklı hale getirmek hem donanımsal/yazılımsal tedbirleri hem de cihazınıza yapılan müdahaleleri ortaya çıkaracak fiziki tedbirleri kapsamaktadır.

Yazılımsal/Donanımsal tedbirler

Cihazınızın /boot sektörünü ve tüm açılış aşamalarını kriptografik araçlarla kontrol altına alarak bir saldırganın bu süreci bozmasını engelleyebilirsiniz. Bu pek çok basit ve gelişmiş saldırıyı durdurma potansiyeline sahip bir tedbir olmakla kimi zaman özel donanım ve emek gerektirmektedir.

Fiziki güvenlik tedbirleri

Cihazınıza fiziki girişimde bulunmak genellikle bir biçimde cihazınızın açılmasını gerektirebilir. Bu cihazın donanımlarına bir ekleme yapmak veya ram ve sabit sürücü gibi donanımların çıkarılarak/değiştirilerek müdahale edilmesi olabileceği gibi kabaca kilidi açık cihazınızın elinizden kapılması da olabilir. Bir saldırganın yapacağı değişikliklerin ifşa olacağını fark etmesi hem caydırıcı hem de genel olarak güven verici bir önlemdir.

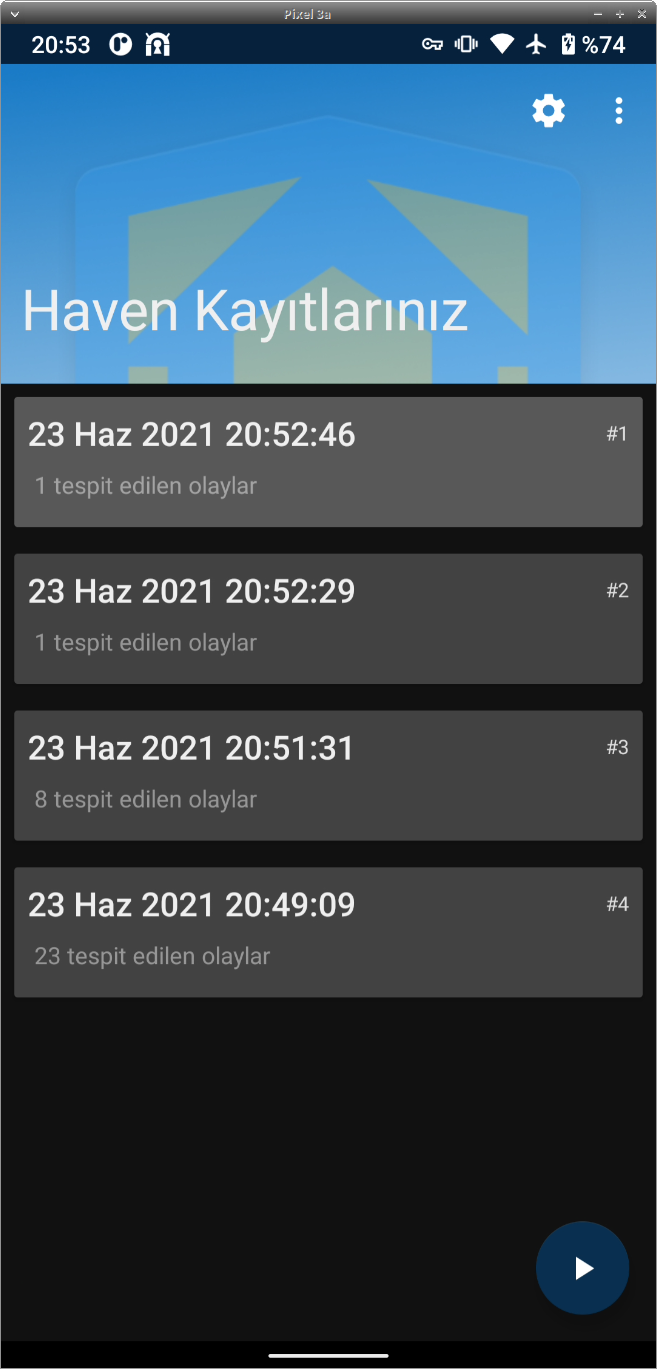

Haven ile Güvenli Ortam İzlemesi

Haven Guardian Project tarafından geliştirilen bir ortam izleme yazılımı. Mahremiyet ve güvenlik konuşulan bir rehberde olmaması gereken bir yazılım gibi görünse de Haven çok özelleşmiş bir sorunu çözmek için geliştirilen bir hayli etkili bir özgür yazılım. Haven çok basitçe bir Android cihazın sensörlerini kullanarak belirli bir alandaki değişiklikleri takip edip gerçekleşen değişiklikleri kaydederek cihazın sahibine haber verebiliyor. Bu ihtiyaç Evil Maid tipi saldırılaradn doğmuş durumda. Özetle Haven, cihazlarınızı veya yaşam alanınızı bir otel odası gibi kontrol altında bırakmadan terk ettiğinizde arkadanızda bıraktıklarınıza yapılabilecek müdahalelerden doğabilecek güvenlik açıklarına karşı koymak için tasarlanıyor. Haven kurulu bir cihazı odanızı veya bir eşyanızı gören veya duyan bir noktaya kurulu şekilde bıraktığınızda olağan dışı hareket ve sesleri kaydedip kullanıcısına SMS veya Signal üzerinden haber verebiiyor.

Haven hala geliştirme sürecinde ve kullanılabilir olmakla birlikte kimi sorunlarla karşılaşmanız mümkün. Lakin çözdüğü sorunun önemi ve özgür bir başka çözümün yokluğunda yukarıda belirtilen bir saldırıyı tehdit modelinde gören kişilerin kullanması için değerlendirilebilir durumda.

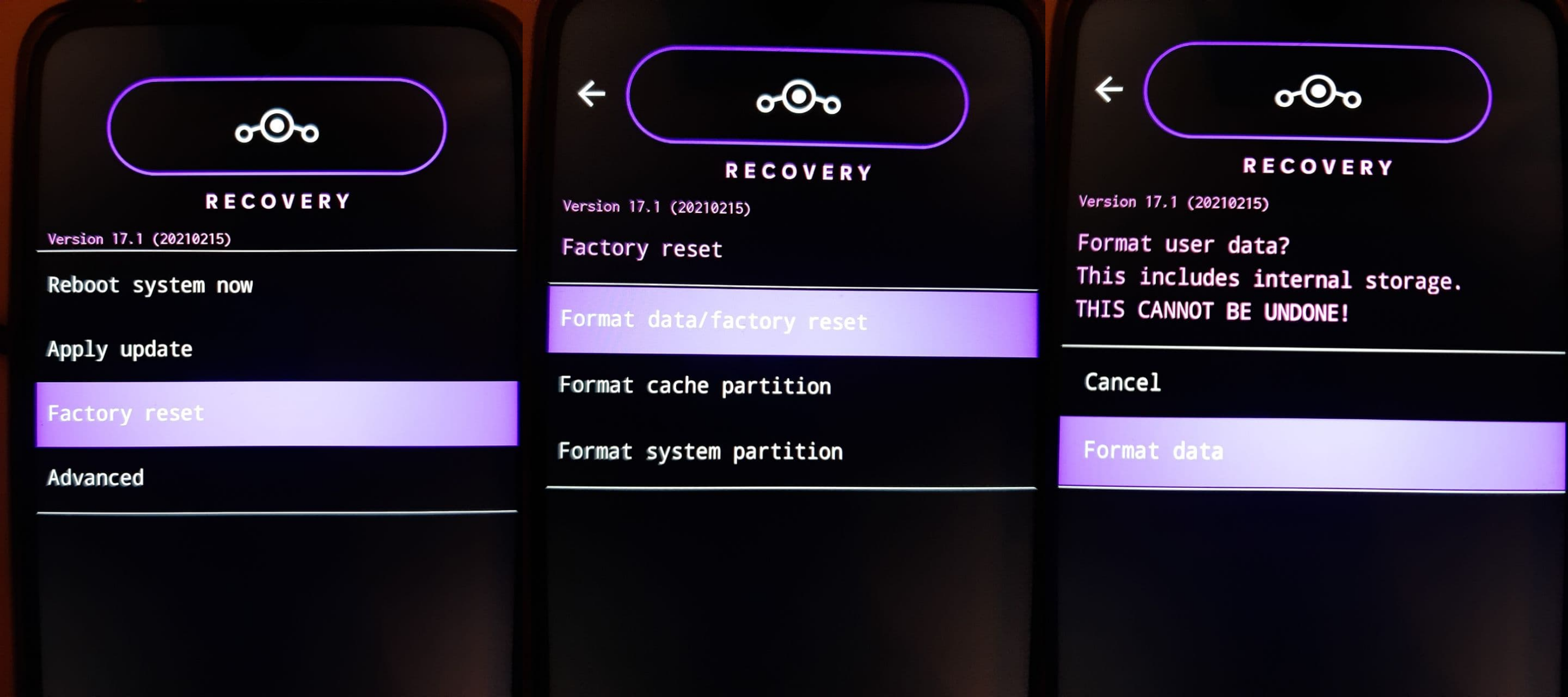

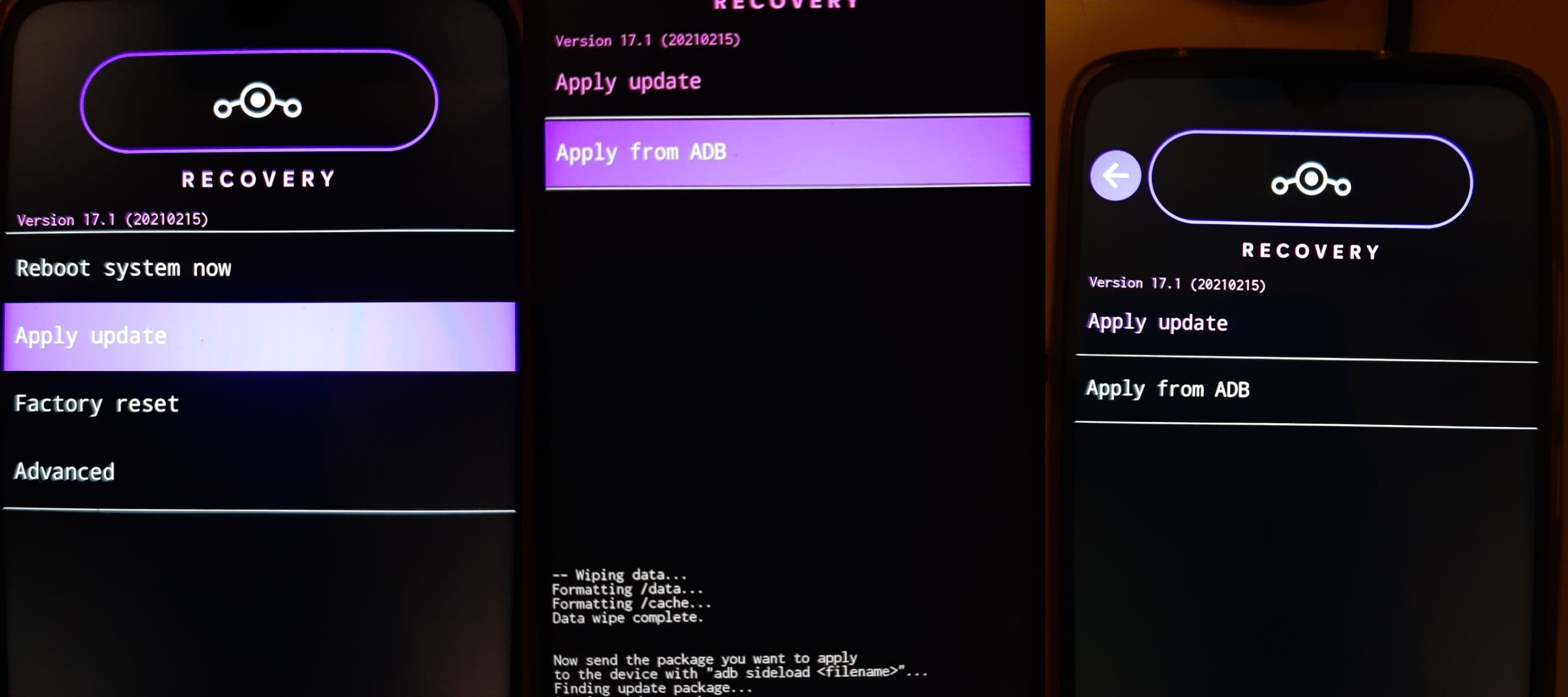

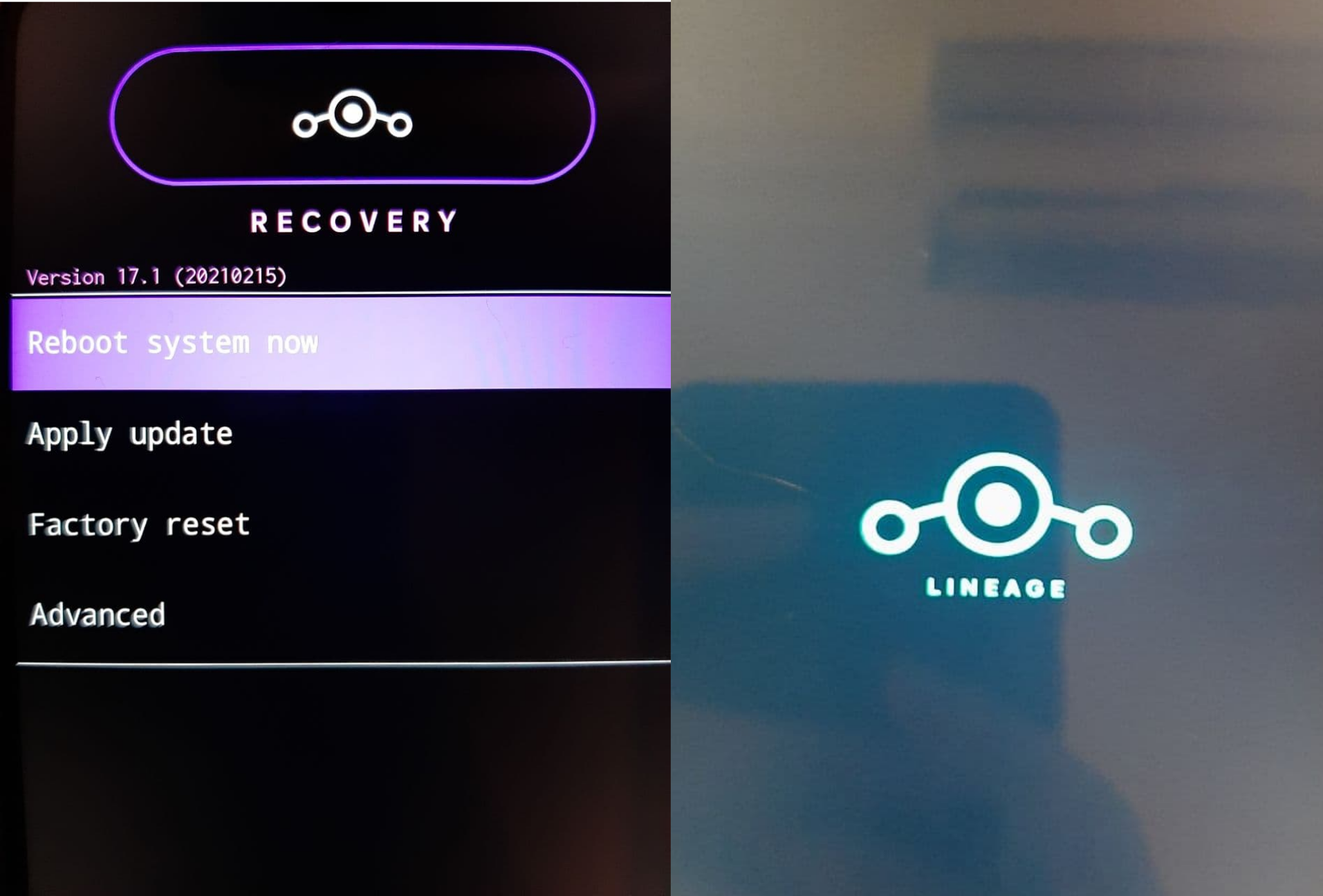

Haven'i yükleyin

Bunun için bir Android mobil cihaza ihtiyacınız olacak. Tercihen ve fiyat/performans açısından LineageOS kurulu kamerası ve mikrofonu çalışan ucuz bir cihaza F-droid üzerinden kurulum yapabilirsiniz.

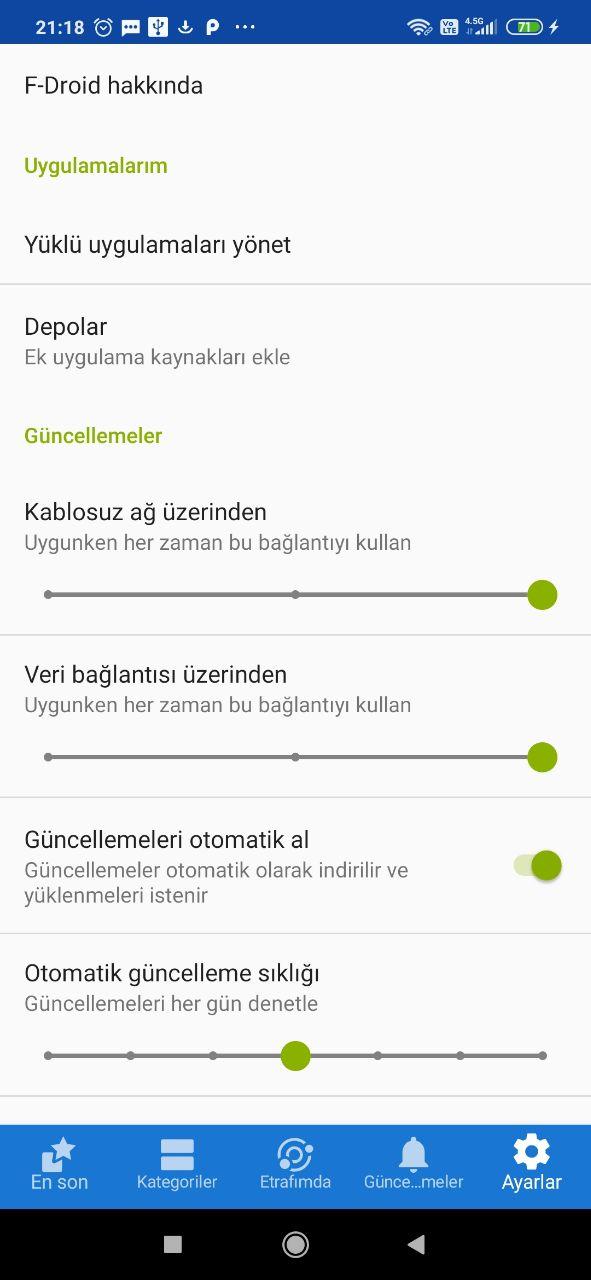

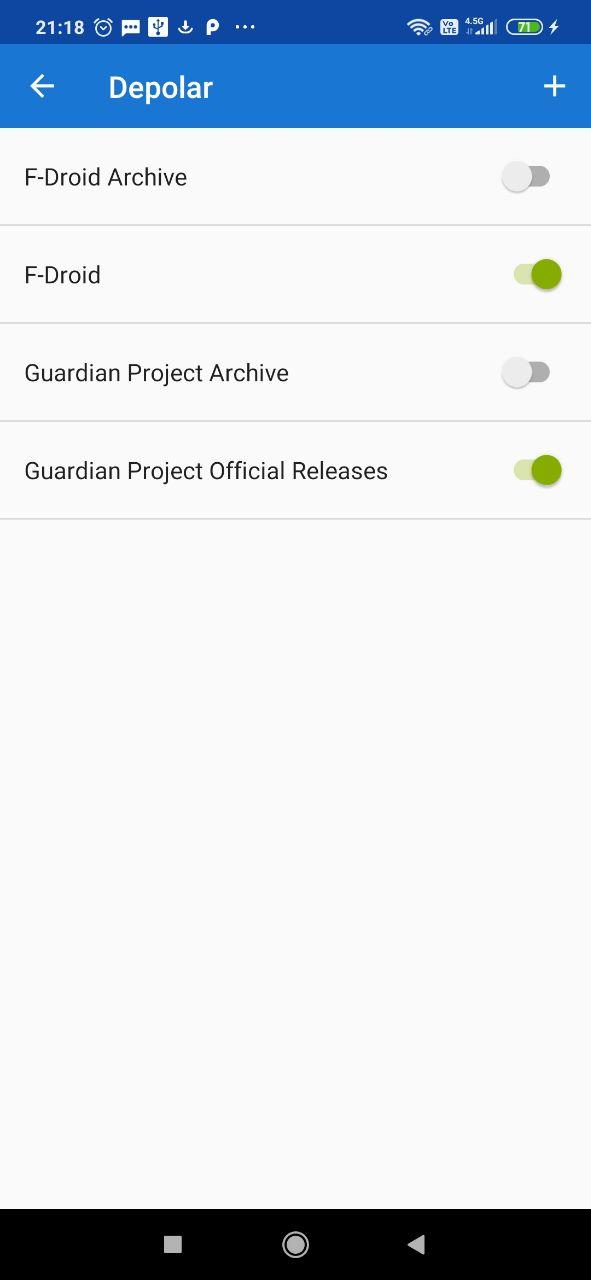

Bunun için öncelikle F-droid ayarlarından The Guardian Project'in deposunu etkinleştirmeniz gerekli.

Depo içeriklerini yenilediğinizde Haven yazılımlar arasında listelenecektir.

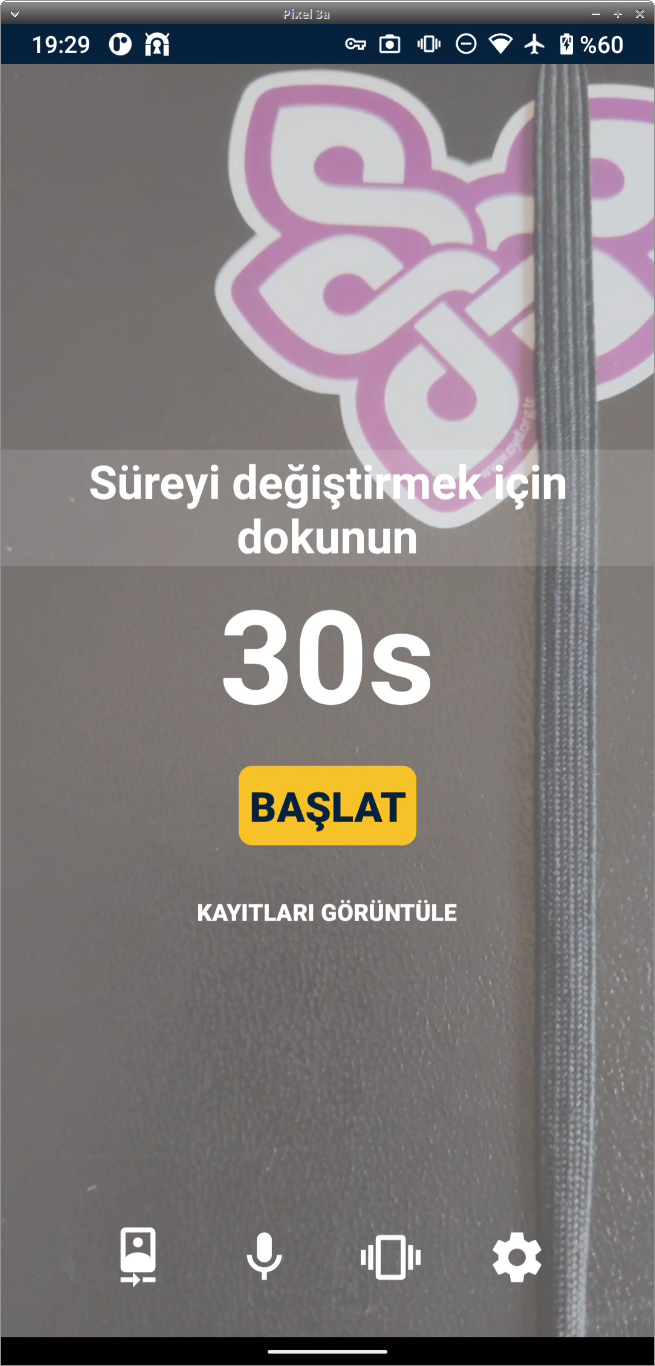

Haven kullanımı

Haven yaptığı işe göre fazlasıyla kullanımı kolay bir yazılım. Sadece kullanımından önce ortama göre ayarlanması gerekiyor. Tanıtım ekranlarını geçtikten ve Haven'e gerekli sensörler için izin verdikten sonra kamera görüntünüzün olduğu bir başlangıç ekranı ile karşılaşacaksınız.

Bu ekranın altında Haven'ın tüm ayarları için bir bar bulunmakta.

Bu barda sağdan sola olmak üzere;

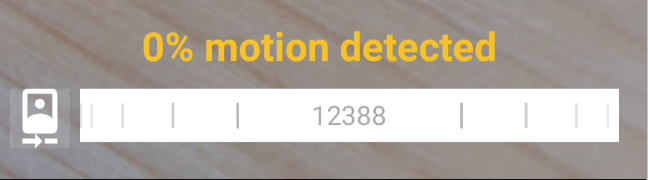

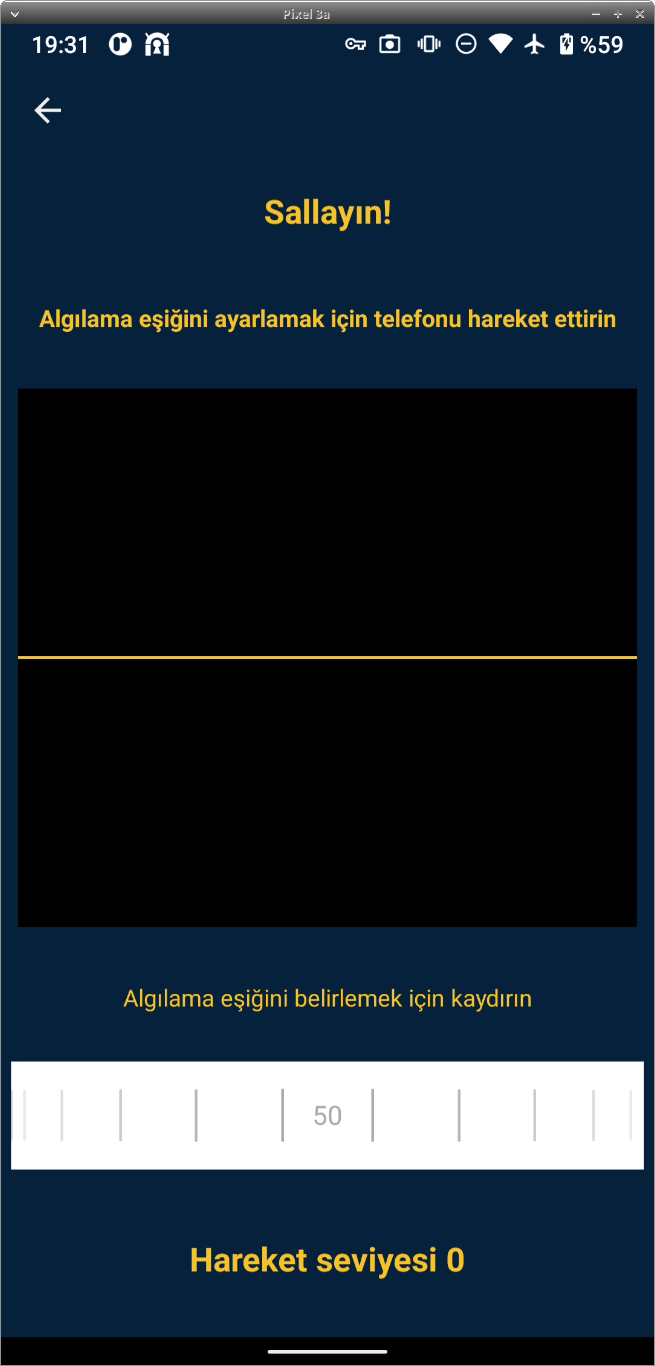

- Kamera ayarları: Bu bölümden cihazın hangi kamerasının kullanılacağını ve hareket hassasiyetini ayarlayabilirsiniz. Amacınız ayarı hareket sensörünün hareket yakalamadığını göstereceği en düşük sayıya ayrlamak.

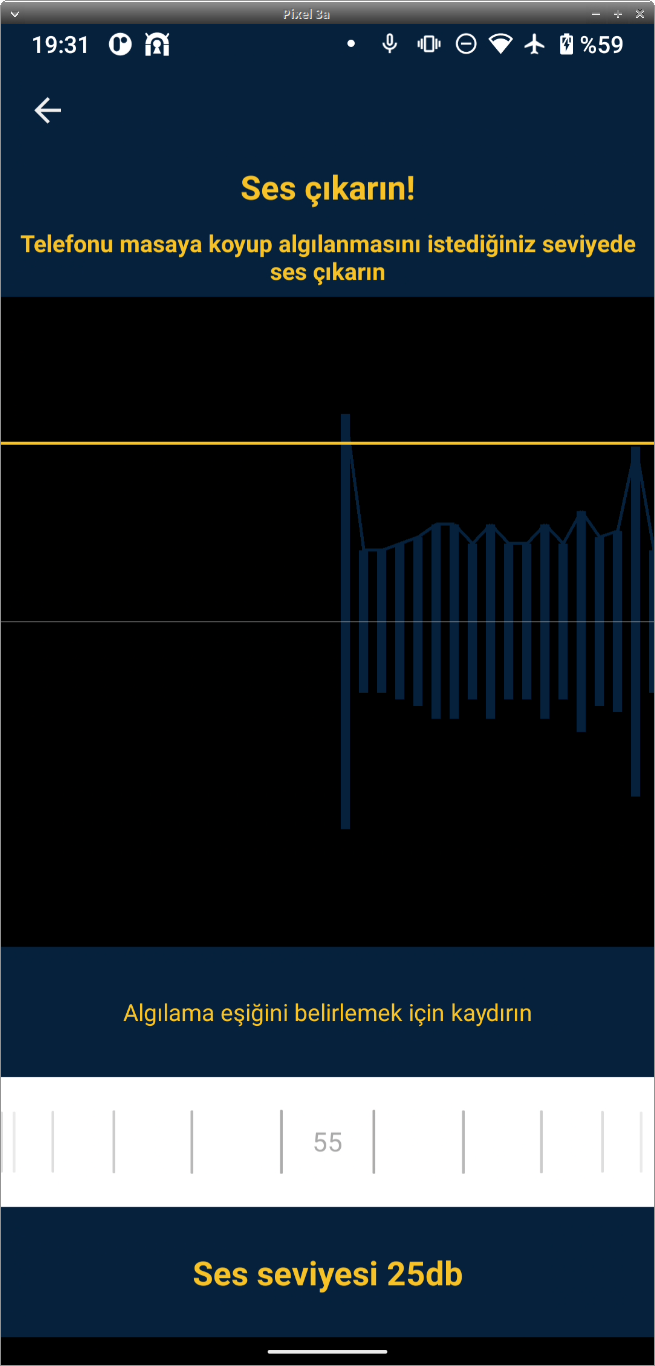

- Mikrofon ayarları: Bu bölümden cihazın mikrofonunun hassasiyetini ayarlayabilirsiniz. Burada önemli olan ortamdaki olağan ses seviyesinin bir miktar üzerine ayarlamak. Keza çok yakın olursa olağan ses artışlarından yanlış alarmlar alma ihtimaliniz var. Çok yüksek belirlemeniz durumunda da gerçekten sessiz bir saldırganı kamera görüşüne girmediği bir durumda kaçırma ihtimaliniz. Kasıtlı olarak beklenebilecek sesleri çıkarıp ayarınızı buna göre belirleyebilirsiniz.

- Titreşim ayarı: Bu bölüm cihazınızdaki jiroskop'un çıktısının hassasiyetini ayarlamakta. Haven cihazınızı hareket ettirilmesi durumunda haberdar olmak istediğiniz bir konuma koyduğunuzda olağan hareket seviyesinin hemen üzerine ayarı getirmelisiniz.

- Ana ayarlar: Haven'in temel ayarlarına, iletişim kurulumlarına erişeceğiniz temel ayar sayfası.

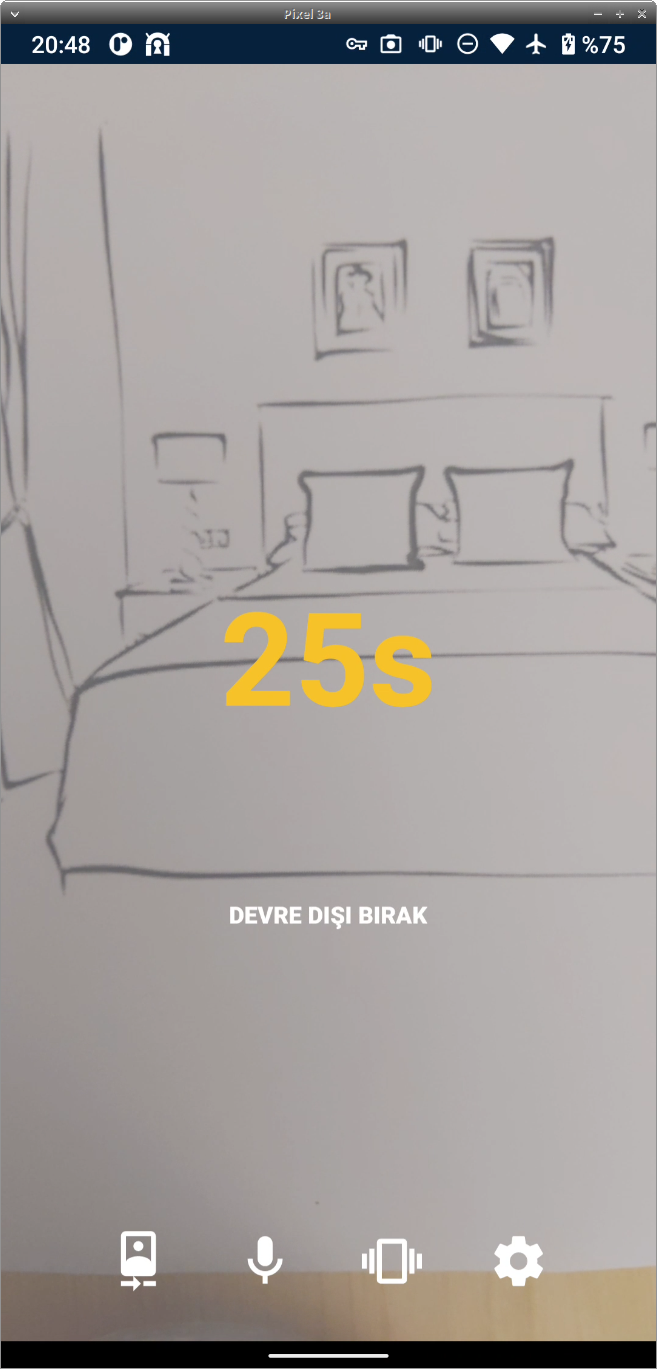

Bu ayarları yaptıktan sonra Haven'ı kullanmak için bir engeliniz kalmıyor. Bunun için Haven yüklü cihazınızı kamerası ve sensörleri etkili olacak şekilde sabit bir noktaya yerleştirip etki alanından çıkacak süreyi ayarlayıp Başlat demeniz yeterli.

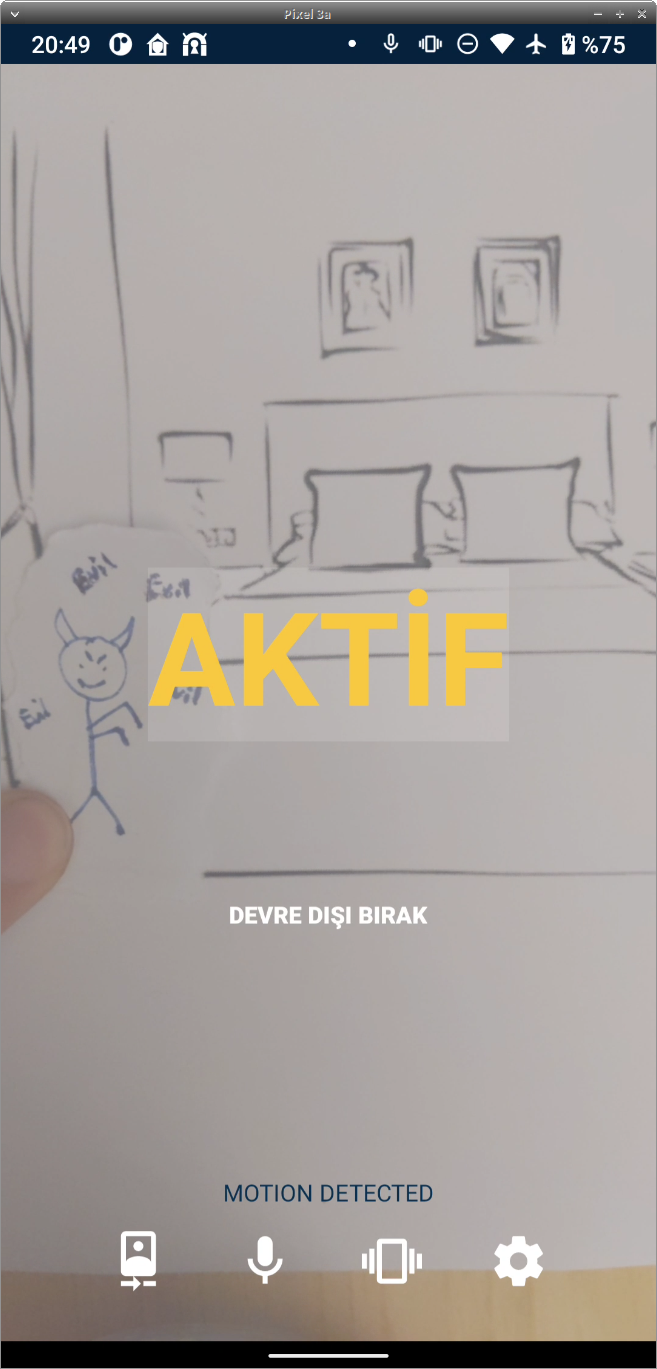

Geri sayım bittikten sonra Haven sensörleri dinleyerek bir değişiklik olması durumunda ilgili sensörün kaydını alacaktır. Bu kamerada hareket görülmesi durumunda fotoğraf veya video, ses duyulması durumunda ses kaydı şeklinde gerçekleşir.

Kayıtları Haven'i devredışı bıraktıktan sonra kayıtları görüntüle kısmından inceleyebilirsiniz.

Bildirim ve uzak erişim

Haven takip ettiği olayları sadece kaydetmek değil aynı zamanda size göndermek imkanına da sahip. Bunun için iki yol bulunmakta. Biri Signal kullanarak diğeri de TOR üzerinden bir web sunucusu açıp buraya uzaktan erişmenize imkan sağlayarak. Signal seçeneği Signal kullanılmayan bir telefon numarası gerektirmekte, TOR seçeneği de düzenli bir internet bağlantısını. Bu ayarları Haven'in genel ayarlarından yapabilirsiniz.

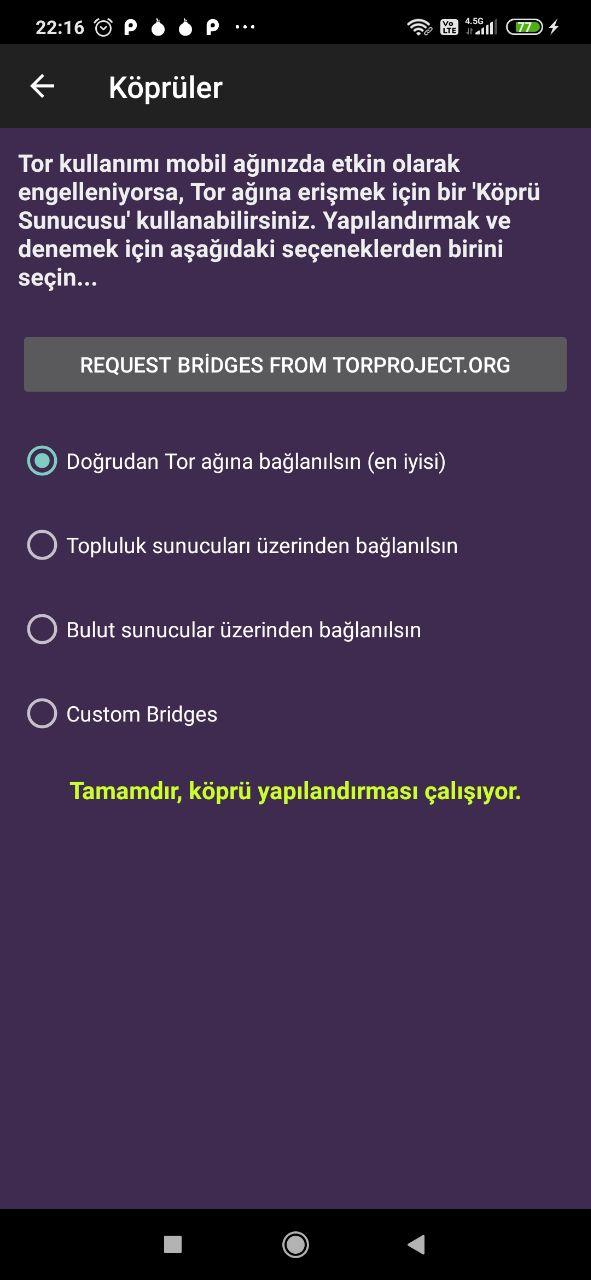

TOR kullanmak için yine The Guardian Project'in TOR istemcisi olan Orbot yazılımına ihtiyacınız olacak. Benzer şekilde F-droid'den indirebileceğiniz bu yazılım Haven'a TOR hidden service açma imkanı sağlayacaktır. Bunun ardından ayarlarda wyig5ig2zamghhn.onion:8888 benzeri bir adres görülecek. Tor Browser ile bu adrese girerek Haven'in kayıtlarına uzaktan belirleyeceğiniz parola ile erişebilirsiniz.

Telemetri

Haven çalıştığını düzenli aralıklarla bildirebilmekte. Bu sayede siz yokken sessiz kalan cihazınızın aslında kapanmadığını bilebilirsiniz. Bunun için ayarlardan Heartbeat Alert seçeneğini açmalısınız.

Video kaydı

Haven kamera kayıtlarını video olarak gerçekleştirebilmekte. Bu özelliklik biraz sorunlu olmakla birlikte cihazınızda çalışıp çalışmadığını deneyebilirsiniz. Bunun için ayarlardan Video Settings kısmından Video Monitoring seçeneğini açmalısınız.

Batarya optimizasyonu

Android, ekran kapandıktan sonra çalışan yazılımları durdurarak batarya tasarrufu yapabilmekte. Bunun Haven'ı etkilememsi için Disable Battery Optimization seçeneğinden Haven için istisna tanımlamanız gerekli.

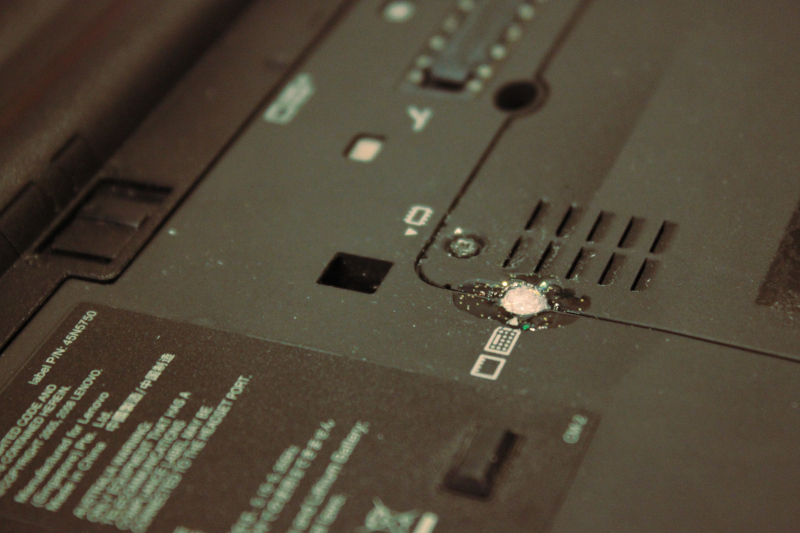

Simli Oje ve Entropi ile Fiziki Cihaz Güvenliği

Fiziksel güvenlik cihazların güvenliğinin sağlanması açısından ciddi bir endişe olarak var olmakta. Her ne kadar boot güvenliği veya şifreleme gibi yazılımsal kaynaklı güvenlik tedbirleri kimi saldırıları engelleyebilecek olsa da fiziken cihaza yerleştirilecek bir cihaz aracılığı ile gerçekleştirilebilecek saldırılara karşı çok az koruma sağlamaktadır.

Fiziki tedbirlerin amaçlarından biri de kullanılan cihazlara yapılabilecek fiziki müdahalelerin nasıl engellenebileceği veya yapılan müdahalelerin nasıl fark edilebileceğinden oluşmakta. Keza donanıma yapılan bir müdahalenin doğrulanması kimi zaman imkansıza yakın olabilecek olduğundan pratik olarak soruna getirilebilecek en iyi çözüm müdahalenin olmadığından emin olmaktan geçmekte.

Bu açıdan cihazların göz önünden ayrılmaması en önemli tedbir olsa da günlük yaşantımızda bunun mümkün olmadığı pek çok durum söz konusudur. Masaüstü bilgisayarlar bulundukları yerde kalmak, kimi kısıtlı alanlara girilirken mobil cihazların terk edilmesi zorundadır. Bu gibi durumlarda söz konusu fiziki alanların güvenliği ve bu alanlarda cihazlara erişimi olanlara olan güven endişenin temelini oluşturmakta. Keza bir cihazın açılıp gerekli değişikliklerin yapılması çok fazla vakit istememekte ve yeterince istekli bir saldırgan pek çok olağan tedbiri aşmaya imkan sahibidir.

Sim ve Entropi

Bir cihazın açılıp açılmadığını öğrenmeye yakın zamanlara kadar en hevesli kişiler bize chazları çoğunlukla kaçamak garantiler kapsamında satan şirketlerdi. Cihazların çeşitli alanları üzerinde, çoğunlukla bir vida veya kapağın eşiğinde bulunan "açılırsa garanti kapsamı biter" kapsamındaki etiketler, "tamper evident" yani emniyet etkietleri bu amaç doğrultusunda kullanılmaktadır. Bu etiketler çeşitli mekanik ve kimyasal yöntemlerle etiketin açılıp kapandığını belli eden özelliklerle donatılmakla olağan kullanıcı için belli etmeden müdahaleyi çok zorlaştırmaktadır.

Lakin sizi, bilgisayarınızı ve kullandığınız etiketi bilen veya dünyadaki her güvenlik etiketinden bir tane bulundurmaya gücü yetecek bir saldırgan için bu etiketlerin bir engel teşkil ettiği söylenemez. Keza bilgisayarınızdaki etiket çıkarılıp yerine aynısından bir tane yapıştırılmış olursa cihazınıza müdahale edildiğine dair nasıl bir izlenim edinilebilir? Güvenlik etiketleri seri üretim ürünler olmakla belirli bir tasarımda ve topluca üretilmekteler. Bu etiketleri fiziki özelliklerini belirli kıldığından iki etiket arasındaki fark da felsefi düzeyde kalmaktadır.

Belirlenebilirlik bir sorun olduğu zaman çözüm neredeyse her zaman belirlenemezlikle yani entropi ile çözülmektedir. Parolalarınızı koruyan entropi ile aynı kapsamda cihazınızı koruyacak etkiet de entropiden faydalanır. Şöyle ki; şayet bir saldırgan dünyada seri üretimde bulunan veya özel ürettirmiş olsanız bile bilgi sahibi olduğu bir etiketten yaptırabilir lakin tamamen rastgele olan bir etiketten üretmesi çok ama çok zordur.

Bu sorunun çözümü olarak Chaos Computer Club'ın 30c3 konferansında eric Michaud ve Ryan Lackey tarafından yapılan sunumda neredeyse her kozmetik dükkanında bulunabilecek simli oje önerilmektedir. Fikir ojenin içerdiği simlerin her boyamada tamamen rastgele sonuçlar vermesine dayanmaktadır. Bu şekilde cihazın vidalarına ve/veya portlarına yapılan mühürler daha sonra kontrol edilerek bozulup bozulmadığından görece emin olunabilmektedir. Keza aynı şekilde mührü oluşturmak veya bir iz bırakmadan çıkarıp yerine takmak pek kolay bir iş değildir.

Simli oje ile mühür oluşturmak

Cihazlarınızın güvenliğini simli oje ile sağlamak için öncelikle doğru ojeyi bulmanız gereklidir. Bu olağan ojeler gibi kişisel bir tercihten ziyade içindeki sim ve özellikleri ile ilgili. Kullanacağınız ojenin aşağıdaki özellikleri göstermesine dikkat etmelisiniz.

- Simler homojen olmamalıdır.

- Simler gözle seçilebilecek büyüklükte olmalıdır.

- Mümkün ise farklı renk ve şekillerde simler içermelidir.

- Ojenin sıvısının şeffaf olması tercih sebebidir.

Bu şekilde ojeniz daha fazla belirsizlik içerecek ve inceleme için daha elverişli olacaktır.

Ojenizi edindikten sonra aşağıdaki adımlarla başlayabilirsiniz.

Cihazınızda uygun yeri belirleyin

Güvenliğinden endişe ettiğiniz cihazınızın sökülebilir kısımlarını çıkarmak için mutlaka müdahale edilmesi gereken yerleri tespit edin. Bu cihazın ortalarında olan bir vida olabileceği gibi bir kapağın eşiği veya cihazın her vidası olabilir. Bu incelemeyi yaparken veri yönünden kritik görünmese de cihazın içine bağlı ekran gibi diğer alanları da dahil etmeye dikkat edin. Şayet port girişlerini de kapatmak isterseniz bunları bir cins bant ile kapatıp bantların köşelerinden taşacak şekilde mühürleyebilirsiniz.

Aşağıdaki cihaz ve konumları değerlendirmeniz önerilir.

- Kritik alanlardaki vidalar

- HDD ve RAM kapakları

- Cihazın kasasının birleşme noktaları

- Portlar

- USB belleklerin girişleri

- Taşınabilir donanımların birleşim yerleri

Mühürlenecek alanı temizleyin

Ojenin iyice tutunabilmesi uygulanacağı alanın temizliğine bağlı. Bu bakımdan toz, yağ, parmakizi gibi kirleticiler mühürün dayanıklılığına etki edecektir. Temizlik için alkol içeren bir çözelti veya aseton kullanabilirsiniz. Aynı zamanda mühürü ileride çıkarmak ve cihazınıza zarar gelmemesi arzunuz ise cihazın üzerinde kaplama olmayan bir alan tercih etmeniz önerilir.

Şayet mühürün dayanıklılığına ciddi bir yatırım yapmak istiyorsanız uygulama alanını zımparalayarak tutunmayı arttırabilirsiniz ama pek çok durum için bu aşırı olacaktır. Aynı zamanda vida delikleri derin olan cihazlarda deliği bir kağıt veya pamuk ile kapatmak ojenin içeri kaçmasını engelleyecektir.

Ojenizi sürün

Uygulama alanına simli ojenizi damlatarak veya bolca sürerek uygulayın. Burada amaç birleşik ve parçalı olmayan kalın bir tabaka elde etmek. Ojenizden yeterince simin yüzeye aktarıldığından emin olun. İşlemin ertesinde ojeye kuruması için yeterli süreyi tanıyın.

Mühürlerin fotoğrafını çekin

Her ne kadar simleri ve konumlarını hatırlayabileceğinizi düşünseniz de gerekli olan güvenlik payı en küçük değişikliklerin fark edilebilmesini gerektirmekte. Bu amaçla yaptığınız her mührün iyi aydınlatılmış bir ortamda bulanık olmayan yakın bir fotoğrafını çekin.

Bu fotoğrafları yanınızdan ayırmayacağınız bir aygıt üzerinde depolamanız gerekmekte. Bu amaçla elinizden alınmayacağı bir koşulda telefonunuzu kullanmanız mümkündür. Daha iyi bir seçenek artık fazlasıyla ucuz ve küçük olan microSD hafıza kartına bu fotoğrafları koyup üzerinizde dikkat çekmeyecek bir yerde bulundurabilirsiniz.

GPG anahtarınızı hazırlayın

Bu aşama zorunlu olmasa da yapacağınız mührü kontrol etmek için kullanacağınız fotoğrafların değiştirilmediğinden emin olmanın tek yolu kriptografik olarak imzalamaktan geçmektir. Bu hem fotoğrafları içeren aygıtın kontrolünü kaybetmeniz durumunda önem taşır hem de uzun vadede bu mührü korumanızı kolaylaştırır.

GPG ve kullanımı size yabancı konular ise GPG rehberimizden faydalanabilirsiniz.

Mührün kontrol edilmesi

Bir tehlikenin atlatılması ertesinde mühürün bütünlüğünü kontrol etmek için, benzer ışık koşullarında tekrar fotoğraflayıp iki fotoğraf arasında gidip gelerek benzerliğini gözle doğrulayabilirsiniz.

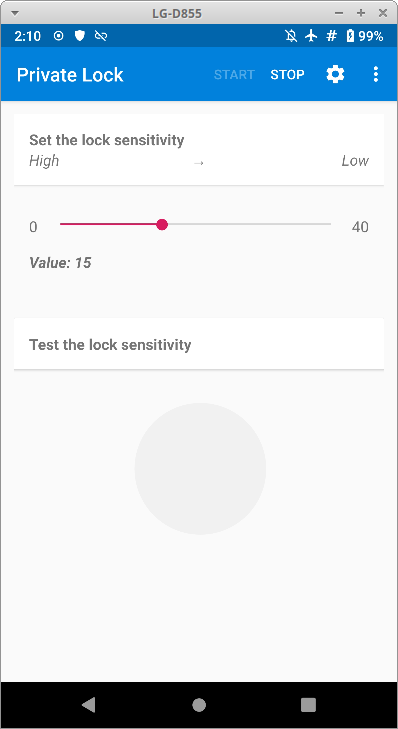

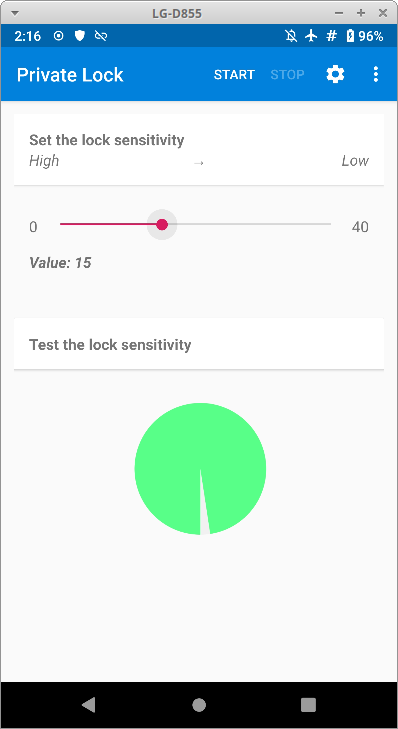

Private Lock ile Kapkaç Önlemi

Günümüzde neredeyse yaşam zorunluluğu haline gelmiş mobil cihazlardan olan akıllı telefonlar, en önemli verilerimizi tuttuğumuz araçlar konumundalar. Bu durum söz konusu cihazları ciddi bir mahremiyet ve güvenlik riski haline de getirmekte.

Mobil cihazlar, çalınma ve kaybolma riski içinde kullanıldıklarından şifreleme neredeyse zaruri bir güvenlik tedbiri. Lakin bilgisayarlara nazaran mobil cihazlar neredeyse hiç kapatılmadığından şifreleme anahtarları sürekli olarak RAM üzerinde durmakta ve ekran kilidinin açık olduğu her an cihazın içeriğindeki neredeyse tüm bilgiler cihazı elinde tutanın insafına kalmakta.

Bu tehlikenin gerçekleşme riski teorik bir tartışma değil. Birleşik Krallık'ta bir polis teşkilatı yasal olarak bir zanlıya kapkaç yaparak söz konusu imkanın gerçek hayatta kullanımının mümkün olduğunu herkse göstermiş bulunuyor. Buna telefonu elinizden alıp akla hayale gelmeyecek şeyler yapabilecek yakınlarınız ve arkadaşlarınızı da eklerseniz konuya karşı tedbir almak yerinde görülebilir.

Private Lock

Private Lock F-droid yazılım deposunda bulunabilecek özgür bir yazılım olarak cihazınızın elinizden kapılması veya düşürülmesi gibi ani hızlanmalarda ekranını kitleyerek güvenlik sağlıyor.

Öncelikle F-droid üzeriden Private Lock uygulamasını indirerek cihazınıza kurun ve çalıştırın. Kısa bir tanıtımın ardından aşağıdaki basit ekran ile karşılaşacaksınız.

Private Lock fazlasıyla basit bir yazılım. 0-40 arasında derecelendirilen değer cihazınızdaki jiroskop sensörüne bağlı olarak hangi kuvvetlerde cihazınızın kilitleneceğini belirlemekte. Hemen altta bulunan dairede ise cihazınızın sensöründen o anda gelen tepkinin değeri verilmekte. Dairenin tamamen yeşil olması durumunda telefonunuz kilitlenmekte. 0 ile 40 arasındaki dereceyi ayarlayarak telefonunuzun içine düşebileceği fiziki koşulları deneme yolu ile uygun ayarı bulmanız gerekli. Bir arkadaşınızdan telefonu elinizden olabildiğince nazik şekilde habersiz kapmasını isteyin. Telefonunuz kilitleninceye kadar ayarı uygun şekilde düzenleyin.

NOT: Ayarı çok düşük yapmanız durumunda olağan kullanımlar sırasında da can sıkıcı kilitlenmelerle karşılaşabilirsiniz.

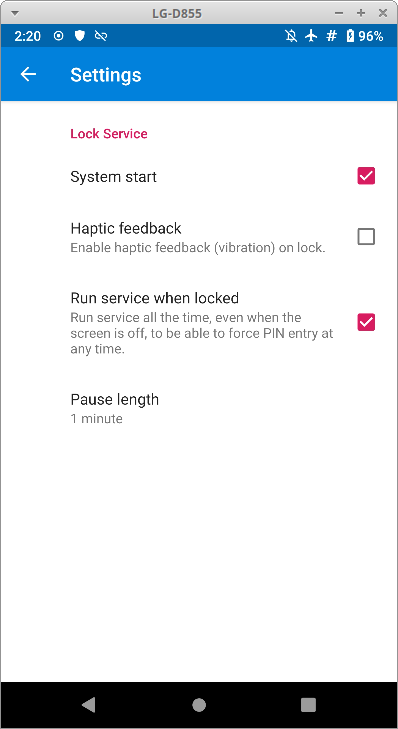

Ayarlar

Private Lock çok karmaşık işlevler sunan bir yazılım olmadığından ayarlar bölümünd sadece dört tane seçene bulabilirsiniz.

-

System start: Cihazınız açıldığında Private Lock'ın başlamasını sağlayacaktır.

-

Haptic feedback: Cihazınızın kilitlendiğini bir titreşim ile size bildirilmesini sağlar.

-

Run service when locked: Ekran kilidi devrede iken de kilitleme işlevinin etkin olmasını sağlayarak ekran kilidini her an devreye sokulmasını sağlar.

Ayarları dilediğiniz gibi yapabilirsiniz. Tavsiyemiz "system start" ile "run service when locked" seçeneklerinin işaretli olmasıdır.

Dikkat edilmesi gerekenler

-

Private Lock kusursuz değildir. Kimi zaman istenmeyen zamanlarda kilitleme yapabileceğinden bununla biraz yaşamanız gereklidir.

-

Aynı sebepten Private Lock gerçekten gerektiğinde çalışmayabilir. Keza jiroskop her zaman doğru değer ölçemediği gibi yaşanan kapkaç olayının şiddeti duruma etki edecektir. Bu özellikle ayarın gereğinden yüksek yapıldığı durumlar için geçerlidir.

-

Private Lock sürekli olarak jiroskop sensörünü dinleyeceği için cihazınızın şarjından bir miktar tüketecektir. Kullanılan cihazlarda bu belirgin olmamakla birlikte dikkat edilmesi gerekebilir.

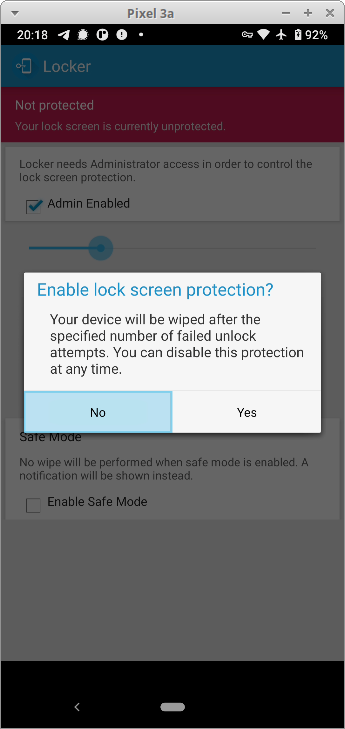

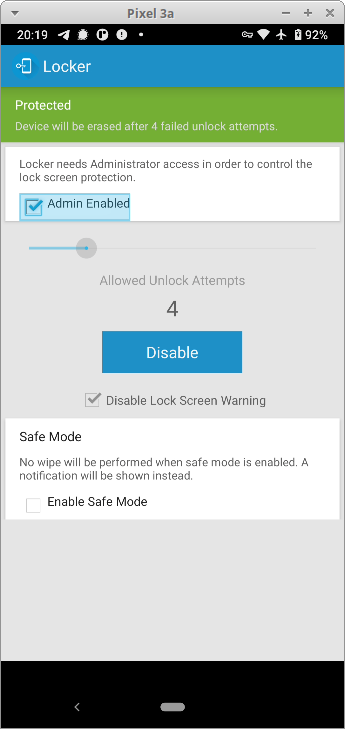

Locker ile Ekran Kilidi Güvenliği

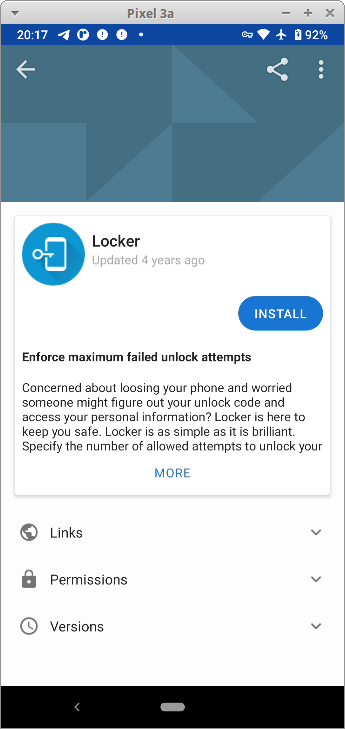

Locker Android cihazlarda ekran kilidinizin deneme sayısını belirleyip bu sayının aşılması durumunda cihazınızdaki tüm verileri silmeye yarayan basit bir yazılımdır.

Locker'i özgür uygulama deposu F-droid aracılığı ile cihazınıza kurabilirsiniz. Locker'i çalıştırdığınızda sizi gayet basit bir ekran ile karşılayacaktır.

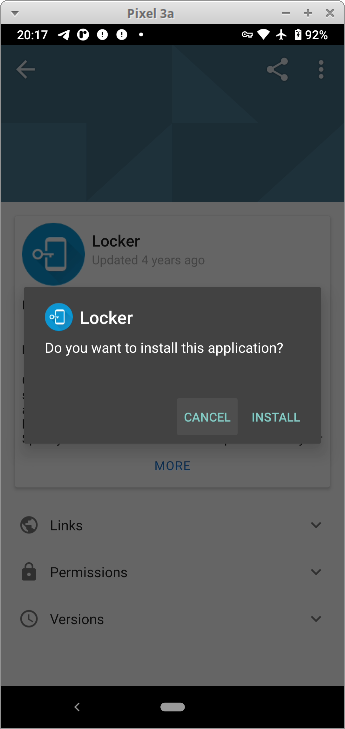

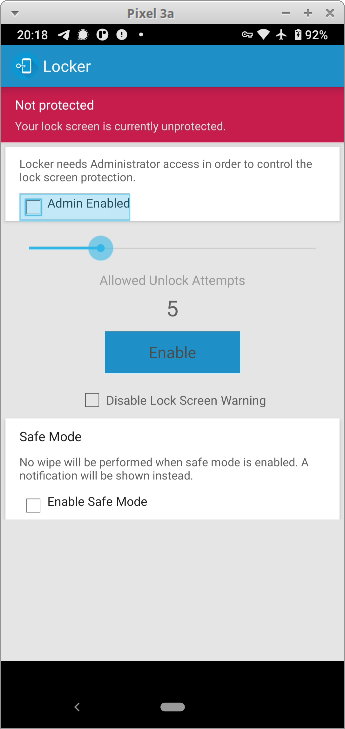

Kurulumun ardından Locker'i çalıştırıp ekrana gelen ayarları yapmaya başlayabilirsiniz.

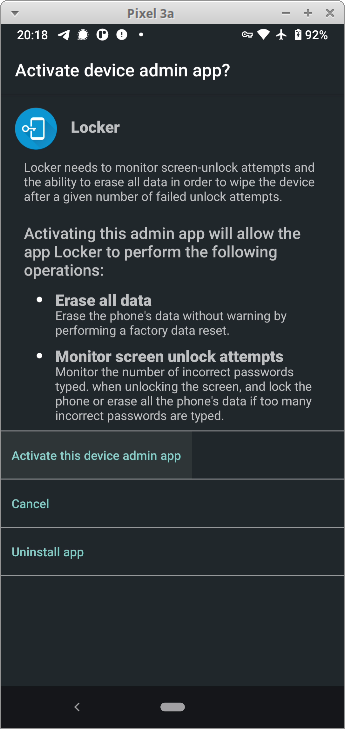

İlk olarak admin enabled seçeneğini işaretleyerek işletim sisteminizde Locker'e yönetici yetkisi vermeniz gerekli. Bu seçenği işaretlemenizle birlikte cihazınız sizden bu konuda yetki talep edecektir.

Yetki ardından ayarları dilediğiniz gibi yapabilirsiniz. Ana ekrandan kaç deneme ertesinde cihazın sıfırlanacağını belirledikten sonra `Disable Lock Screen Warning' seçeneğini seçerek ana ekranda cihazın kendini sıfırlayacağına dair uyarı çıkmasını engelleyebilirsiniz. Bu seçenek bir arkadaşınızın laf olsun diye cihazınızı sıfırlamasına karşı uyarı gösterecek olsa da saldırganın durumdan haberdar olup denemelerini durdurmasına da sebep olacağından kullanım koşuluna göre değerlendirilmesi gereklidir.

Gerekli ayarların yapılması ardından Enable düğmesine basarak korumayı devreye alabilirsiniz.

Bu noktadan sonra ekran kilidinizde belirlediğiniz sayıda hata oluşması durumunda cihazınız içindeki tüm verileri silerek sıfırlanacaktır. İstenmeyen bir durumun gerçekleşmesine karşı dikkatli olmanız ve düzenli olarak yedek almanız şiddetle önerilir.

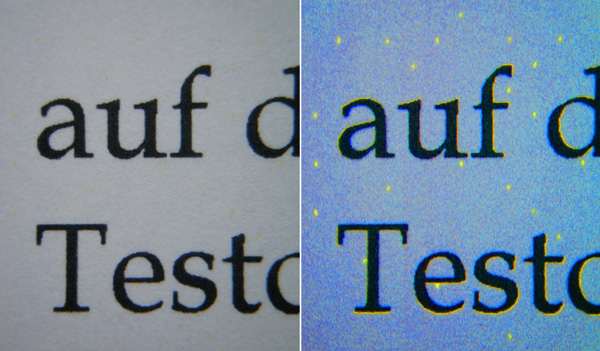

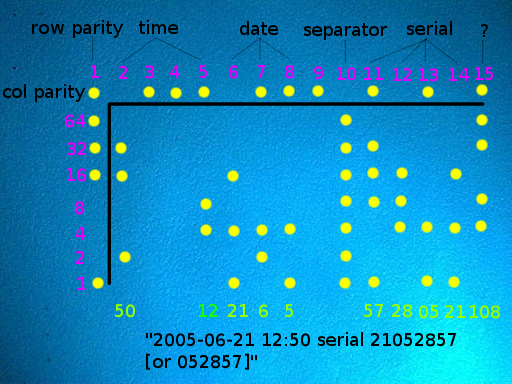

Yazıcılarınızdaki tehlike: Machine Identification Code

Yazıcınızdan çıktı aldığınız bir kağıdın, sizi takip etmek için kullanılabileceği fikri sanki Hollywood filmlerinden bir sahne gibi duyuluyor olabilir, ancak içinde yaşadığımız dünyada artık bu da mümkün olabiliyor.

Xerox ve Canon tarafından 80’li yıllarda geliştirilen Machine Identification Code (MIC), yazıcıdan çıkan her kağıda ilk bakışta gözle görülemeyen bir grup nokta çizerek daha sonrasında ilgili kağıdın kaynağının tespit edebilmesini sağlayan bir teknolojidir. Asıl amacının banknot sahteciliğine karşı bir önlem olduğu ifade edilen MIC, uzun yıllar açığa çıkmamış, ilk defa 2004 yılında Hollanda hükumetinin bir grup kalpazanı tespit etmek için bu teknolojiyi kullanmasıyla bilinir hale gelmiştir. Aynı yıl PC World dergisi bu sistemin uzun yıllardır sahte para basan kişileri tespit etmek için kullanıldığını açıklamıştır.